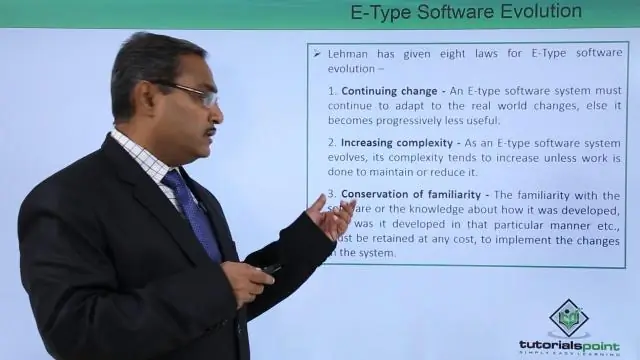

Evoluzione del software E-Type Cambiamento continuo - Un sistema software E-type deve continuare ad adattarsi ai cambiamenti del mondo reale, altrimenti diventa progressivamente meno utile. Autoregolamentazione - I processi di evoluzione del sistema di tipo E si autoregolano con la distribuzione di misure di prodotto e processo vicine alla normalità. Ultima modifica: 2025-01-22 17:01

Modifica i tag multimediali in Windows 10 con Esplora file Apri questo PC in Esplora file. Abilita il riquadro Dettagli. Seleziona il file per il quale desideri modificare i tag. Il riquadro Dettagli mostrerà i tag per il file selezionato. Fare clic sul tag per modificarlo. Premi il tasto Invio per confermare le modifiche. Ultima modifica: 2025-01-22 17:01

Esegue il rollback di una transazione esplicita o implicita all'inizio della transazione o a un punto di salvataggio all'interno della transazione. È possibile utilizzare ROLLBACK TRANSACTION per cancellare tutte le modifiche ai dati effettuate dall'inizio della transazione o su un punto di salvataggio. Libera anche le risorse detenute dalla transazione. Ultima modifica: 2025-01-22 17:01

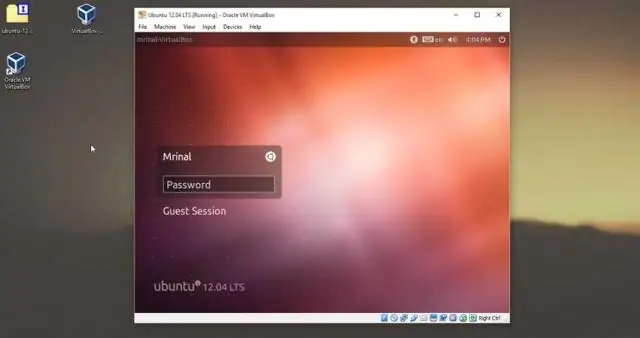

Kali Linux è un fantastico sistema operativo per test di penetrazione e valutazione della sicurezza. Il comando su è un comando Linux che cambia temporaneamente il contesto dei comandi Terminal nell'utente root. Ciò significa che i nuovi comandi emessi dopo aver digitato su (e fornito la password per root) vengono eseguiti come root. Ultima modifica: 2025-06-01 05:06

L'hosting virtuale è un metodo per ospitare più siti Web su una singola macchina. Esistono due tipi di hosting virtuale: hosting virtuale basato sul nome e hosting virtuale basato su IP. L'hosting virtuale basato su IP è una tecnica per applicare diverse direttive in base all'indirizzo IP e alla porta su cui viene ricevuta una richiesta. Ultima modifica: 2025-01-22 17:01

Apri le preferenze di Time Machine e riseleziona il disco di backup. Il tuo disco di backup dovrebbe essere elencato. In caso contrario, potrebbe essere spento, difettoso o attualmente non disponibile sulla rete. Se esegui il backup su Time Capsule o su un altro disco di rete che dispone di una password, la password potrebbe essere cambiata. Ultima modifica: 2025-01-22 17:01

Una tripletta è una tupla della libreria JavaTuples che si occupa di 3 elementi. Poiché questa tripletta è una classe generica, può contenere qualsiasi tipo di valore al suo interno. Sono comparabili (implementano comparabili) Implementano equals() e hashCode() Implementano anche toString(). Ultima modifica: 2025-01-22 17:01

Un bug del software è un errore, un difetto, un guasto o un guasto in un programma o sistema informatico che lo induce a produrre un risultato errato o imprevisto o a comportarsi in modi non intenzionali. Ultima modifica: 2025-01-22 17:01

Migliaia di studenti e docenti sono stati attratti da Watson Studio per i suoi potenti strumenti di analisi dei dati open source e senza codice. Ora, questa piattaforma all-in-one per la scienza dei dati è gratuita per studenti e docenti con un uso illimitato con Watson Studio Desktop. Ultima modifica: 2025-01-22 17:01

La definizione di indici è il plurale di indice, che è una quotazione o un indicatore. Un esempio di indici sono gli elenchi di elenchi telefonici. Definizione di YourDictionary ed esempio di utilizzo. Ultima modifica: 2025-01-22 17:01

Passaggio 1: apri WhatsApp sul tuo iPhone. Tocca la scheda Impostazioni situata in basso, seguita da Account -> Privacy -> Blocco schermo. Passaggio 2: troverai l'interruttore per abilitare Touch ID o Face IDqui. Ultima modifica: 2025-01-22 17:01

Premi il pulsante di accensione sulle cuffie finché non vedi le luci lampeggianti in rosso e blu, quindi attiva l'impostazione Bluetooth per eseguire l'accoppiamento con gli auricolari quando smette di lampeggiare. Tieni premuto il pulsante multifunzione finché non dice che è connesso al tuo dispositivo. Ultima modifica: 2025-01-22 17:01

Passaggio 1: fare clic con il pulsante destro del mouse sui file video che si desidera allegare e inviare tramite e-mail. Scegli Invia a > Cartella compressa (zippata). Windows comprimerà i tuoi file video. Passaggio 2: apri il tuo account e-mail, componi un indirizzo e-mail e allega i file video compressi e invia la posta ai tuoi amici. Ultima modifica: 2025-01-22 17:01

Gli obiettivi principali di un discorso informativo sono aiutare a spiegare un argomento specifico e aiutare il pubblico a ricordare la conoscenza in un secondo momento. Uno degli obiettivi, forse l'obiettivo più essenziale che guida tutti i discorsi informativi, è che l'oratore informi il pubblico su un particolare argomento. Ultima modifica: 2025-01-22 17:01

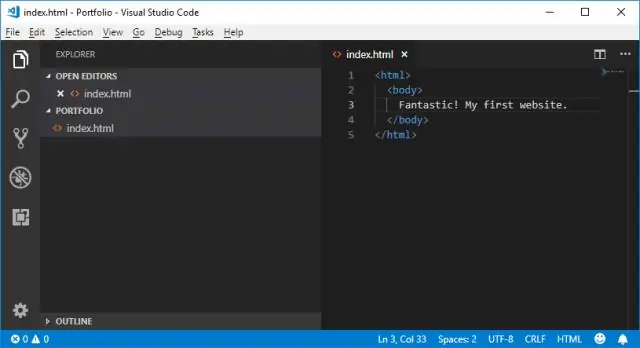

Il progetto: creare un'applicazione Hello World Vue utilizzando componenti a file singolo. Passaggio 1: creare la struttura del progetto. Passaggio 2: installa le dipendenze. Passaggio 3: creare i file (tranne il nostro file di configurazione Webpack). Passaggio 4: indicare a Webpack cosa fare. Passaggio 5: configurazione del nostro pacchetto. Passaggio 7: costruire il nostro progetto. Ultima modifica: 2025-01-22 17:01

La funzione Blocca riempimento consente di controllare come viene applicato un riempimento, essenzialmente bloccandone la posizione in modo che, a seconda di dove sono posizionate le forme rispetto al gradiente, un gradiente si estende su tutte le forme. Ultima modifica: 2025-01-22 17:01

Metodo 1: Reindirizzamento XML locale Passaggio 1: controllare l'URL di individuazione automatica predefinito. Passaggio 2: creare un file di reindirizzamento XML locale. Passaggio 3: aggiungere un riferimento di individuazione automatica al registro. Passaggio 4: apri Outlook e configura il tuo account. Ultima modifica: 2025-01-22 17:01

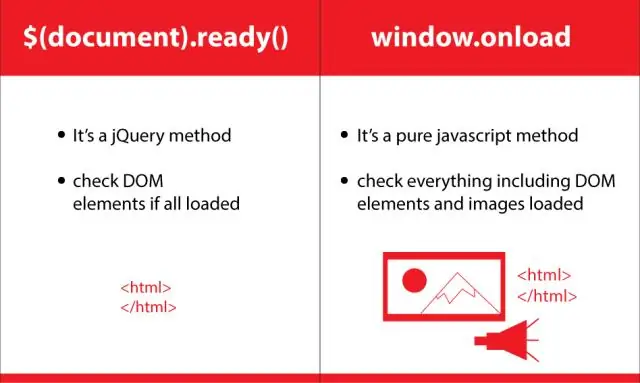

Il metodo ready() viene utilizzato per rendere disponibile una funzione dopo che il documento è stato caricato. Qualunque sia il codice che scrivi all'interno del $(document). Il metodo ready() verrà eseguito una volta che il DOM della pagina è pronto per eseguire il codice JavaScript. Ultima modifica: 2025-01-22 17:01

Hacking etico - Strumenti NMAP. Nmap sta per Network Mapper. Metasploit. Metasploit è uno degli strumenti di exploit più potenti. Tuta da rutto. Burp Suite è una piattaforma popolare ampiamente utilizzata per eseguire test di sicurezza delle applicazioni web. Scanner IP arrabbiato. Caino e Abele. Ettercap. EtherPeek. SuperScan. Ultima modifica: 2025-06-01 05:06

Nuova installazione in fibra Nel caso in cui la tua casa possa supportare la fibra ma necessiti di un'installazione per la posa dei cavi e l'installazione dell'ONT, possono essere necessarie da un paio di settimane a due-tre mesi. Ultima modifica: 2025-01-22 17:01

La valutazione e l'autorizzazione sono un processo in due fasi che garantisce la sicurezza dei sistemi informativi. La valutazione è il processo di valutazione, verifica ed esame dei controlli di sicurezza che sono stati predeterminati in base al tipo di dati in un sistema informativo. Ultima modifica: 2025-01-22 17:01

Il cognome Jasper deriva dal nome personale Jasper, che è la consueta forma inglese dei nomi francesi Caspar, Gaspar e Gaspard. Ultima modifica: 2025-01-22 17:01

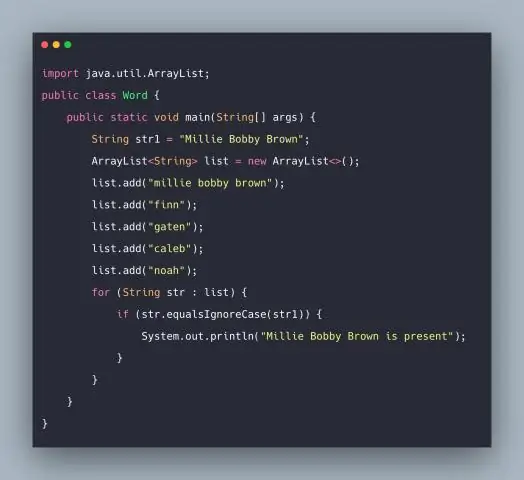

Utilizzare questo metodo per confrontare una stringa con un oggetto che rappresenta una stringa o un ID. equalsIgnoreCase(secondString) Restituisce true se secondString non è null e rappresenta la stessa sequenza di caratteri della String che ha chiamato il metodo, ignorando case. Ultima modifica: 2025-01-22 17:01

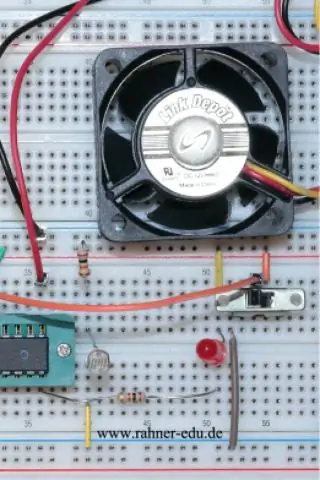

La sensibilità della maggior parte dei LED è molto stabile nel tempo. Così sono i fotodiodi al silicio, ma i filtri hanno una durata limitata. I LED possono sia emettere che rilevare la luce. Ciò significa che è possibile stabilire un collegamento dati ottico con un solo LED a ciascuna estremità, poiché non sono necessari LED di trasmissione e ricezione separati. Ultima modifica: 2025-06-01 05:06

Prodotto a base di carne ad alta temperatura. Ultima modifica: 2025-01-22 17:01

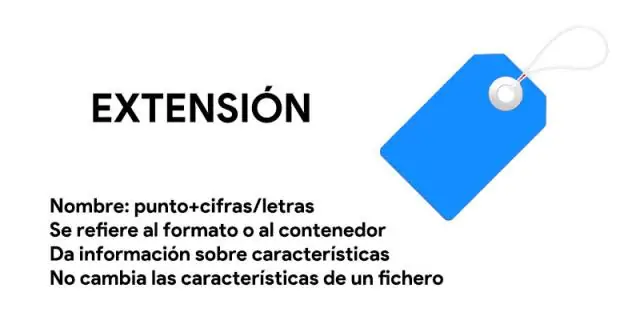

I file che contengono il . edb sono più comunemente usati dai file di dati delle cassette postali che sono stati salvati da Microsoft Exchange Server. EDB è l'acronimo di Exchange Database. I file EDB sono file di database di scambio che memorizzano messaggi in-process e non SMTP. Ultima modifica: 2025-06-01 05:06

I seguenti sono esempi comuni di comunicazione non verbale. Linguaggio del corpo. Linguaggio del corpo come espressioni facciali, postura e gesti. Contatto visivo. Gli esseri umani in genere cercano informazioni negli occhi. Distanza. La distanza dalle persone durante la comunicazione. Voce. Tocco. Moda. Comportamento. Tempo. Ultima modifica: 2025-01-22 17:01

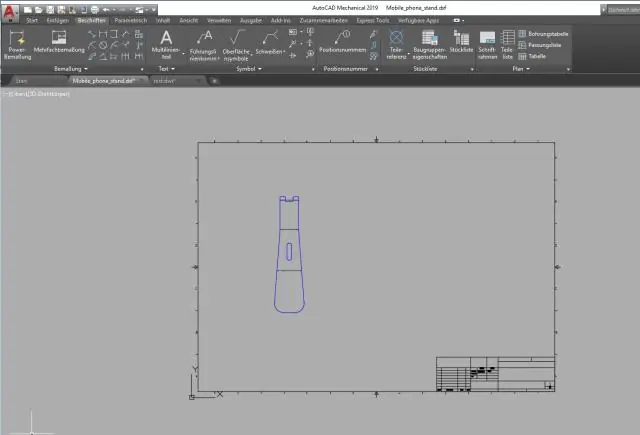

Importa il file Solidworks direttamente in AutoCAD. Sulla riga di comando in AutoCAD, digitare IMPORTA. Nella finestra di dialogo Importa file, fare clic sul menu a discesa Tipo file e selezionare Solidworks(. Ultima modifica: 2025-01-22 17:01

L'HTML | L'attributo action viene utilizzato per specificare dove devono essere inviati i dati del modulo al server dopo l'invio del modulo. Può essere utilizzato nell'elemento. Valori attributo: URL: Serve per specificare l'URL del documento a cui inviare i dati dopo l'invio del modulo. Ultima modifica: 2025-01-22 17:01

Security Assertion Markup Language (SAML) è uno standard aperto che consente ai provider di identità (IdP) di passare le credenziali di autorizzazione ai provider di servizi (SP). L'adozione di SAML consente ai negozi IT di utilizzare soluzioni SaaS (Software as a Service) mantenendo un sistema di gestione delle identità federato sicuro. Ultima modifica: 2025-01-22 17:01

Router-outlet in Angular funziona come un segnaposto che viene utilizzato per caricare i diversi componenti in modo dinamico in base al componente attivato o allo stato del percorso corrente. La navigazione può essere effettuata utilizzando la direttiva router-outlet e il componente attivato avverrà all'interno del router-outlet per caricare il suo contenuto. Ultima modifica: 2025-01-22 17:01

Creazione dell'intestazione di autenticazione di base HTTP soapUI Nella finestra Richiesta, selezionare la scheda Intestazioni. Fare clic su + per aggiungere un'intestazione. Il nome dell'intestazione deve essere Autorizzazione. Nella casella del valore, digita la parola Basic più il nome utente codificato in base64: password. Ultima modifica: 2025-01-22 17:01

Il codice thread-safe è uno che può essere eseguito da più thread in modo sicuro, anche se le chiamate avvengono contemporaneamente su più thread. Codice rientrante significa che puoi fare tutte le cose che il codice thread-safe può fare ma anche garantire la sicurezza anche se chiami la stessa funzione all'interno dello stesso thread. Ultima modifica: 2025-01-22 17:01

Tutti i modelli di iPhone dal 5 al 7+ utilizzano la stessa scheda SIM. Qualsiasi telefono che utilizza un nanosim può utilizzare qualsiasi altro nanosim (per la rete per cui è stato creato, ovviamente, a meno che il telefono non sia stato sbloccato). Le carte SIM sono gratuite per i clienti AT&T dai negozi AT&T. Non c'è motivo legittimo per tagliare una carta SIM AT&Tdown. Ultima modifica: 2025-01-22 17:01

React Native non è un framework difficile da imparare rispetto ad altri framework. Per diventare uno sviluppatore di app React Native di successo devi conoscere l'intero ecosistema. Uno dei maggiori vantaggi di react native è la sua possibilità di scrivere codice multipiattaforma. Real React Concetti specifici nativi. Ultima modifica: 2025-01-22 17:01

Una sovratensione, un fulmine, un guasto hardware o un disastro naturale potrebbero lasciarti senza i tuoi dati importanti o l'uso del tuo computer. Il backup dei file può aiutarti a evitare il disastro. Il backup consiste semplicemente nel creare una copia elettronica dei file e archiviare tale copia in un luogo sicuro. Ultima modifica: 2025-01-22 17:01

7 risposte Questo annullerà tutti i file che potresti aver messo in scena con git add: git reset. Questo ripristinerà tutte le modifiche locali non salvate (dovrebbe essere eseguito nella radice del repository): git checkout. Questo rimuoverà tutti i file locali non tracciati, quindi rimarranno solo i file tracciati git: git clean -fdx. Ultima modifica: 2025-01-22 17:01

Nmap, abbreviazione di Network Mapper, è uno strumento gratuito e open source per la scansione delle vulnerabilità e il rilevamento della rete. Gli amministratori di rete utilizzano Nmap per identificare quali dispositivi sono in esecuzione sui loro sistemi, scoprendo gli host disponibili e i servizi che offrono, trovando le porte aperte e rilevando i rischi per la sicurezza. Ultima modifica: 2025-01-22 17:01

GDB sta per GNU Project Debugger ed è un potente strumento di debug per C (insieme ad altri linguaggi come C++). Ti aiuta a curiosare all'interno dei tuoi programmi C mentre sono in esecuzione e ti permette anche di vedere cosa succede esattamente quando il tuo programma si blocca. Ultima modifica: 2025-01-22 17:01

“No, non è possibile che un modello LP abbia esattamente due soluzioni ottimali.” Un modello LP può avere 1 soluzione ottima o più di 1 soluzione ottima, ma non può avere esattamente 2 soluzioni ottime. Ultima modifica: 2025-01-22 17:01