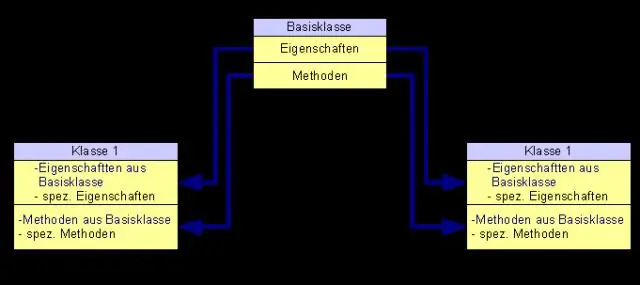

Le caratteristiche di OOPare: Astrazione – Specificare cosa fare ma non come fare; una caratteristica flessibile per avere una visione d'insieme della funzionalità di un oggetto. Incapsulamento – Associazione di dati e operazioni di dati insieme in una singola unità – Una classe aderisce a questa caratteristica. Ultima modifica: 2025-06-01 05:06

ZoneAlarm è una società di software di sicurezza Internet che fornisce prodotti antivirus e firewall consumer. ZoneAlarm è stato sviluppato da Zone Labs, acquisito nel marzo 2004 da Check Point. Ultima modifica: 2025-01-22 17:01

NEMA 10-30 è un dispositivo da 120/240 V senza messa a terra (caldo, caldo, neutro), NEMA 6-50 è un dispositivo da 240 V con messa a terra (caldo, caldo, terra). Una presa da 10-30 sarà protetta da un interruttore da 30 ampere e alimentata solo da fili classificati per trasportare 30 ampere di corrente. Se si collega un carico da 50 ampere, in un circuito da 30 ampere. Ultima modifica: 2025-01-22 17:01

I cavi schermati Cat5 e Cat6 sono aumentati con una sottile lamina che serve a bloccare le interferenze elettromagnetiche. Pertanto, è essenziale utilizzare jack e accoppiatori schermati durante l'installazione STP per mantenere i vantaggi del cablaggio STP. Ultima modifica: 2025-01-22 17:01

Fare clic su "Altri formati carta" per aprire la finestra Imposta pagina. Fare clic sulla scheda "Carta", quindi scorrere il menu "Formato carta" su Personalizzato. Digita le dimensioni del tuo poster preferito nelle caselle Larghezza e Altezza, quindi fai clic su "OK". Nota che Word regola le due pagine del layout della brochure e tutto ciò che contiene. Ultima modifica: 2025-01-22 17:01

Ci sono alcuni semplici modi per verificare se il tuo modem ha un router integrato. Porte Ethernet: se il modem include porte Ethernet sul retro, funge anche da router, sebbene ciò non garantisca che supporti il Wi-Fi. Ultima modifica: 2025-06-01 05:06

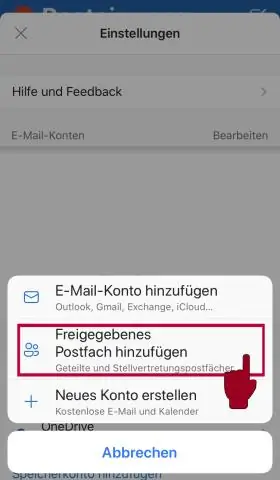

Una cassetta postale condivisa è una cassetta postale che più utenti possono utilizzare per leggere e inviare messaggi di posta elettronica. Le cassette postali condivise possono essere utilizzate anche per fornire un calendario comune, consentendo a più utenti di pianificare e visualizzare le ferie o i turni di lavoro. Ultima modifica: 2025-01-22 17:01

Sony Xperia 10 Le sue prestazioni, batteria e fotocamera sono leggermente inferiori rispetto al 10 Plus, ma nel complesso è ancora un solido smartphone di fascia media con il software più recente e una serie di funzionalità. Ultima modifica: 2025-01-22 17:01

Parse() e jQuery. parseJSON(), entrambi vengono utilizzati per analizzare una stringa JSON e restituisce il valore JavaScript risultante o l'oggetto descritto dalla stringa. jQuery.parse() è il metodo dell'oggetto JSON integrato standard di JavaScript. Ultima modifica: 2025-01-22 17:01

Waze attualmente supporta la segnalazione e gli avvisi per tre categorie di autovelox: Autovelox, Autovelox semaforici e Fake Cameras. Ultima modifica: 2025-01-22 17:01

Per visualizzare le sessioni: in SQL Developer, fare clic su Strumenti, quindi su Monitora sessioni. Viene visualizzata una scheda Sessioni. Ultima modifica: 2025-01-22 17:01

MBR (Master Boot Record) e GPT (GUIDPartition Table) sono due modi diversi di memorizzare le informazioni di partizionamento su un'unità. Queste informazioni includono dove iniziano e iniziano le partizioni, in modo che il tuo sistema operativo sappia quali settori appartengono a ciascuna partizione e quale partizione è avviabile. Ultima modifica: 2025-01-22 17:01

Avvia Adobe Acrobat e fai clic su "File", quindi su "Apri" per individuare e aprire il PDF di tua scelta. Fai clic sul menu "Strumenti", quindi seleziona "Contenuto" e scegli l'opzione "Collegamento". Il puntatore si trasformerà in un mirino. Mentre la funzione di collegamento è abilitata, vedrai anche eventuali collegamenti incorporati o invisibili nel tuo documento. Ultima modifica: 2025-01-22 17:01

La stampante per etichette portatile Dymo LetraTag 100H Plus è una scelta economica per la stampa di etichette in carta, plastica, termoadesive e metalliche. Ultima modifica: 2025-01-22 17:01

Significato: avviato a causa della carenza di manodopera agricola causata dall'ingresso americano nella seconda guerra mondiale, il programma bracero ha portato i lavoratori messicani a sostituire i lavoratori americani dislocati dalla guerra. Ultima modifica: 2025-01-22 17:01

Pacchetti forniti da Oracle. Oracle fornisce molti pacchetti con il server Oracle, sia per estendere le funzionalità del database sia per dare accesso PL/SQL alle funzionalità SQL. Ultima modifica: 2025-01-22 17:01

Il tantalio si trova naturalmente nel minerale columbite-tantalite. Si trova principalmente in Australia, Brasile, Mozambico, Thailandia, Portogallo, Nigeria, Zaire e Canada. La separazione del tantalio dal niobio richiede l'elettrolisi, la riduzione del fluorotantalato di potassio con il sodio o la reazione del carburo con l'ossido. Ultima modifica: 2025-01-22 17:01

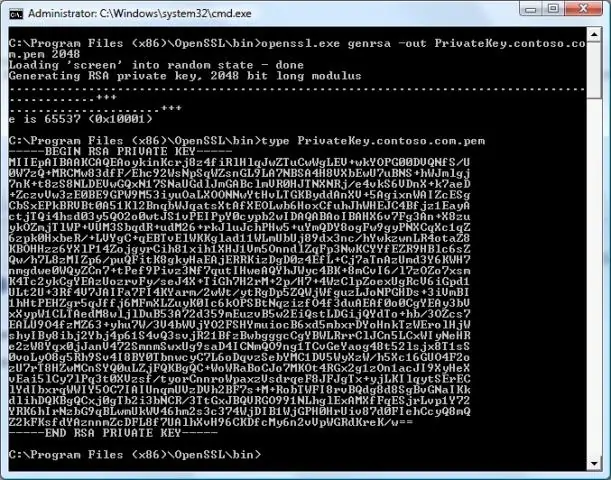

Come creare un file PKCS#12 utilizzando OpenSSL Copiare la chiave privata e il certificato SSL in un file di testo normale. La chiave privata dovrebbe andare in cima con il certificato SSL di seguito. Nell'esempio, usiamo 'filename. Eseguire il seguente comando openssl: openssl pkcs12 -export -in filename.txt -out filename.p12. Potresti ricevere le seguenti richieste:. Ultima modifica: 2025-01-22 17:01

Il contesto delimitato è un confine logico Quando sono definiti sia i sottodomini che il dominio principale, è il momento di implementare il codice. Il contesto delimitato definisce confini tangibili di applicabilità di alcuni sottodomini. È un'area in cui un certo sottodominio ha senso, mentre gli altri no. Ultima modifica: 2025-01-22 17:01

I giochi di realtà virtuale sono l'applicazione di un ambiente artificiale tridimensionale (3D) ai giochi per computer. Prima dello sviluppo della tecnologia compatta, VRgaming utilizzava sale proiettori o schermi multipli. Il controllo del gioco virtuale può coinvolgere una tastiera e un mouse standard, controller di gioco o metodi di acquisizione del movimento. Ultima modifica: 2025-01-22 17:01

Creazione di moduli compilabili utilizzando Microsoft Word Abilita scheda Sviluppatore. Apri Microsoft Word, quindi vai alla scheda File> Opzioni> Personalizza barra multifunzione> controlla la scheda Sviluppo nella colonna di destra> fai clic su OK. Inserisci un controllo. Modifica testo di riempimento. Pulsante Modalità disegno di nuovo per uscire dalla modalità. Personalizza i controlli del contenuto. Ultima modifica: 2025-01-22 17:01

2012 Allo stesso modo, potresti chiedere, quando è uscito Beats Pill+? Beats Pill è un marchio di altoparlanti Bluetooth portatili prodotti da battiti Elettronica. Il La pillola era rilasciato nel 2012. I dispositivi includono jack di ingresso e uscita audio da 3,5 mm e si caricano tramite una porta Micro USB.. Ultima modifica: 2025-01-22 17:01

Come bloccare un indirizzo IP Sul lato sinistro fare clic sullo strumento "IP Deny". Puoi aggiungere qui gli indirizzi IP a cui vuoi bloccare (negare) l'accesso al tuo sito. Puoi anche vedere un elenco aggiornato di IP che sono già stati bloccati. Fare clic su "Aggiungi indirizzi IP". Aggiungi indirizzi IP. Inserisci gli IP uno per riga e fai clic su "Aggiungi". Nega indirizzi IP. Ultima modifica: 2025-01-22 17:01

Chiamare un telefono cellulare del Regno Unito da un altro paese Sostituisci lo "0" iniziale di un numero di cellulare del Regno Unito con "+44" per ottenere il numero internazionale completo. Ad esempio, il numero del Regno Unito 07700 900900 ha l'equivalente internazionale di +44 7700 900900. Ultima modifica: 2025-01-22 17:01

R: Un fiocco di neve inizia a formarsi quando una goccia d'acqua estremamente fredda si congela su un polline o una particella di polvere nel cielo. Questo crea un cristallo di ghiaccio. Quando il cristallo di ghiaccio cade a terra, il vapore acqueo si congela sul cristallo primario, formando nuovi cristalli: le sei braccia del fiocco di neve. Ultima modifica: 2025-01-22 17:01

Un indirizzo IPv6 è lungo 128 bit e consiste di otto campi a 16 bit, con ogni campo delimitato da due punti. Ogni campo deve contenere un numero esadecimale, contrariamente alla notazione decimale puntata degli indirizzi IPv4. Nella figura successiva, le x rappresentano numeri esadecimali. Ultima modifica: 2025-01-22 17:01

Elenco di controllo degli elementi essenziali per l'ufficio Mobili e attrezzature per ufficio. Scrivania. Sedia comoda. Armadietti per documenti. Hardware e accessori per computer. Computer fisso e monitor. Tastiera e mouse. Software per il computer. Software di elaborazione testi. Software di protezione antivirus. Comunicazioni. Linea telefonica. Connessione internet. Forniture generali per ufficio. Biglietti da visita. buste. Ultima modifica: 2025-01-22 17:01

Il cavo Cat 6 è completamente certificato per gestire velocità Gigabit: è pensato per gestirlo e lo fa al meglio. È anche adatto per qualsiasi utilizzo a 10 Gigabit che potrebbe verificarsi un giorno; anche se a quel punto, stai spingendo i limiti di Cat 6. E non entriamo in Cat 7 ed è il paese delle fate delle velocità di 40 Gigabit. Ultima modifica: 2025-01-22 17:01

Gestione e manutenzione delle immagini di distribuzione (DISM) è uno strumento da riga di comando utilizzato per montare e gestire le immagini di Windows prima della distribuzione. È possibile utilizzare i comandi di gestione delle immagini DISM per montare e ottenere informazioni sui file di immagine di Windows (.wim) o sui dischi rigidi virtuali (VHD). Ultima modifica: 2025-01-22 17:01

Sono metodi di gestione dei dati e vengono utilizzati per leggere o scrivere l'input nell'output in modo sequenziale. I flussi sono un modo per gestire in modo efficiente la lettura/scrittura di file, comunicazioni di rete o qualsiasi tipo di scambio di informazioni end-to-end. Ultima modifica: 2025-01-22 17:01

SharkBite offre una gamma completa di valvole per il controllo del flusso d'acqua. Le valvole SharkBite sono dotate di estremità push-to-connect che le rendono facili e veloci da installare. Per effettuare il collegamento, taglia il tubo nel modo più netto e squadrato possibile. Assicurarsi che il tubo sia privo di graffi e detriti. Ultima modifica: 2025-01-22 17:01

Un sistema di big data è costituito dalle funzionalità obbligatorie Dati, Archiviazione dati, Gestione delle informazioni, Analisi dei dati, Elaborazione dati, Interfaccia e visualizzazione e dalla funzionalità opzionale Orchestratore di sistema. Ultima modifica: 2025-06-01 05:06

Installa IE TAB Dopo aver installato il componente aggiuntivo IE Tab, visita un URL dal browser Firefox, fai clic con il tasto destro del mouse sulla pagina e seleziona "Visualizza pagina nella scheda IE" come mostrato di seguito, che aprirà la pagina all'interno di Firefox , utilizzando Internet Explorer. Ultima modifica: 2025-01-22 17:01

Sì, è illegale. L'unico materiale di marketing che dovrebbe essere presente o contenuto nelle cassette postali è il materiale inviato tramite il servizio postale degli Stati Uniti. Alcune persone pensano di aggirare questa regola appendendo i loro materiali alla cassetta delle lettere o al palo della cassetta delle lettere. Ultima modifica: 2025-01-22 17:01

Nascondere la tastiera virtuale a livello di programmazione Puoi forzare Android a nascondere la tastiera virtuale usando InputMethodManager, chiamando hideSoftInputFromWindow, passando il token della finestra contenente il tuo campo di modifica. Ciò costringerà la tastiera a essere nascosta in tutte le situazioni. Ultima modifica: 2025-01-22 17:01

La governance della sicurezza IT è il sistema mediante il quale un'organizzazione dirige e controlla la sicurezza IT (adattato da ISO 38500). La governance specifica il quadro di responsabilità e fornisce supervisione per garantire che i rischi siano adeguatamente mitigati, mentre la direzione assicura che i controlli siano implementati per mitigare i rischi. Ultima modifica: 2025-01-22 17:01

La principale critica alla teoria triarchica dell'intelligenza riguarda la sua natura non empirica. La psicologa Linda Gottfredson ha sostenuto che non è accurato presumere che i test del QI tradizionali non misurino le intelligenze pratiche. Ultima modifica: 2025-01-22 17:01

Un pubblico all'interno di Google Ads è un mezzo per segmentare o indirizzare le tue campagne display. Con i segmenti di pubblico puoi fare una delle due opzioni: scegli come target tutti i segmenti di pubblico e aggiusta le offerte per diversi tipi di pubblico. Ultima modifica: 2025-01-22 17:01

Connessione di una tastiera wireless Nel menu Bluetooth, scegli Attiva Bluetooth. Scegli Bluetooth > Configura dispositivo Bluetooth. Scegli Tastiera. Tieni la tastiera entro 5 pollici dallo schermo del Mac e fai clic su Continua. Digita il numero per associare la tastiera al tuo Mac. Fare clic sul pulsante Continua per tornare al desktop. Ultima modifica: 2025-01-22 17:01

Fai clic sull'icona verde della barra laterale con l'etichetta "Segui [numero]persone". Digita il nome del blog Tumblr che vuoi seguire. In alternativa, puoi digitare l'URL completo o l'indirizzo email dell'utente. Fare clic sul pulsante "Segui" per seguire l'utente. Ultima modifica: 2025-01-22 17:01