I meccanismi di protezione vengono utilizzati per imporre livelli di fiducia tra i livelli di sicurezza di un sistema. In particolare per i sistemi operativi, i livelli di fiducia vengono utilizzati per fornire un modo strutturato per compartimentare l'accesso ai dati e creare un ordine gerarchico. Ultima modifica: 2025-01-22 17:01

Connettersi al servizio Web In Scribe Workbench, fare clic su Visualizza > Connessioni. Fare clic sulla connessione al servizio Web che si desidera utilizzare e fare clic su Modifica. Fare clic su Modifica connessione. Verificare che sia selezionato Servizio Web e fare clic su OK. Seleziona la connessione che desideri utilizzare e fai clic su Connetti. Ultima modifica: 2025-01-22 17:01

Taser è l'acronimo di Tom A. Swift Electric Rifle (i libri di Tom Swift su un inventore di fantastici gadget erano i preferiti di Cover durante l'infanzia) ed è un marchio per il dispositivo, prodotto da Taser International. Ultima modifica: 2025-01-22 17:01

Accedi al tuo account Yahoo Mail e fai clic su "Posta in arrivo" nella colonna di sinistra per visualizzare la tua posta in arrivo. Seleziona il menu a discesa "Ordina per" sopra i messaggi. Di seguito vengono visualizzate le opzioni. Seleziona "Non letto". I tuoi messaggi si aggiornano con tutti i tuoi messaggi non letti che appaiono per primi. Ultima modifica: 2025-01-22 17:01

Nello specifico, un iPod Touch ha le stesse dimensioni di un iPhone, esegue tutte le stesse app e sta in tasca. Il tablet è un dispositivo più grande, delle dimensioni di un blocco di carta, quindi non entra in tasca. Sono passati quasi 6 anni dall'ultimo iPod Nano 7G. Ultima modifica: 2025-01-22 17:01

FAL_CLIENT e FAL_SERVER sono parametri di inizializzazione utilizzati per configurare il rilevamento e la risoluzione del gap di log sul lato del database in standby di una configurazione di database fisico. Ultima modifica: 2025-01-22 17:01

Il networking avanzato utilizza la virtualizzazione I/O single root (SR-IOV) per fornire funzionalità di rete ad alte prestazioni sui tipi di istanza supportati. SR-IOV è un metodo di virtualizzazione dei dispositivi che fornisce prestazioni I/O più elevate e un utilizzo inferiore della CPU rispetto alle tradizionali interfacce di rete virtualizzate. Ultima modifica: 2025-01-22 17:01

Il successore dell'iPhone XR, l'iPhone 11, sarà venduto al dettaglio a partire da $ 699, mentre le due nuove ammiraglie iPhone 11 Pro e Pro Max partiranno rispettivamente da $ 999 e $ 1.099. Ultima modifica: 2025-01-22 17:01

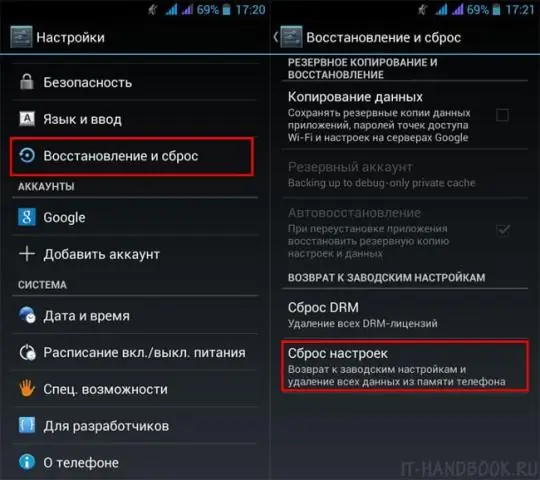

Il ripristino dei dati è il processo di copia dei dati di backup dalla memoria secondaria e di ripristino nella posizione originale o in una nuova posizione. Viene eseguito un ripristino per riportare i dati persi, rubati o danneggiati alle condizioni originali o per spostare i dati in una nuova posizione. Ultima modifica: 2025-01-22 17:01

Rimuovere facilmente la filigrana da una foto Passaggio 1: aprire la foto con una filigrana in Inpaint. Passaggio 2: utilizzare lo strumento Marcatore per selezionare un'area di filigrana. Passa allo strumento Marcatore sulla barra degli strumenti e seleziona l'area filigrana. Passaggio 3: eseguire il processo di ripristino. Infine, esegui il processo di ripristino facendo clic sul pulsante "Cancella". Ultima modifica: 2025-01-22 17:01

Il modem via cavo può essere interno o esterno per consentire al PC di stabilire una connessione e in alcuni casi può essere incluso con il ricevitore via cavo TV. Per questo motivo non è possibile utilizzare un modem via cavo con una connessione ADSL e viceversa. Ultima modifica: 2025-01-22 17:01

Componi come host (chiama il tuo numero di accesso e inserisci il codice di accesso seguito da cancelletto o cancelletto (#), quindi premi asterisco (*) e inserisci il PIN host quando richiesto). Per avviare la registrazione, premere *9 e 1 per confermare. Per interrompere e salvare la registrazione, premere di nuovo *9 e 1 per confermare. Ultima modifica: 2025-01-22 17:01

Uno dei modi più comuni in cui le termiti entrano in casa è attraverso il contatto legno-terra, inclusi telai delle porte, pali del ponte e gradini o supporti del portico. Le termiti sotterranee entrano anche nelle case attraverso crepe nelle fondamenta e crepe nella malta di mattoni. Ultima modifica: 2025-01-22 17:01

1 Aprire Impostazioni sul dispositivo. 4 Toccare il pulsante Indietro, scorrere fino a Google Play Store, selezionare Archiviazione, quindi toccare Cancella cache e Cancella dati. 5 Riavvia il dispositivo e avvia nuovamente l'app. 6 Se hai ancora problemi con l'utilizzo di Google Play Store, riavvia il telefono. Ultima modifica: 2025-01-22 17:01

Trasmettitore: il trasmettitore HDMI wireless si collega al dispositivo sorgente video o audio. In genere si tratta di un set-top box, Blu-ray, console di gioco o altro lettore multimediale. Il trasmettitore invia quindi un segnale wireless dal dispositivo sorgente al ricevitore. Ricevitore: il ricevitore si collega alla TV. Ultima modifica: 2025-06-01 05:06

Sono supportati solo i driver ARM64. Windows 10 su ARM può eseguire app x86, ma non può utilizzare driver x86. Questo non dovrebbe essere un problema per la maggior parte dell'hardware, ma se hai delle periferiche meno recenti, è probabile che il supporto del driver non sia disponibile. Ultima modifica: 2025-01-22 17:01

Tipo L Paese Utilizza spesso gli stessi connettori di: Tipo di spina Egitto Germania C El Salvador Stati Uniti A,B,C,D,E,F,G,I,J,L Inghilterra Regno Unito Guinea Equatoriale Germania C,E. Ultima modifica: 2025-06-01 05:06

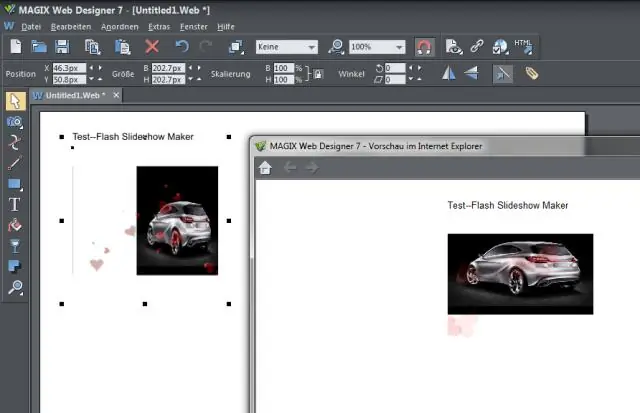

Scopri10 cose da sapere prima di progettare per il Web È un viaggio. Non saprai mai tutto sul web design, e questa è la bellezza di quello che facciamo. Nessuno ha la risposta perfetta. Questioni di contesto. Meno è di più. Fare qualcosa di semplice è difficile. Questioni di tipografia. Conosci la tua tavolozza dei colori. Il contenuto è re. Ultima modifica: 2025-01-22 17:01

Se un singolo switch non dispone di porte sufficienti per l'intera rete, è possibile collegare gli switch collegandoli a margherita. È invece possibile collegare a margherita due switch semplicemente collegando qualsiasi porta del primo switch a qualsiasi porta del secondo switch. Nota che non dovresti concatenare più di tre interruttori insieme. Ultima modifica: 2025-01-22 17:01

La presa Micro-B USB 3.0 consiste effettivamente in una presa per cavo Micro-B USB 2.0 standard, con una presa aggiuntiva a 5 pin "impilata" a lato di essa. In questo modo, i cavi con connettori USB 2.0 Micro-B a 5 pin più piccoli possono essere collegati a dispositivi con prese USB 3.0 Micro-B a 10 contatti e ottenere la retrocompatibilità. Ultima modifica: 2025-01-22 17:01

Dopo aver abilitato ESXi Shell nella console diretta, è possibile utilizzare la seguente combinazione di tasti ALT + funzione per accedere all'interfaccia utente della console diretta (DCUI) di un host ESXi: ALT+F1 = Passa alla console. ALT+F2 = Passa alla DCUI. ALT+F11 = Ritorna alla schermata del banner. Ultima modifica: 2025-01-22 17:01

Mito n. 1: gli espansori palatali rompono la mascella superiore Un espansore palatale non rompe la mascella. Separa le ossa alla sutura medio-palatale. Ultima modifica: 2025-01-22 17:01

Il tag in HTML viene utilizzato per definire la parte di codice del computer. Il tag codice è un tipo specifico di testo che rappresenta l'output del computer. HTML fornisce molti metodi per la formattazione del testo, ma il tag viene visualizzato con dimensione delle lettere, carattere e spaziatura fissi. Ultima modifica: 2025-01-22 17:01

Per utilizzare i suggerimenti forma: selezionare il fotogramma 1 del livello con l'animazione sulla linea temporale. Seleziona Elabora > Forma > Aggiungi suggerimento forma. Sposta il suggerimento forma su un bordo o un angolo che desideri contrassegnare. Seleziona il fotogramma chiave successivo nella sequenza di interpolazione. Ultima modifica: 2025-01-22 17:01

Otto schede DSP-2. Ultima modifica: 2025-01-22 17:01

OverDrive è l'app "classica" ed è compatibile con più dispositivi, inclusi KindleFire, Mac, PC e dispositivi mobili Windows. Consente inoltre il trasferimento su lettori MP3 da computer. Ultima modifica: 2025-01-22 17:01

Da casa, scorri verso l'alto per accedere alle app. Tocca Impostazioni > Display > Schermo Edge > Illuminazione Edge. Tocca On/Off per abilitare la funzione. Ultima modifica: 2025-01-22 17:01

FOSS (Full-Option Science System) è un curriculum scientifico basato sulla ricerca per i gradi K-8 sviluppato presso la Lawrence Hall of Science, University of California, Berkeley. FOSS è anche un progetto di ricerca in corso dedicato al miglioramento dell'apprendimento e dell'insegnamento delle scienze. Ultima modifica: 2025-01-22 17:01

Per reimpostare la password dalla schermata di accesso: Vai alla schermata di accesso per il tuo sito Confluence. Scegli Non riesci ad accedere? in fondo alla pagina. Inserisci il tuo indirizzo email, quindi tocca Invia link di ripristino. Fare clic sul collegamento di ripristino nell'e-mail per completare il processo. Ultima modifica: 2025-01-22 17:01

ROBOT 4.0 Inoltre, quale linguaggio di programmazione usa vex? VEX è vagamente basato sul linguaggio C , ma prende spunto da C++ così come il linguaggio di ombreggiatura RenderMan. Allo stesso modo, come si partecipa al programma VEX?. Ultima modifica: 2025-01-22 17:01

Non esiste un modo diretto per eliminare HangoutContacts, poiché tutti i contatti nel tuo elenco verranno sincronizzati con il tuo account Gmail. Ma poi se vuoi eliminare deliberatamente qualcuno, puoi nasconderlo dalla tua lista o semplicemente bloccarlo. Ultima modifica: 2025-01-22 17:01

Seleziona gli oggetti di cui vuoi eseguire il rendering. Nella finestra Render View, seleziona Render >Render Selected Objects only. Rendering della scena. Suggerimento: puoi visualizzare un'istantanea wireframe della tua scena da utilizzare come guida per selezionare una regione del tuo rendering di scena. Ultima modifica: 2025-01-22 17:01

Fotocamera professionale Nikon D5 Costo (solo corpo) $ 6496,95 Sensore MP 20,8 Nativo ISO 100-102.400 Frame Rate fino a 14 fotogrammi al secondo. Ultima modifica: 2025-01-22 17:01

Principali 9 motivi per i guasti degli switch di rete Interruzione dell'alimentazione: l'alimentatore esterno è instabile o la linea di alimentazione è danneggiata o l'alimentatore è danneggiato a causa dell'invecchiamento o dei fulmini. Guasto della porta: Guasto del modulo: Guasto del backplane: Guasto del cavo:. Ultima modifica: 2025-01-22 17:01

Ci sono 90 domande sull'esame di certificazione Network+ effettivo e 90 minuti in cui completarlo. Il punteggio minimo di superamento è 720 su una scala da 100 a 900. Ultima modifica: 2025-01-22 17:01

L'aliasing è caratterizzato dall'alterazione dell'uscita rispetto al segnale originale perché il ricampionamento o l'interpolazione ha comportato una risoluzione inferiore nelle immagini, un frame rate inferiore in termini di video o una risoluzione d'onda inferiore nell'audio. È possibile utilizzare filtri anti-alias per correggere questo problema. Ultima modifica: 2025-01-22 17:01

Comando dell'intelligence e della sicurezza dell'esercito degli Stati Uniti (INSCOM) INSCOM è il principale comando di intelligence dell'esercito degli Stati Uniti. Ultima modifica: 2025-01-22 17:01

Puoi anche rimuovere i tag da più post contemporaneamente: vai al registro delle attività. Fai clic su Foto nella colonna di sinistra. Fai clic per selezionare la casella a sinistra dei post da cui desideri rimuovere un tag. Fare clic su Segnala/Rimuovi tag nella parte superiore della pagina. Fai clic su Annulla tag foto per confermare. Ultima modifica: 2025-06-01 05:06

3 risposte Aprire SQL Server Management Studio o, se è in esecuzione, selezionare File -> Connetti Esplora oggetti Nella finestra di dialogo Connetti al server, modificare il tipo di server in SQL Server Compact Edition. Dal menu a discesa File di database seleziona Apri il tuo file SDF. Ultima modifica: 2025-01-22 17:01

Pure Locker. PureLocker è una nuova variante di ransomware che è stata oggetto di un documento pubblicato congiuntamente da IBM e Intezer nel novembre 2019. Operando su macchine Windows o Linux, PureLocker è un buon esempio della nuova ondata di malware mirato. Ultima modifica: 2025-01-22 17:01