- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

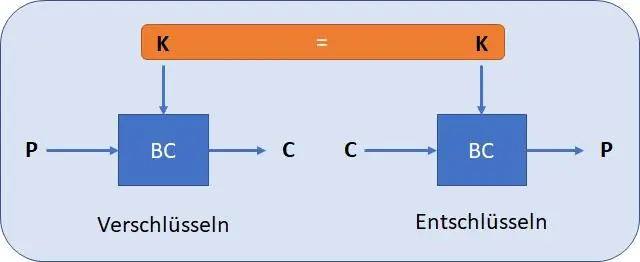

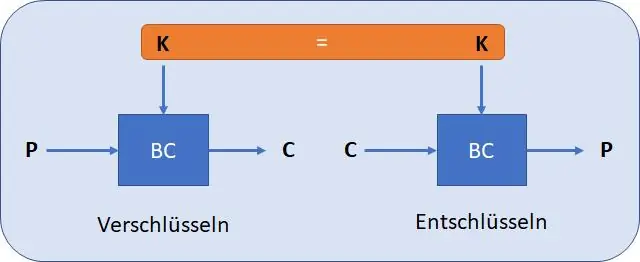

Tasto simmetrico la crittografia è un crittografia sistema in cui il mittente e il destinatario di un messaggio Condividere un unico, comune chiave che viene utilizzato per crittografare e decrittografare il messaggio.

Inoltre è stato chiesto, come viene condivisa la chiave segreta?

UN segreto condiviso è un crittografico chiave o dati noti solo alle parti coinvolte in una comunicazione protetta. Il segreto condiviso può essere qualsiasi cosa, da password o passphrase, a un numero casuale oa qualsiasi matrice di dati scelti a caso.

Inoltre, come funzionano le chiavi simmetriche? In simmetrico - crittografia della chiave , ogni computer ha un segreto chiave (codice) che può utilizzare per crittografare un pacchetto di informazioni prima che venga inviato in rete a un altro computer. Simmetrico - crittografia della chiave è essenzialmente lo stesso di un codice segreto che ciascuno dei due computer deve conoscere per decodificare le informazioni.

Allo stesso modo, cos'è la distribuzione delle chiavi simmetriche?

In chiave simmetrica crittografia, entrambe le parti devono possedere un segreto chiave che devono scambiare prima di utilizzare qualsiasi crittografia . In pubblico chiave crittografia, la distribuzione delle chiavi di pubblico chiavi è fatto attraverso il pubblico chiave server.

Come si trova la chiave simmetrica?

Il numero di chiavi necessario per connettere N parti utilizzando simmetrico la crittografia è data da formula : (N * (N-1)) / 2. Mi piace scriverlo (N²-N)/2 perché vedere il quadrato mi aiuta a ricordare che è il formula per simmetrico algoritmi. Asimmetrico è semplicemente 2N.

Consigliato:

Come vengono generate le chiavi simmetriche?

Gli algoritmi a chiave simmetrica utilizzano un'unica chiave condivisa; mantenere segreti i dati richiede di mantenere segreta questa chiave. In alcuni casi le chiavi vengono generate casualmente utilizzando un generatore di numeri casuali (RNG) o un generatore di numeri pseudocasuali (PRNG). Un PRNG è un algoritmo informatico che produce dati che appaiono casuali durante l'analisi

Come si puliscono le chiavi del laptop senza rimuovere le chiavi?

Passaggi Spegnere e scollegare il laptop prima di eseguire qualsiasi operazione di pulizia. Inclinare il laptop a testa in giù e picchiettarlo o scuoterlo delicatamente. Spruzzare tra i tasti con aria compressa per rimuovere la polvere. Pulisci i tasti con un panno in microfibra umido. Rimuovere lo sporco ostinato con un batuffolo di cotone imbevuto di alcol inisopropilico

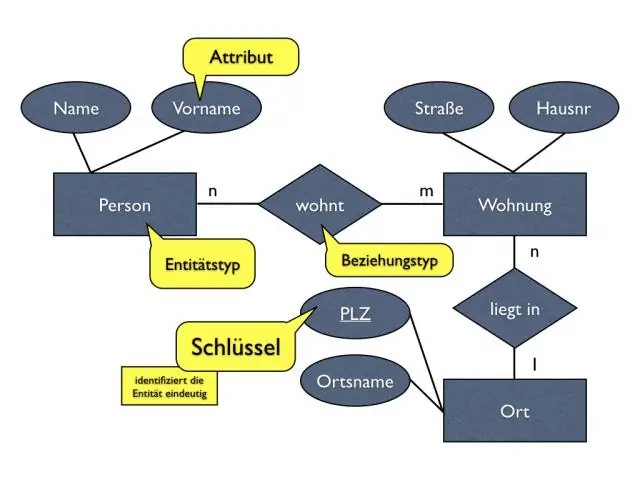

Cosa sono le chiavi primarie e le chiavi esterne?

Relazione tra chiave primaria e chiave esterna Una chiave primaria identifica in modo univoco un record nella tabella del database relazionale, mentre una chiave esterna si riferisce al campo in una tabella che è la chiave primaria di un'altra tabella

In che modo le chiavi simmetriche e asimmetriche vengono utilizzate insieme?

La crittografia asimmetrica e simmetrica vengono generalmente utilizzate insieme: utilizzare un algoritmo asimmetrico come RSA per inviare in modo sicuro a qualcuno una chiave AES (simmetrica). La chiave simmetrica è chiamata chiave di sessione; una nuova chiave di sessione può essere ritrasmessa periodicamente tramite RSA. Questo approccio sfrutta i punti di forza di entrambi i crittosistemi

Quale algoritmo di crittografia asimmetrica viene utilizzato per lo scambio di chiavi simmetriche?

L'algoritmo simmetrico più utilizzato è AES-128, AES-192 e AES-256. Il principale svantaggio della crittografia a chiave simmetrica è che tutte le parti coinvolte devono scambiare la chiave utilizzata per crittografare i dati prima di poterli decrittografare