- Autore Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

Ecco 5 passaggi per proteggere il tuo sistema tramite la modellazione delle minacce

- Passaggio 1: identificare gli obiettivi di sicurezza.

- Passaggio 2: identificare le risorse e le dipendenze esterne.

- Passaggio 3: identificare le zone di fiducia.

- Passaggio 4: identificare il potenziale minacce e vulnerabilità.

- Passaggio 5: documento modello di minaccia .

Quindi, cos'è il processo di modellazione delle minacce?

Modellazione delle minacce è un procedura per l'ottimizzazione della sicurezza della rete identificando obiettivi e vulnerabilità e quindi definendo contromisure per prevenire o mitigare gli effetti di, minacce al sistema. La chiave per modellazione delle minacce è determinare dove dovrebbe essere applicato il massimo sforzo per mantenere un sistema sicuro.

Inoltre, quando dovresti eseguire la modellazione delle minacce? Modellazione delle minacce: 12 metodi disponibili

- Per creare vengono utilizzati metodi di modellazione delle minacce.

- Sono stati sviluppati molti metodi di modellazione delle minacce.

- La modellazione delle minacce dovrebbe essere eseguita all'inizio del ciclo di sviluppo quando potenziali problemi possono essere individuati in anticipo e risolti, prevenendo una soluzione molto più costosa su tutta la linea.

Tenendo questo in considerazione, quali sono i tre modi in cui le persone potrebbero iniziare a creare modelli delle minacce?

tu cominciare con molto semplice metodi come chiedere "qual è il tuo?" modello di minaccia ?" e brainstorming su minacce . Questi possono funzionare per un esperto di sicurezza e potrebbero funzionare per te. Da lì, imparerai a conoscere tre strategie per modellazione delle minacce : concentrarsi sulle risorse, concentrarsi sugli aggressori e concentrarsi sul software.

Quale strumento può essere utilizzato per la modellazione delle minacce?

OWASP Minaccia Drago è basato sul web e facile da utilizzo e adottare. Questo lo strumento è il primo vero prodotto open source che può essere utilizzato produrre modellazione delle minacce una realtà in tutte le organizzazioni. Mike Goodwin è l'autore di Minaccia Drago.

Consigliato:

Quali vantaggi hanno le minacce interne?

Quali vantaggi hanno le "minacce interne" rispetto ad altre che consentono loro di essere in grado di arrecare danni straordinari alle proprie organizzazioni? Sono affidabili e hanno accesso autorizzato ai sistemi informativi del governo

Quali sono tre modi diversi per modellare i componenti in Reagire?

Sembra che ci siano circa otto modi diversi di applicare lo stile ai componenti di React JS ampiamente utilizzati nell'industria per il lavoro a livello di produzione: Inline CSS. CSS normale. CSS in JS. Componenti in stile. Moduli CSS. Sas & SCSS. Meno. stilizzabile

Quali sono le minacce interne a un'organizzazione?

Le minacce interne provengono dall'interno dell'organizzazione. I principali contributori alle minacce interne sono dipendenti, appaltatori o fornitori a cui il lavoro è esternalizzato. Le principali minacce sono frodi, uso improprio di informazioni e/o distruzione di informazioni

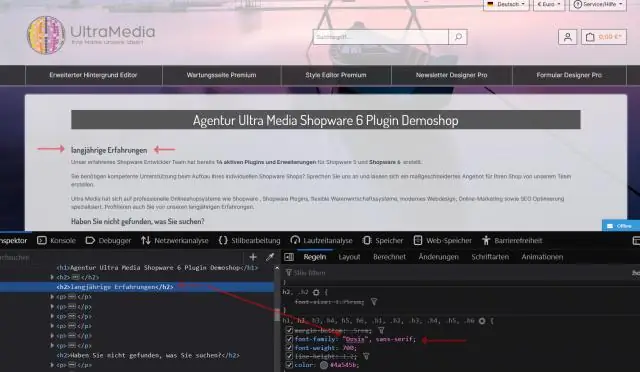

Come posso modellare un carattere in CSS?

Come cambiare il carattere con i CSS Individua il testo in cui desideri modificare il carattere. Useremo questo come esempio: Circonda il testo con l'elemento SPAN: Aggiungi l'attributo al tag span: All'interno dell'attributo style, cambia il carattere usando lo stile font-family. Salva le modifiche per vedere gli effetti

Quali sono i tre modi in cui le persone potrebbero iniziare a modellare le minacce?

Inizierai con metodi molto semplici come chiedere "qual è il tuo modello di minaccia?" e brainstorming sulle minacce. Questi possono funzionare per un esperto di sicurezza e potrebbero funzionare per te. Da lì, imparerai a conoscere tre strategie per la modellazione delle minacce: concentrarsi sulle risorse, concentrarsi sugli aggressori e concentrarsi sul software