- Autore Lynn Donovan donovan@answers-technology.com.

- Public 2024-01-18 08:25.

- Ultima modifica 2025-01-22 17:28.

Le dieci vulnerabilità più critiche per la sicurezza wireless e mobile

- Router WiFi predefiniti. Per impostazione predefinita, i router wireless vengono spediti in uno stato non protetto.

- Punti di accesso non autorizzati .

- Configurazione zero senza fili.

- Exploit Bluetooth.

- Debolezze WEP.

- Password di crittografia del testo in chiaro.

- Codice malevolo.

- Esecuzione automatica.

In questo modo, quali sono le principali minacce alla sicurezza che devono affrontare le reti locali wireless?

Minacce wireless comuni Punti di accesso non autorizzati/reti ad hoc . Negazione del servizio . Problemi di configurazione (Configurazioni errate/Configurazioni incomplete) Acquisizione passiva.

In secondo luogo, quale caratteristica della WLAN la rende vulnerabile a un diverso insieme di attacchi dalle LAN cablate? La nostra incapacità di contenere efficacemente i segnali radio fare il WLAN vulnerabile a un diverso insieme di attacchi da LAN cablate.

Inoltre da sapere, qual è l'attacco più comune contro le reti wireless?

Sniffing di pacchetti: intercettazione di traffico non crittografato Lo sniffing di pacchetti è uno dei attacchi wireless più comuni . Queste attacchi di rete wireless comuni sono facili sui router più vecchi, come quelli che utilizzano la crittografia WEP.

Perché le reti LAN e Wi-Fi sono vulnerabili agli hacker?

LAN e Wi - Reti Fi sono vulnerabile perché chiunque può accedervi se non sono adeguatamente protetti. UN vulnerabilità per Wi - Reti Fi potrebbe utilizzare una password di crittografia debole o assente o anche una password facile da indovinare.

Consigliato:

Quali sono alcune delle opzioni per l'archiviazione delle cartelle cliniche?

Secondo il sondaggio di HIMSS Analytics, i metodi più popolari di archiviazione dei dati tra ospedali e sistemi sanitari includono: Sistema di rete dell'area di archiviazione (67 percento) Supporti di archiviazione esterni, come nastri o dischi (62%) Sistema di archiviazione collegato alla rete (45 percento)

Quali sono i sistemi informativi vulnerabili all'errore di distruzione e all'abuso?

Il sistema informativo è vulnerabile alla distruzione, all'errore e all'abuso perché è un tipo di dati digitali. Inoltre sono più vulnerabili perché virtualmente aperti a chiunque. Gli hacker possono scatenare attacchi denial-of-service (DoS) o penetrare nelle reti aziendali, causando gravi interruzioni del sistema

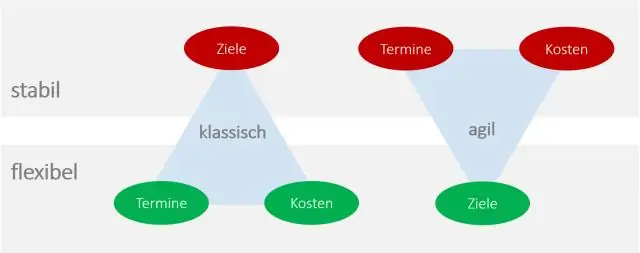

Quali sono alcune metodologie che possono essere utilizzate per la gestione agile dei progetti?

Alcuni metodi agili includono: Scrum. Kanban. Modello di sviluppo del sistema dinamico snello (LN), (DSDM) Extreme Programming (XP) Crystal. Sviluppo software adattivo (ASD) Agile Unified Process (AUP)

Quali sono alcune parole che iniziano con il prefisso auto?

Parole di 10 lettere che iniziano con automazione. settore automobilistico. autonomo. automobile. autoimmune. autologo. automatismo. autogeno

Quali sono le prime cinque vulnerabilità del tuo sistema operativo?

Le vulnerabilità di sicurezza del software più comuni includono: Crittografia dei dati mancante. Iniezione di comandi del sistema operativo. SQL Injection. Overflow del tampone. Autenticazione mancante per la funzione critica. Autorizzazione mancante. Caricamento illimitato di tipi di file pericolosi. Affidarsi a input non attendibili in una decisione sulla sicurezza