- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

È il processi per identificare le vulnerabilità della sicurezza in un'applicazione valutando il sistema o la rete con varie tecniche dannose. Una volta identificata la vulnerabilità, viene utilizzata per sfruttare il sistema per ottenere l'accesso a informazioni sensibili.

Proprio così, cosa comporta il test di penetrazione?

Test di penetrazione , chiamato anche test della penna o hacking etico, è la pratica di test un sistema informatico, una rete o un'applicazione web da trovare sicurezza vulnerabilità che un utente malintenzionato potrebbe sfruttare. L'obiettivo principale di il test di penetrazione è per identificare sicurezza debolezze.

Oltre a sopra, cos'è il test di penetrazione con l'esempio? Esempi di Test di penetrazione Strumenti NMap- Questo strumento viene utilizzato per eseguire la scansione delle porte, l'identificazione del sistema operativo, tracciare il percorso e per la scansione delle vulnerabilità. Nessus- Questo è il tradizionale strumento di vulnerabilità basato sulla rete. Pass-The-Hash: questo strumento viene utilizzato principalmente per il cracking delle password.

Ci si potrebbe anche chiedere, quali sono i passaggi nei test di penetrazione?

Le 7 fasi di test di penetrazione sono: azioni di pre-impegno, ricognizione, modellazione delle minacce e identificazione delle vulnerabilità, sfruttamento, post-sfruttamento, segnalazione e risoluzione e ri- test . Potresti aver sentito diverse fasi o utilizzare il tuo approccio, io li uso perché li trovo efficaci.

Quanto dura un test di penetrazione?

1 - 3 settimane

Consigliato:

Qual è il processo di definizione di due o più metodi all'interno della stessa classe che hanno lo stesso nome ma dichiarazione di parametri diversi?

Overload del metodo La firma di un metodo non è costituita dal tipo restituito, dalla visibilità o dalle eccezioni che può generare. La pratica di definire due o più metodi all'interno della stessa classe che condividono lo stesso nome ma hanno parametri diversi è chiamata metodi di sovraccarico

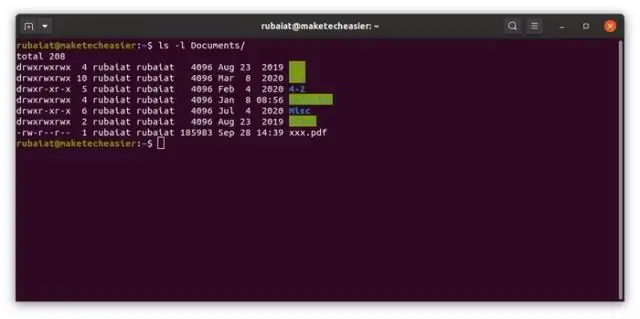

Qual è la priorità del processo in Linux?

La priorità del processo determina quale processo ottiene più tempo della CPU e quali processi possono essere lasciati in attesa in background (per l'esecuzione in un secondo momento quando le cose sono meno impegnative). Oltre ai processi, in Linux, ci sono utenti di processi

Qual è la differenza tra hacking etico e test di penetrazione?

Il test di penetrazione è un processo che identifica le vulnerabilità della sicurezza, i rischi di falle e gli ambienti inaffidabili. L'obiettivo dell'hacking etico è ancora quello di identificare le vulnerabilità e risolverle prima che possano essere sfruttate dai criminali, ma l'approccio è molto più ampio rispetto al pentesting

Quali sono i diversi tipi di test di penetrazione?

Cinque tipi di test di penetrazione per i test dei servizi di rete Pen Test. Questo tipo di test della penna è il requisito più comune per i tester della penna. Test delle applicazioni web. È più di un test mirato, anche, più intenso e dettagliato. Test lato cliente. Test di rete wireless. Test di ingegneria sociale

Che cos'è lo sfruttamento nei test di penetrazione?

Scopo. La fase di sfruttamento di un test di penetrazione si concentra esclusivamente sullo stabilire l'accesso a un sistema o risorsa aggirando le restrizioni di sicurezza