- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

Procedura: come disabilitare la modalità aggressiva per le connessioni in entrata su Cisco ASA (ASDM)

- Passaggio 1: accedi ASDM .

- Passaggio 2: vai alla configurazione.

- Passaggio 3: passare a VPN di accesso remoto.

- Passaggio 4: in Accesso alla rete (client), accedere a Avanzate > Parametri IKE.

Inoltre, come posso disattivare la modalità aggressiva sul mio router Cisco?

crittografico isakmp aggressivo - modalità disattiva . Per bloccare tutte le associazioni di sicurezza Internet e il protocollo di gestione delle chiavi (ISAKMP) modalità aggressiva richieste da e verso un dispositivo, utilizzare la crittografia isakmp aggressivo - modalità disattiva comando nella configurazione globale modalità . Per disattivare il blocco, utilizzare la forma no di questo comando.

Inoltre, cos'è NAT T Cisco ASA? crittografico isakmp nato - attraversamento è il comando. Se un client remoto proviene da un indirizzo IP pubblico diretto… come un server ospitato pubblicamente, si connette tramite il tunnel come stabilisce il tunnel normale… tramite la porta UDP 500, ma se un client proviene da un indirizzo IP NATd..

A questo proposito, qual è la modalità principale e la modalità aggressiva?

Le differenze tra Modalità principale e modalità aggressiva è semplicemente che in Modalità principale il digest viene scambiato crittografato perché lo scambio della chiave di sessione ha già negoziato una chiave di crittografia di sessione quando viene scambiato il digest, mentre in Modalità aggressiva viene scambiato in chiaro come parte di il tasto scambio che porterà

Qual è la politica di Isakmp?

ISAKMP Panoramica IKE, chiamato anche ISAKMP , è il protocollo di negoziazione che consente a due host di accordarsi su come creare un'associazione di sicurezza IPsec. La Fase 1 crea il primo tunnel, che protegge dopo ISAKMP messaggi di negoziazione. La fase 2 crea il tunnel che protegge i dati.

Consigliato:

Che cos'è la VPN in modalità aggressiva?

La modalità aggressiva può essere utilizzata all'interno delle negoziazioni VPN di fase 1, al contrario della modalità principale. La modalità aggressiva partecipa a un minor numero di scambi di pacchetti. La modalità aggressiva viene in genere utilizzata per le VPN di accesso remoto (utenti remoti). Inoltre, useresti la modalità aggressiva se uno o entrambi i peer hanno indirizzi IP esterni dinamici

Come si disattiva la modalità contorno in Illustrator?

La soluzione è tenere premuto il tasto crtl e fare clic sull'occhio nel menu dei livelli. magari prova a usare lo shapebuildertool. Maiusc + m che gli permetterà di diventare la sua forma e forse allora puoi farlo

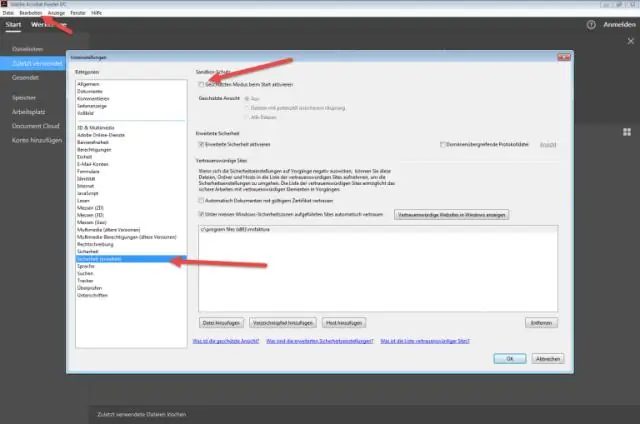

Come si disattiva la modalità protetta in Adobe Reader?

Apri Adobe Reader e fai clic su Modifica > Preferenze. Si apre la finestra di dialogo Preferenze. In Categorie, seleziona Sicurezza (avanzata). In Protezioni sandbox, seleziona Visualizzazione protetta: disattivata. Fare clic su OK

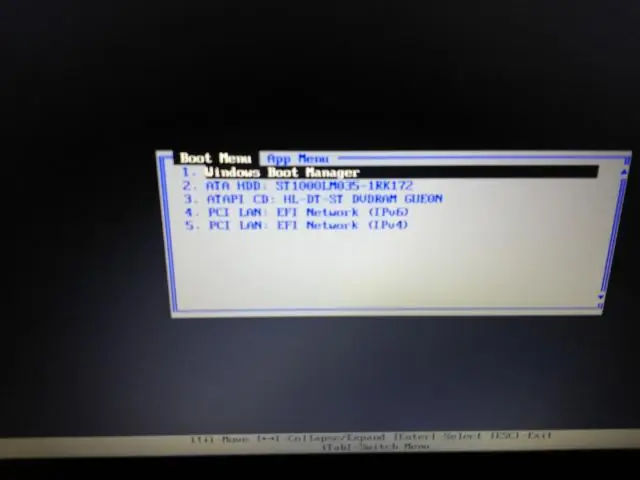

Come si disattiva la modalità provvisoria su un Lenovo?

Come posso far uscire il mio Lenovo dalla modalità provvisoria e tornare alla modalità normale su un bus Windows Seven a. Fare clic su Start, digitare msconfig.exe nella casella StartSearch e quindi premere Invio per avviare l'utilità SystemConfiguration. B. Nella scheda Avvio, deseleziona le opzioni di avvio sicuro di avvio. C. D

Perché la modalità aggressiva è meno sicura?

La modalità aggressiva potrebbe non essere sicura come la modalità principale, ma il vantaggio della modalità aggressiva è che è più veloce della modalità principale (poiché vengono scambiati meno pacchetti). La modalità aggressiva viene in genere utilizzata per le VPN di accesso remoto. Ma useresti anche la modalità aggressiva se uno o entrambi i peer hanno indirizzi IP esterni dinamici