- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

Hashing coerente insieme a Memcached o Redis e una patch per libketama. Questo è un howto per hashing coerente di chiavi negli archivi chiave-valore, con particolare attenzione ai server cache. Il codice è cache-server agnostico: lì è niente di specifico per Memcached o Redis in esso e potrebbe essere utilizzato con altri server.

Tenendo questo in considerazione, dove viene utilizzato l'hashing coerente?

In un sistema distribuito, hashing coerente aiuta a risolvere i seguenti scenari: Fornire un ridimensionamento elastico (un termine Usato per descrivere l'aggiunta/rimozione dinamica di server in base al carico di utilizzo) per i server cache. Scalabilità orizzontale di un set di nodi di archiviazione come i database NoSQL.

Redis utilizza l'hashing coerente? Il hash gli slot sono simili ai nodi virtuali in hashing coerente . La distribuzione dei dati di Cassandra è quasi uguale a ridistribuire cluster, e questo articolo ha detto che lo è hashing coerente . Ma il ridistribuire cluster turorial ha detto ridistribuire grappolo fa non usa hash coerente.

Di conseguenza, Cassandra usa l'hashing coerente?

2 risposte. Cassandra lo fa non usa l'hashing coerente nel modo che hai descritto. Ogni tabella ha una chiave di partizione (puoi pensarla come una chiave primaria o prima parte di essa nella terminologia RDBMS), questa chiave è hash usando algoritmo murmur3. Il tutto hash lo spazio forma un anello continuo dal più basso possibile hash al più alto

Perché abbiamo bisogno di un hashing coerente?

cambiamenti e ogni oggetto è hash in una nuova posizione. Questo Potere essere disastroso poiché i server dei contenuti originari sono inondato di richieste dalle macchine cache. Quindi è necessario un hashing coerente per evitare l'inondazione dei server. Hashing coerente mappa gli oggetti sulla stessa macchina cache, per quanto possibile.

Consigliato:

Che cos'è lo stato coerente nel database?

Uno stato del database coerente è quello in cui tutti i vincoli di integrità dei dati sono soddisfatti. Per ottenere uno stato coerente del database, una transazione deve portare il database da uno stato coerente a un altro

Quale shell utilizza AIX?

La shell Korn è la shell predefinita utilizzata con AIX. Quando accedi, ti viene detto che sei alla riga di comando o al prompt dei comandi. Qui è dove inserisci i comandi UNIX

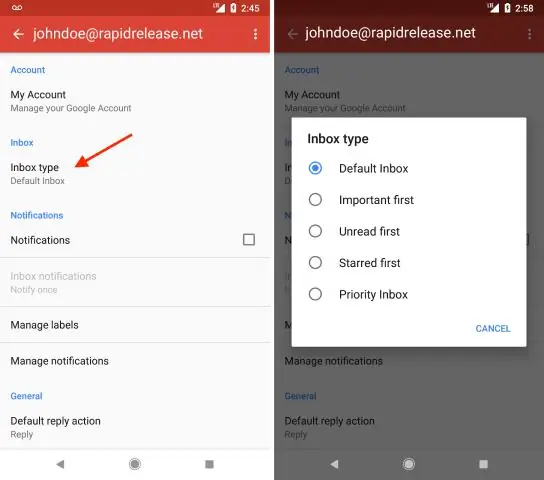

Come si utilizza la modalità ospite in Gmail?

Come abilitare la modalità ospite in Google Chrome Apri Google Chrome. In alto a destra vedrai il nome della persona il cui account Google è collegato al browser. Fare clic sul nome. Fare clic su Cambia persona. Fare clic su Sfoglia come ospite. Si aprirà una nuova finestra in cui non potrai accedere a nessuno dei dati del tuo browser

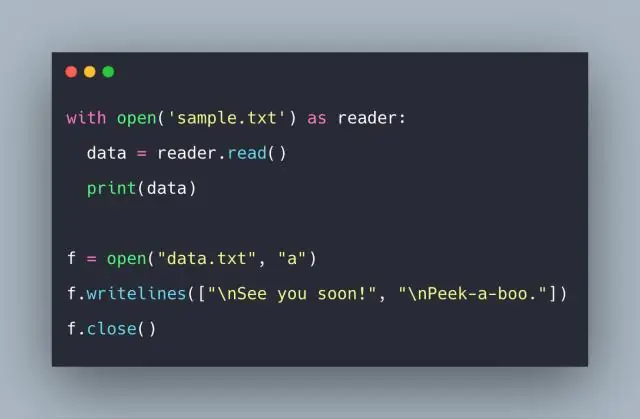

Come si esegue l'hashing di un file in Python?

Per eseguire l'hashing di un file, leggilo bit per bit e aggiorna l'istanza corrente delle funzioni di hashing. Quando tutti i byte sono stati assegnati alla funzione di hashing in ordine, possiamo ottenere il digest esadecimale. Questo frammento stamperà il valore hash del file specificato nel file generato utilizzando l'algoritmo SHA256

Qual è l'uso dell'hashing in Java?

Hashing significa utilizzare una funzione o un algoritmo per mappare i dati dell'oggetto a un valore intero rappresentativo. Questo cosiddetto codice hash (o semplicemente hash) può quindi essere utilizzato come un modo per restringere la nostra ricerca quando si cerca l'elemento nella mappa