- Autore Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:49.

- Ultima modifica 2025-06-01 05:08.

Vulnerabilità - Punti deboli o lacune in un programma di sicurezza che può essere sfruttato da minacce per ottenere l'accesso non autorizzato a un bene. Rischio - Il potenziale di perdita, danno o distruzione di una sicurezza informatica a causa di un minaccia sfruttando un vulnerabilità . Minaccia ti avverte di comportarti bene.

Allo stesso modo, le persone si chiedono, le vulnerabilità sono più importanti delle minacce?

Questo cambiamento è esemplificato dal modello Beyond Corp di Google, in cui la connessione tramite la rete aziendale non conferisce privilegi speciali. Per riassumere: nella moderna sicurezza informatica, minacce sono più importante di vulnerabilità perché sono più facili da identificare e fare qualcosa.

cos'è la gestione delle minacce e delle vulnerabilità? Gestione delle minacce e delle vulnerabilità è la pratica ciclica di identificare, valutare, classificare, rimediare e mitigare i punti deboli della sicurezza insieme alla piena comprensione dell'analisi delle cause alla radice per affrontare potenziali difetti nelle policy, nei processi e negli standard, come gli standard di configurazione.

Di conseguenza, qual è la vulnerabilità e il rischio di disastro?

Considera la probabilità di conseguenze dannose o perdite previste (morte, lesioni, proprietà, mezzi di sussistenza, attività economica interrotta o danneggiata dall'ambiente) derivanti dalle interazioni tra i rischi naturali o indotti dall'uomo e vulnerabile condizioni.

Quali sono i 4 principali tipi di vulnerabilità?

Tipi di vulnerabilità nella gestione dei disastri

- Vulnerabilità fisica.

- Vulnerabilità economica.

- Vulnerabilità sociale.

- Vulnerabilità attitudinale.

Consigliato:

Qual è la differenza tra la fissazione della sessione e il dirottamento della sessione?

Qual è la differenza tra la fissazione della sessione e il dirottamento della sessione? La fissazione della sessione è un tipo di dirottamento della sessione. La fissazione della sessione si verifica quando l'identificatore di sessione HTTP di un utente malintenzionato viene autenticato dalla vittima. Ci sono diversi modi per farlo

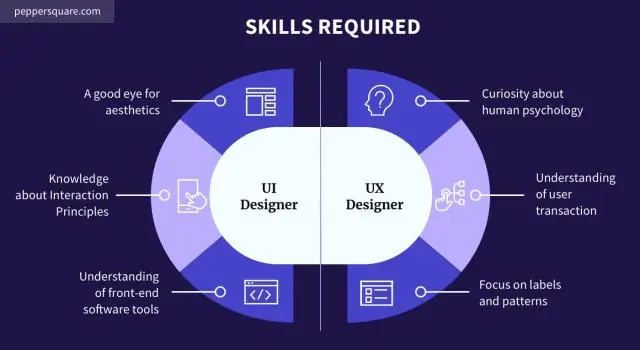

Qual è la differenza tra test della GUI e dell'interfaccia utente?

Test dell'interfaccia utente: test dell'interfaccia utente. In altre parole, devi assicurarti che tutti i pulsanti, i campi, le etichette e gli altri elementi sullo schermo funzionino come previsto in una specifica. Test della GUI: interfaccia utente grafica

Qual è la differenza tra l'esecuzione della configurazione e la configurazione di avvio?

Una configurazione in esecuzione risiede nella RAM del dispositivo, quindi se un dispositivo perde alimentazione, tutti i comandi configurati andranno persi. Una configurazione di avvio viene archiviata nella memoria non volatile di un dispositivo, il che significa che tutte le modifiche alla configurazione vengono salvate anche in caso di interruzione dell'alimentazione del dispositivo

Qual è la differenza principale tra la scansione delle vulnerabilità?

Qual è la differenza principale tra scansione delle vulnerabilità e test di penetrazione? il test di penetrazione consiste nell'attaccare un sistema. La scansione delle vulnerabilità viene eseguita con una conoscenza dettagliata del sistema; il test di penetrazione inizia senza la conoscenza del sistema

Qual è la differenza principale tra una normale SQL injection e una vulnerabilità blind SQL injection?

La blind SQL injection è quasi identica alla normale SQL injection, l'unica differenza è il modo in cui i dati vengono recuperati dal database. Quando il database non invia dati alla pagina Web, un utente malintenzionato è costretto a rubare dati ponendo al database una serie di domande vere o false