- Autore Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

ecco dove phishing entra la consapevolezza. Phishing consapevolezza addestramento istruisce i dipendenti su come individuare e segnalare i sospetti phishing tentativi, per proteggere se stessi e l'azienda da criminali informatici, hacker e altri malintenzionati che vogliono interrompere e derubare la tua organizzazione.

La gente chiede anche, qual è un esempio di phishing?

Phishing è un tentativo fraudolento, solitamente effettuato tramite e-mail, di rubare le tue informazioni personali. Phishing le e-mail di solito sembrano provenire da un'organizzazione ben nota e richiedono le tue informazioni personali, come numero di carta di credito, numero di previdenza sociale, numero di conto o password.

Inoltre, perché i test di phishing sono importanti? UN test fornisce dati sui quali i dipendenti sono stati adescati dal phishing e-mail cliccando sui link corrispondenti. I tuoi utenti possono imparare a identificare le e-mail sospette e, a loro volta, applicare le migliori pratiche di sensibilizzazione alla sicurezza, avendo la possibilità di sperimentare un phishing attacco.

Rispetto a questo, la formazione sul phishing è efficace?

Da quando phishing è di gran lunga il modo più diffuso per inserire codice dannoso nella rete di un'organizzazione, ne consegue che addestramento dipendenti da riconoscere phishing i tentativi sono an efficace strategia per prevenire phishing attacchi. Inoltre non è chiaro come formazione sul phishing può eliminare da solo la minaccia di un attacco informatico.

Quali sono le tre fasi di un attacco di phishing?

Le tre fasi di un attacco di phishing: esca, amo e cattura

- Passaggio 1: penetrare (esca) Gli attacchi più efficaci possono presentarsi nelle forme più semplici.

- Passaggio 2: osservare (gancio) Qui è dove l'attaccante monitorerà l'account e terrà d'occhio il traffico di posta elettronica per conoscere in profondità l'organizzazione.

- Passaggio 3: l'attacco (cattura) Qui è dove l'attaccante diventa creativo.

Consigliato:

Che cos'è la formazione sulla consapevolezza informatica?

La formazione sulla consapevolezza della sicurezza è un processo formale per educare i dipendenti alla sicurezza informatica. Un buon programma di sensibilizzazione alla sicurezza dovrebbe educare i dipendenti sulle politiche e le procedure aziendali per lavorare con la tecnologia dell'informazione (IT)

Che cos'è il quiz sul phishing?

Immagine: Google. Martedì, l'unità Jigsaw di Google ha pubblicato un quiz che mette alla prova le capacità degli utenti di identificare le e-mail di phishing. Il quiz ti mette alla prova su una serie di e-mail per vedere se riesci a distinguere i segni rivelatori di phishing. "Il phishing è di gran lunga la forma più comune di attacco informatico", spiega Jigsaw in un post sul blog

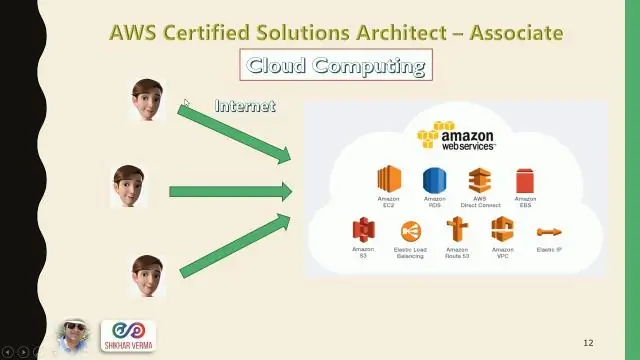

Che cos'è il modello di formazione del cloud AWS?

Modelli AWS CloudFormation. AWS CloudFormation semplifica il provisioning e la gestione su AWS. Puoi creare modelli per le architetture di servizi o applicazioni che desideri e fare in modo che AWS CloudFormation utilizzi tali modelli per il provisioning rapido e affidabile dei servizi o delle applicazioni (denominati "stack")

In che modo un attacco di spear phishing differisce da un attacco di phishing generico?

Phishing e spear phishing sono forme molto comuni di attacco e-mail progettate per eseguire un'azione specifica, in genere facendo clic su un collegamento o un allegato dannoso. La differenza tra loro è principalmente una questione di targeting. Le e-mail di spear phishing sono progettate con cura per consentire a un singolo destinatario di rispondere

Cos'è la formazione KnowBe4?

KnowBe4 è la più grande piattaforma di phishing simulata e di formazione sulla sicurezza al mondo che ti aiuta a gestire il problema in corso dell'ingegneria sociale. I clienti con aziende di tutte le dimensioni possono implementare la piattaforma KnowBe4 in produzione almeno due volte più velocemente dei nostri concorrenti