- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

Crittografia dati trasparente (spesso abbreviato in TDE ) è una tecnologia utilizzata da Microsoft, IBM e Oracle per crittografare file di database. TDE offerte crittografia a livello di file. TDE risolve il problema della protezione dei dati a riposo , crittografia database sia sul disco fisso e di conseguenza sui supporti di backup.

Di conseguenza, come funziona la crittografia TDE?

TDE crittografa i dati sensibili archiviati nei file di dati. Per prevenire la decrittazione non autorizzata, TDE memorizza il crittografia chiavi in un modulo di sicurezza esterno al database, chiamato keystore. È possibile configurare Oracle Key Vault come parte del TDE implementazione.

Oltre a sopra, cos'è TDE e perché lo usiamo? Crittografia dati trasparente ( TDE ) è stato introdotto in SQL Server 2008. Il suo scopo principale era proteggere i dati crittografando i file fisici, sia i file di dati (mdf) che i file di registro (ldf) (anziché i dati effettivi archiviati nel database). Inoltre, il database TempDB volere essere crittografato automaticamente.

Sapete anche, cos'è la crittografia a riposo?

Crittografia . Dati crittografia , che impedisce la visibilità dei dati in caso di accesso non autorizzato o furto, è comunemente utilizzato per proteggere i dati in movimento e sempre più promosso per proteggere i dati a riposo . Il crittografia di dati a riposo dovrebbe includere solo forte crittografia metodi come AES o RSA.

I dati SQL sono crittografati?

La buona notizia è che Microsoft SQL Il server è dotato di trasparente crittografia dei dati (TDE) e gestione delle chiavi estensibile (EKM) per rendere crittografia e la gestione delle chiavi utilizzando un gestore delle chiavi di terze parti più semplice che mai.

Consigliato:

Che cos'è la crittografia a torta?

Page-Integrated Encryption™ (PIE) crittografa i dati sensibili dell'utente nel browser e consente a tali dati di viaggiare crittografati attraverso livelli applicativi intermedi. Il sistema PIE crittografa i dati con chiavi monouso fornite dall'host, rendendo inutile la violazione di una sessione del browser dell'utente per la decrittografia di qualsiasi altro dato nel sistema

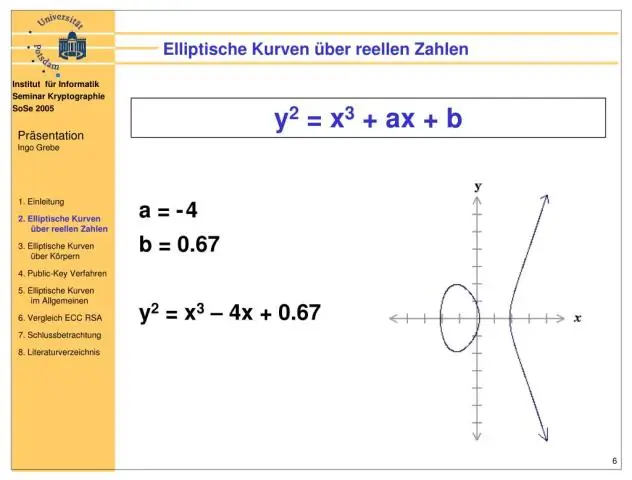

La crittografia a curva ellittica Quantum è sicura?

Crittografia di isogenia a curva ellittica supersingolare Se si utilizza la compressione del punto di curva ellittica, la chiave pubblica non dovrà essere più lunga di 8x768 o 6144 bit. Ciò rende il numero di bit trasmessi approssimativamente equivalente a RSA e Diffie-Hellman non sicuri quantistici allo stesso livello di sicurezza classico

Perché la crittografia simmetrica è più veloce della crittografia asimmetrica?

Per le funzioni di crittografia/decrittografia standard, gli algoritmi simmetrici generalmente funzionano molto più velocemente delle loro controparti asimmetriche. Ciò è dovuto al fatto che la crittografia asimmetrica è estremamente inefficiente. La crittografia simmetrica è progettata proprio per l'elaborazione efficiente di grandi volumi di dati

Come abilito la crittografia SMB?

Abilitare la crittografia SMB con Server Manager In Server Manager, aprire File and Storage Services. Seleziona Condivisioni per aprire la pagina di gestione delle condivisioni. Fare clic con il pulsante destro del mouse sulla condivisione in cui si desidera abilitare la crittografia SMB, quindi selezionare Proprietà. Nella pagina Impostazioni della condivisione, seleziona Cripta l'accesso ai dati

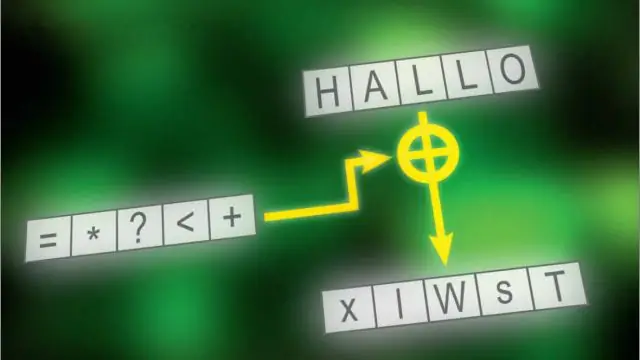

La crittografia è uguale alla crittografia?

La crittografia è lo studio di concetti come crittografia, decrittografia, utilizzati per fornire comunicazioni sicure mentre la crittografia è il processo di codifica di un messaggio con un algoritmo