- Autore Lynn Donovan donovan@answers-technology.com.

- Public 2024-01-31 05:27.

- Ultima modifica 2025-01-22 17:29.

File tipi

UN firma del file è una sequenza univoca di byte identificativi scritti su a intestazione del file . Su un sistema Windows, a firma del file è normalmente contenuto entro i primi 20 byte del file . Diverso file i tipi sono diversi firme di file ; ad esempio, un'immagine bitmap di Windows file (.

In questo modo, cos'è una firma di file e perché è importante nell'informatica forense fornire esempi di firme di file?

UN firma del file è definito come il dato che viene utilizzato per identificare o aiuta a verificare il contenuto del dato file . file . è importante nell'informatica forense in quanto controlla se i dati corrispondono ai dati effettivi per scoprire la persona responsabile di un determinato crimine informatico che aiuta a risolvere un caso qui.

Successivamente, la domanda è: cosa sono le intestazioni dei file? In file gestione, a intestazione è una regione all'inizio di ogni file dove sono conservate le informazioni contabili. Il intestazione del file può contenere la data del file è stato creato, la data dell'ultimo aggiornamento e il File dimensione. Il intestazione è accessibile solo dal sistema operativo o da programmi specializzati.

Successivamente, ci si potrebbe anche chiedere, qual è il numero magico nel file?

Numero magico Definizione. UN numero magico è un numero incorporato in corrispondenza o vicino all'inizio di a file che indica il suo file formato (cioè il tipo di file è). A volte è anche indicato come a file firma. Numeri magici generalmente non sono visibili agli utenti.

Qual è la firma del file per un file JPEG?

| Estensione | Firma | Descrizione |

|---|---|---|

| JPG | FF D8 FF E1 | Fotocamera digitale-j.webp" /> |

| JPE | FF D8 FF E0 | FILE IMMAGINE JPE - jpeg |

| JFIF | FF D8 FF E0 | FILE IMMAGINE JFIF - jpeg |

| JPG | FF D8 FF E0 | IMMAGINE JPEG |

Consigliato:

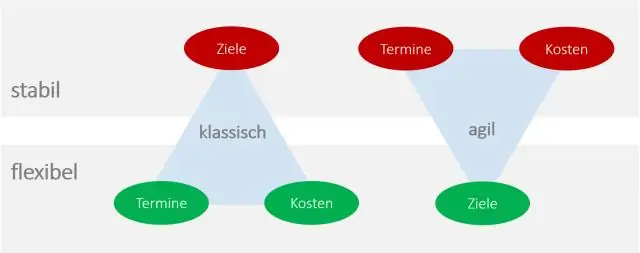

Quali sono alcune metodologie che possono essere utilizzate per la gestione agile dei progetti?

Alcuni metodi agili includono: Scrum. Kanban. Modello di sviluppo del sistema dinamico snello (LN), (DSDM) Extreme Programming (XP) Crystal. Sviluppo software adattivo (ASD) Agile Unified Process (AUP)

Dove sono le intestazioni dei soggetti della Biblioteca del Congresso?

Esistono molti modi per trovare le intestazioni degli argomenti della Library of Congress. Fai una ricerca di base in UMBrella o WorldCat a UMass Boston e poi guarda i soggetti nel record dell'articolo. Utilizzare l'opzione Sfoglia per le intestazioni degli argomenti della Biblioteca del Congresso. Guarda sul sito web della struttura di classificazione della Library of Congress

Per cosa sono state utilizzate per la prima volta le schede perforate per computer?

Le schede perforate (o "schede perforate"), note anche come schede Hollerith o schede IBM, sono schede cartacee in cui i fori possono essere perforati a mano oa macchina per rappresentare dati e istruzioni del computer. Erano un mezzo ampiamente utilizzato per inserire dati nei primi computer

Cosa sono le intestazioni in C?

Influenzato: C++

Quante chiavi vengono utilizzate nella crittografia asimmetrica?

Due chiavi