- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:29.

Crittografia: la crittografia è una delle più importante strumenti per costruire sistemi sicuri . Attraverso l'uso corretto della crittografia Brain Station 23 garantisce la riservatezza dei dati, protegge i dati da modifiche non autorizzate e autentica la fonte dei dati.

Proprio così, cos'è il design sicuro?

Sicuro in base alla progettazione , o SBD, è uno standard industriale di cui molti avranno sentito parlare. Protetto dal design si concentra sulla prevenzione della criminalità nelle abitazioni e nei locali commerciali e promuove l'uso di standard di sicurezza per un'ampia gamma di applicazioni e prodotti.

Allo stesso modo, qual è l'importanza della sicurezza? Un posto di lavoro completo sicurezza è molto importante perché ridurrà le responsabilità, l'assicurazione, il risarcimento e altri social sicurezza spese a carico dell'azienda per i portatori di interessi. Pertanto, aumenti le entrate aziendali e riduci i costi operativi che incorrono nei budget aziendali.

Inoltre, quali sono i principi di progettazione della sicurezza?

La mediazione completa principio di progettazione afferma che ogni accesso a ogni risorsa deve essere convalidato per l'autorizzazione. Aprire Principio di progettazione del design . L'apertura Principio di progettazione del design è un concetto che il sicurezza di un sistema e i suoi algoritmi non dovrebbero dipendere dalla segretezza dei suoi design o implementazione.

Come si crea un sistema sicuro?

Cinque passaggi per progettare un sistema sicuro con TCB

- Determinare i requisiti di sicurezza derivati dalla politica di sicurezza specifica del sistema.

- Determinare quali componenti di sistema verranno utilizzati e quali meccanismi di sicurezza forniscono.

- Crea una matrice dei meccanismi di ciascun componente fornendo I&A, controllo degli accessi e auditing.

Consigliato:

Che cos'è il dizionario dei dati nell'analisi e nella progettazione del sistema?

Dizionario dei dati. Dall'analisi e progettazione dei sistemi: un approccio strutturato: un dizionario dati è una raccolta di dati sui dati. Mantiene le informazioni sulla definizione, la struttura e l'uso di ogni elemento di dati utilizzato da un'organizzazione. Ci sono molti attributi che possono essere memorizzati su un elemento di dati

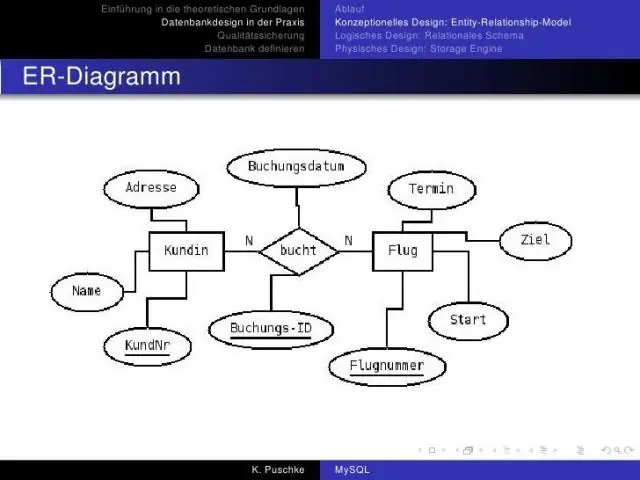

Che cos'è la progettazione del database logico e la progettazione del database fisico?

La modellazione del database logico include; ERD, diagrammi dei processi aziendali e documentazione di feedback degli utenti; considerando che la modellazione fisica del database include; diagramma del modello del server, documentazione sulla progettazione del database e documentazione sul feedback degli utenti

Qual è il vantaggio dell'approccio a più livelli alla progettazione del sistema nel sistema operativo?

Con l'approccio a più livelli, il livello inferiore è l'hardware, mentre il livello più alto è l'interfaccia utente. Il vantaggio principale è la semplicità di costruzione e debug. La difficoltà principale è definire i vari livelli. Lo svantaggio principale è che il sistema operativo tende ad essere meno efficiente di altre implementazioni

Cosa viene fatto nella fase di analisi del sistema di sviluppo del sistema?

Analisi di sistema Si tratta di studiare i processi aziendali, raccogliere dati operativi, comprendere il flusso di informazioni, scoprire i colli di bottiglia e sviluppare soluzioni per superare le debolezze del sistema in modo da raggiungere gli obiettivi organizzativi

Cosa c'è di più nella programmazione del sistema?

Machine Opcode Table (MOT) MOT è una tabella a lunghezza fissa, ovvero non inseriamo alcuna voce in nessuna delle passate. È usato per accettare le istruzioni e convertire/fornire il suo codice operativo binario. Nel passaggio 1, utilizzando il codice operativo mnemonico, viene consultato il MOT per aggiornare il contatore di posizione (LC)