- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-06-01 05:08.

Questo è uno degli obiettivi principali del Biba e Clark Wilson controllo di accesso modello , per impedire modifiche non autorizzate ai dati. Per mantenere costantemente la sua integrità. In secondo luogo, il Biba e Modello Clark Wilson mantenere l'integrità assicurandosi che gli utenti autorizzati non apportino modifiche non autorizzate.

Successivamente, ci si potrebbe anche chiedere, cosa sottolinea Clark Wilson?

Il Clark - Wilson Il modello di integrità fornisce una base per specificare e analizzare una politica di integrità per un sistema informatico. Il modello è principalmente interessati a formalizzare la nozione di integrità delle informazioni.

Allo stesso modo, in cosa differisce il modello Clark Wilson dal modello Biba? Clark - Wilson Gli utenti autorizzati non possono modificare i dati in modo inappropriato. È anche differisce dal modello Biba in quanto le materie sono limitate. Ciò significa che un soggetto a un livello di accesso può leggere un insieme di dati, mentre un soggetto a un altro livello di accesso ha accesso a un diverso insieme di dati.

Successivamente, la domanda è: da cosa protegge il modello Brewer e Nash?

Il Brewer e modello di Nash è stato costruito per fornire controlli di accesso alla sicurezza delle informazioni che possono cambiare dinamicamente. Nel Brewer e modello di Nash nessuna informazione può fluire tra i soggetti e gli oggetti in modo che voluto creare un conflitto di interessi. Questo modello è comunemente usato da società di consulenza e contabilità.

Cos'è il modello di sicurezza Biba?

Il Modello Biba o Biba Integrità Modello sviluppato da Kenneth J. Biba nel 1975, è un sistema di transizione di stato formale del computer sicurezza policy che descrive un insieme di regole di controllo dell'accesso progettate per garantire l'integrità dei dati. Dati e soggetti sono raggruppati in livelli ordinati di integrità.

Consigliato:

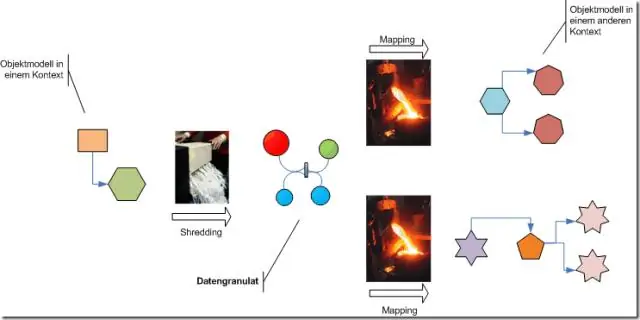

Qual è la differenza tra un modello di database orientato agli oggetti e un modello relazionale?

La differenza tra database relazionale e database orientato agli oggetti è che il database relazionale memorizza i dati sotto forma di tabelle che contengono righe e colonne. Nei dati orientati agli oggetti i dati vengono archiviati insieme alle sue azioni che elaborano o leggono i dati esistenti. Queste sono le differenze fondamentali

Una VPN protegge dall'uomo nel mezzo?

L'utilizzo di una VPN maschera l'indirizzo IP dell'utente e la posizione del paese per aggirare il blocco geografico e la censura di Internet. La VPN è efficace anche contro gli attacchi man-in-the-middle e per proteggere le transazioni di criptovaluta online

GFCI protegge a valle?

Una delle migliori caratteristiche dei GFCI (Ground Fault Circuit Interrupters) è la loro protezione a valle. Ciò significa che la stessa funzione di sicurezza che ottieni da una presa GFCI viene applicata automaticamente a tutte le altre prese cablate più in basso sullo stesso circuito, purché le prese siano cablate correttamente

Come si protegge un documento dalla copiatura?

Fare clic su "File", quindi fare clic sulla scheda "Informazioni" per visualizzare il pannello delle impostazioni di autorizzazione per il documento Word corrente. Fare clic sull'icona "Proteggi documento" per visualizzare un elenco delle funzioni di protezione del documento disponibili. Fare clic su "Limita modifica" per impedire la copia ma abilitare alcuni tipi di modifica del documento

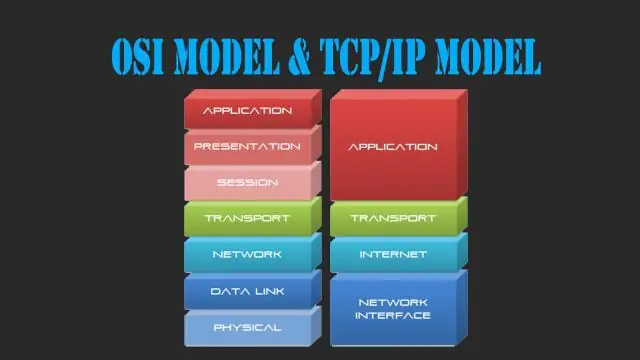

Qual è la differenza tra il modello OSI e il modello TCP IP?

1. OSI è uno standard generico, indipendente dal protocollo, che funge da gateway di comunicazione tra la rete e l'utente finale. Il modello TCP/IP si basa sui protocolli standard attorno ai quali si è sviluppata Internet. È un protocollo di comunicazione, che consente la connessione di host su una rete