- Autore Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:29.

UN vulnerabilità scanner è un attrezzo Quello volere scansiona un Rete e sistemi cercando vulnerabilità o configurazioni errate che rappresentano un rischio per la sicurezza.

Oltre a questo, quale degli strumenti di vulnerabilità hai utilizzato sulla tua rete?

I migliori scanner di vulnerabilità di rete

- SolarWinds Network Configuration Manager (PROVA GRATUITA)

- ManageEngine Vulnerability Manager Plus (PROVA GRATUITA)

- Monitoraggio delle vulnerabilità della rete Paessler con PRTG (PROVA GRATUITA)

- ApriVAS.

- Analizzatore di sicurezza di base di Microsoft.

- Retina Network Scanner Community Edition.

Successivamente, la domanda è: cosa sono le vulnerabilità Come le identifichi? Vulnerabilità sono strade specifiche che gli agenti di minaccia possono sfruttare a attaccare una risorsa informativa. Possono essere identificato avendo un team di persone con background diversi che fanno brainstorming su tutte le possibili minacce e sui modi in cui le informazioni possono essere recuperate.

In questo modo, come si identificano le minacce e le vulnerabilità in un'infrastruttura IT?

Azioni chiave

- Comprendi gli attacchi comuni. Gli attacchi alla e all'interno della tua rete sono disponibili in molte varietà diverse.

- Inventa le tue vulnerabilità. Stabilire un elenco completo di potenziali vulnerabilità.

- Utilizzare strumenti di scansione delle vulnerabilità. Esistono molti strumenti per verificare lo stato di sicurezza esistente della rete.

- Valuta i rischi.

Qual è il primo passo per eseguire una valutazione dei rischi per la sicurezza?

Il primo passo nel valutazione del rischio processo consiste nell'assegnare un valore/peso a ciascun asset identificato in modo da poterli classificare rispetto al valore che ogni asset aggiunge all'organizzazione.

- Quali beni dobbiamo proteggere?

- Come vengono minacciati questi beni?

- Cosa possiamo fare per contrastare queste minacce?

Consigliato:

Qual è il comando per utilizzare lo strumento di diagnostica della memoria?

Per avviare lo strumento di diagnostica della memoria di Windows, aprire il menu Start, digitare "Diagnostica della memoria di Windows" e premere Invio. Puoi anche premere il tasto Windows + R, digitare "mdsched.exe" nella finestra di dialogo Esegui che appare e premere Invio. Dovrai riavviare il computer per eseguire il test

Quale strumento può essere utilizzato per creare icone e schermate iniziali per tutti i dispositivi supportati?

Una delle cose più interessanti di Ionic è lo strumento di risorse che forniscono per generare automaticamente tutte le schermate iniziali e le icone di cui hai bisogno. Anche se non stai utilizzando Ionic, varrebbe la pena installarlo solo per utilizzare questo strumento e quindi trasferire le schermate iniziali e le icone sul tuo progetto reale

Come puoi accedere allo strumento manuale mentre usi qualsiasi altro strumento?

Lo strumento Mano è più una funzione che uno strumento reale perché raramente è necessario fare clic sullo strumento Mano per usarlo. Tieni semplicemente premuta la barra spaziatrice mentre usi qualsiasi altro strumento e il cursore si trasforma nell'icona della mano, consentendoti di spostare l'immagine nella sua finestra trascinando

Qual è lo strumento ben noto per la scansione delle vulnerabilità?

Lo strumento Nessus è uno scanner di vulnerabilità marchiato e brevettato creato da Tenable Network Security. È stato installato e utilizzato da milioni di utenti in tutto il mondo per la valutazione delle vulnerabilità, problemi di configurazione, ecc

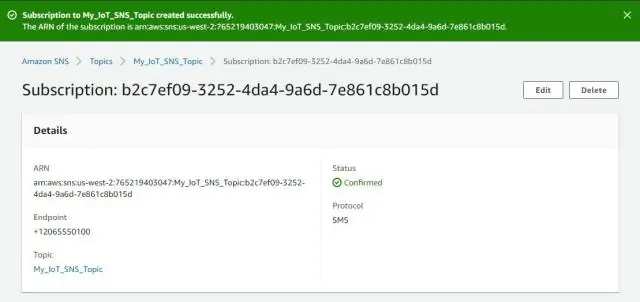

Quale servizio AWS puoi utilizzare per creare ricette da chef?

AWS OpsWorks Stacks utilizza i libri di cucina di Chef per gestire attività come l'installazione e la configurazione di pacchetti e la distribuzione di app. Questa sezione descrive come utilizzare i libri di cucina con AWS OpsWorks Stacks. Per ulteriori informazioni, vedere Chef. AWS OpsWorks Stacks attualmente supporta le versioni Chef 12, 11.10