- Autore Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:29.

La caccia alle minacce offre molti vantaggi, tra cui:

- Riduzione delle violazioni e dei tentativi di violazione;

- Una superficie di attacco più piccola con meno vettori di attacco;

- Aumento della velocità e della precisione di una risposta; e.

- Miglioramenti misurabili nella sicurezza del tuo ambiente.

Di conseguenza, cosa fanno i cacciatori di minacce?

Cyber cacciatori di minacce sono professionisti della sicurezza delle informazioni che rilevano, isolano e neutralizzano in modo proattivo e iterativo minacce che eludono le soluzioni di sicurezza automatizzate. Cyber cacciatori di minacce costituiscono parte integrante del cyber in rapida crescita minaccia industria dell'intelligence.

Oltre a sopra, è un modo proattivo di cacciare gli attacchi? Proattivi Minaccia A caccia è il processo di proattivamente ricerca attraverso reti o set di dati per rilevare e rispondere a minacce informatiche avanzate che eludono i tradizionali controlli di sicurezza basati su regole o firme.

Inoltre, come si avvia la caccia alle minacce?

Come condurre una caccia alle minacce

- Interni vs. in outsourcing.

- Inizia con una corretta pianificazione.

- Seleziona un argomento da esaminare.

- Sviluppare e testare un'ipotesi.

- Raccogliere informazioni.

- Organizza i dati.

- Automatizza le attività di routine.

- Ottieni risposta alla tua domanda e pianifica una linea di condotta.

Quali dei seguenti sono gli aspetti della modellazione delle minacce?

Ecco 5 passaggi per proteggere il tuo sistema tramite la modellazione delle minacce

- Passaggio 1: identificare gli obiettivi di sicurezza.

- Passaggio 2: identificare le risorse e le dipendenze esterne.

- Passaggio 3: identificare le zone di fiducia.

- Passaggio 4: identificare potenziali minacce e vulnerabilità.

- Passaggio 5: documentare il modello di minaccia.

Consigliato:

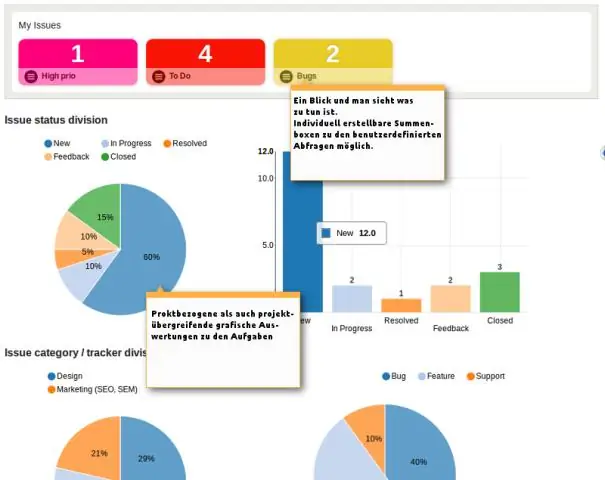

Quali sono i vantaggi della rappresentazione grafica dei dati?

Alcuni dei vantaggi della rappresentazione grafica sono: Rende i dati più facilmente comprensibili. Risparmia tempo. Rende più efficiente il confronto dei dati

Quali sono i vantaggi della convergenza dei media?

Vantaggi della convergenza dei media: i creatori di contenuti possono utilizzare la piattaforma per generare contenuti personalizzati destinati a un gruppo specifico. Ciò ha comportato anche un cambiamento nelle dinamiche dell'economia poiché la distribuzione e la struttura dei costi non sono le stesse nei media tradizionali

Quali dei due seguenti sono vantaggi delle VPN?

Ma oltre al ruolo di creare un "ambito privato delle comunicazioni informatiche", la tecnologia VPN presenta molti altri vantaggi: Maggiore sicurezza. Telecomando. Condividi file. Anonimato in linea. Sblocca i siti Web e ignora i filtri. Modificare l'indirizzo IP. Prestazioni migliori. Ridurre i costi

Qual è la sfida della consapevolezza informatica della caccia alle balene?

Un attacco di caccia alla balena, noto anche come phishing o attacco di phishing, è un tipo specifico di attacco di phishing che prende di mira dipendenti di alto profilo, come il CEO o il CFO, al fine di rubare informazioni sensibili da un'azienda, come quelli che detengono le posizioni più elevate all'interno dell'azienda in genere hanno accesso completo

Quali dei seguenti sono i tre principali tipi di sistemi di gestione della conoscenza?

Esistono tre tipi principali di sistemi di gestione della conoscenza: sistemi di gestione della conoscenza a livello aziendale, sistemi di lavoro della conoscenza e tecniche intelligenti