- Autore Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:29.

Come creare una regola NAT statico in uscita:

- Passare a: Criteri e oggetti > Oggetti > Pool IP.

- Clicca il " Creare nuovo”.

- Nome = Tutto quello che vuoi, qualcosa di descrittivo.

- Commenti = Opzionale.

- Tipo = Seleziona "Uno a uno"

- Intervallo IP esterno = è sufficiente inserire un indirizzo IP pubblico.

- Risposta ARP = Deseleziona questo (impostazione predefinita su selezionato)

Quindi, come si crea un NAT in FortiGate?

In questo esempio, utilizziamo l'interfaccia WAN 1 del FortiGate l'unità è collegata a Internet e l'interfaccia interna è collegata alla rete DMZ.

Fortigate configurazione NAT statico

- Vai a Oggetti firewall > IP virtuale > IP virtuale.

- Seleziona Crea nuovo.

- Completa quanto segue e seleziona OK.

Ci si potrebbe anche chiedere, cos'è il VIP in FortiGate? IP virtuali. La mappatura di un indirizzo IP specifico su un altro indirizzo IP specifico è generalmente indicata come NAT di destinazione. Quando la tabella NAT centrale non viene utilizzata, FortiOS chiama questo a IP virtuale Indirizzo, a volte indicato come a VIP.

Oltre a sopra, come posso impostare un Nat in uscita statico?

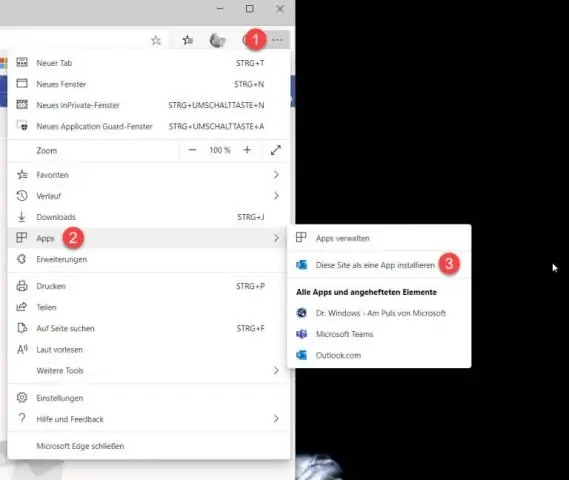

Impostazione della porta statica utilizzando il NAT in uscita ibrido

- Passare a Firewall > NAT nella scheda In uscita.

- Selezionare NAT in uscita ibrido.

- Fare clic su Salva.

- Fare clic su Aggiungi con la freccia su per aggiungere una regola all'inizio dell'elenco.

- Imposta l'interfaccia su WAN.

- Imposta il protocollo in modo che corrisponda al traffico desiderato (es. UDP)

Che cos'è DMZ nel firewall FortiGate?

DMZ . DMZ (chiamato dopo il termine “ zona demilitarizzata ”) è un'interfaccia su a FortiGate unità che fornisce agli utenti esterni l'accesso sicuro a una sottorete protetta sulla rete interna senza consentire loro l'accesso ad altre parti della rete.

Consigliato:

Che cos'è una regola NAT?

La traduzione degli indirizzi di rete (NAT) è un metodo per rimappare uno spazio di indirizzi IP in un altro modificando le informazioni sull'indirizzo di rete nell'intestazione IP dei pacchetti mentre sono in transito su un dispositivo di instradamento del traffico. Un indirizzo IP instradabile su Internet di un gateway NAT può essere utilizzato per un'intera rete privata

Si sta violando una regola di affinità dell'host di macchine virtuali DRS?

Viene violata una regola DRS VM/VM o una regola DRS VM/host. Le regole VM/VM DRS specificano che le macchine virtuali selezionate devono essere posizionate sullo stesso host (affinità) o che le macchine virtuali devono essere posizionate su host diversi (anti-affinità). Se tale valore è maggiore della capacità disponibile su qualsiasi host, la regola non può essere soddisfatta

Come posso creare un NAT statico in FortiGate?

Fortigate configurazione NAT statico Andare su Oggetti firewall > IP virtuale > IP virtuale. Seleziona Crea nuovo. Completa quanto segue e seleziona OK

Come si crea una regola di trasporto in Office 365?

Crea una regola di trasporto di Office 365 per modificare l'oggetto del messaggio per renderlo identificabile Accedi al portale di amministrazione di Office 365 e vai all'amministrazione di Exchange. Vai nella sezione "Flusso di posta". Fare clic sul pulsante Aggiungi e selezionare l'opzione per creare una nuova regola. Verrà visualizzata la finestra della nuova regola di trasporto

Come si regola una spazzatrice da giardino?

VIDEO Inoltre, la domanda è: puoi usare uno spazza-erba durante la falciatura? L'unico modo potresti usare esso durante la falciatura è se tu avere un piatto di scarico posteriore. Esso volere raccogliere le foglie molto bene. Puoi regolare l'altezza del spazzatrice per spazzare vicino allo sporco o più in alto a tua scelta.