- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:29.

Il persistente (o memorizzato) XSS la vulnerabilità è una variante più devastante di a attraverso - script del sito falla: si verifica quando i dati forniti dall'aggressore vengono salvati dal server, e quindi visualizzati in modo permanente su pagine "normali" restituite ad altri utenti nel corso della normale navigazione, senza un corretto escape dell'HTML.

Allo stesso modo, le persone chiedono, qual è l'esempio di Cross Site Scripting?

Panoramica. Attraverso - Script del sito ( XSS ) gli attacchi sono un tipo di iniezione, in cui vengono iniettati script dannosi in ambienti altrimenti benigni e affidabili siti web . XSS Gli attacchi si verificano quando un utente malintenzionato utilizza un'applicazione Web per inviare codice dannoso, generalmente sotto forma di uno script lato browser, a un utente finale diverso.

Allo stesso modo, cos'è il cross-site scripting e come può essere prevenuto? Il primo metodo tu Potere e dovrebbe utilizzo per prevenire XSS vulnerabilità dall'apparire nelle tue applicazioni è sfuggire all'input dell'utente. Sfuggendo all'input dell'utente, i caratteri chiave nei dati ricevuti da un web la pagina sarà essere impedito dall'essere interpretati in modo dannoso.

Inoltre è stato chiesto, qual è la differenza tra attacchi di cross-site scripting persistenti e non persistenti?

Non - XSS persistente - il principale differenza è che un'applicazione web non memorizza l'input dannoso nel Banca dati. Un caso speciale di non - XSS persistente viene chiamato - questo tipo di attacco viene eseguito senza inviare alcun DOM basato XSS richieste al server web. L'attaccante inietta direttamente il codice JavaScript.

Come funziona lo scripting cross-site?

Attraverso - lo scripting del sito funziona manipolando una rete vulnerabile posto in modo che restituisca JavaScript dannoso agli utenti. Quando il codice dannoso viene eseguito all'interno del browser di una vittima, l'aggressore può compromettere completamente la propria interazione con l'applicazione.

Consigliato:

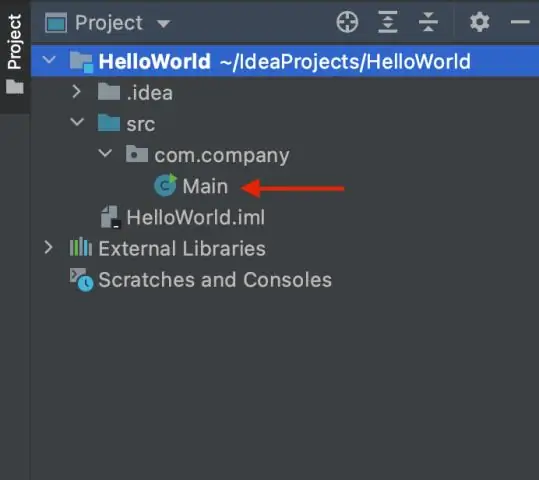

Che cos'è un linguaggio di scripting utilizzato per creare applicazioni Java?

Jacl: L'implementazione di Tcl Java. Jython: l'implementazione di Python Java. Rhino: l'implementazione Java di JavaScript. BeanShell: un interprete di sorgenti Java scritto in Java

Che cos'è l'archiviazione persistente in Docker?

Volumi di dati Docker Un volume di dati è una directory all'interno del file system dell'host utilizzata per memorizzare i dati persistenti per un contenitore (in genere in /var/lib/docker/volumes). Le informazioni scritte su un volume di dati vengono gestite al di fuori del driver di archiviazione normalmente utilizzato per gestire le immagini Docker

Che cos'è il cross join in SQL con l'esempio?

Il CROSS JOIN ha unito ogni riga della prima tabella (T1) con ogni riga della seconda tabella (T2). In altre parole, il cross join restituisce un prodotto cartesiano di righe di entrambe le tabelle. Il CROSS JOIN ottiene una riga dalla prima tabella (T1) e quindi crea una nuova riga per ogni riga della seconda tabella (T2)

Che cos'è lo scripting lato client e lato server?

La differenza principale tra lo scripting lato server e lo scripting lato client è che lo scripting lato server coinvolge il server per la sua elaborazione. Lo script sul lato client esegue il codice sul lato client che è visibile agli utenti mentre uno script sul lato server viene eseguito sul lato server che gli utenti non possono vedere

Che cos'è l'autenticazione persistente?

Autenticazione persistente contro meccanismi di sessione. Esiste un altro approccio, l'autenticazione persistente, che non utilizza una cache lato server. Invece di un identificatore di sessione, si aspetta un token di autenticazione. Questo token di autenticazione viene analizzato e convalidato per ogni richiesta