- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:29.

I requisiti chiave per qualsiasi soluzione di sicurezza IoT sono:

- Sicurezza dei dispositivi e dei dati, inclusa l'autenticazione dei dispositivi e la riservatezza e integrità dei dati.

- Implementazione ed esecuzione di operazioni di sicurezza presso IoT scala.

- Conformità alle riunioni requisiti e richieste.

- Prestazioni della riunione requisiti come da caso d'uso.

Allo stesso modo, potresti chiedere, come faccio a scegliere una piattaforma IoT?

Come scegliere una piattaforma IoT

- 1: Concentrati sul Time-to-Value.

- 2: Assicurati che la piattaforma sia riutilizzabile su tutti i prodotti.

- 3: Seleziona una piattaforma IoT a prova di futuro.

- 4: assicurati che i tuoi dati IoT siano indipendenti dall'applicazione.

- 5: non impegnarsi eccessivamente in uno scenario di calcolo.

Sappi anche, quali dispositivi sono IoT? Un dispositivo IoT è un componente hardware con un sensore che trasmette dati da un luogo all'altro su Internet. Tipi di Dispositivi IoT includono sensori wireless, software, attuatori e computer dispositivi . Possono essere incorporati nel cellulare dispositivi , attrezzature industriali, sensori ambientali, medico dispositivi , e altro ancora.

Allo stesso modo, perché l'IoT richiede sicurezza?

Ciò aiuta a mantenere l'integrità dei dati e a prevenire lo sniffing dei dati da parte degli hacker. Tutte le comunicazioni con il tuo IoT i dispositivi devono essere autenticati utilizzando password complesse, protocolli di autenticazione o token di autenticazione basati sul tempo. Il software antivirus può fornire un livello critico di protezione contro gli attacchi.

Cosa sono le applicazioni IoT?

IoT è essenzialmente una piattaforma in cui i dispositivi incorporati sono connessi a Internet, in modo che possano raccogliere e scambiare dati tra loro. Consente ai dispositivi di interagire, collaborare e imparare dalle reciproche esperienze proprio come fanno gli esseri umani. Imparare IoT dagli esperti del settore Impara ora.

Consigliato:

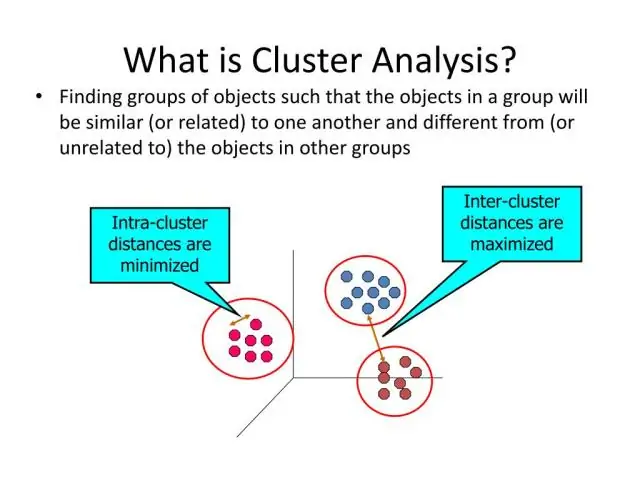

Quali sono i requisiti del clustering nel data mining?

I principali requisiti che un algoritmo di clustering dovrebbe soddisfare sono: scalabilità; trattare con diversi tipi di attributi; scoprire cluster con forma arbitraria; requisiti minimi per la conoscenza del dominio per determinare i parametri di input; capacità di gestire rumore e valori anomali;

Quali sono i due principali requisiti software per lo sviluppo di Android?

Requisiti di sistema per lo sviluppo di Android? PC con sistema operativo Windows/Linux/Mac. Il sistema operativo è l'anima del PC. Processore consigliato. Più di i3, i5 o gli sviluppatori dovrebbero preoccuparsi della velocità del processore e del numero di core. SDK Android IDE (Eclipse o Android Studio). Giava. Conclusione

Quali sono i requisiti minimi di velocità della banda larga per le telecamere di allarme COM?

Larghezza di banda consigliata I dispositivi video di Alarm.com utilizzano principalmente la velocità di caricamento, anziché la velocità di download. In genere, Alarm.com consiglia una connessione a banda larga indefinita di almeno 0,25 Mbps di velocità di upload dedicata per dispositivo video

Quali sono i requisiti minimi necessari di Hipaa?

In base allo standard minimo necessario HIPAA, le entità coperte da HIPAA sono tenute a compiere sforzi ragionevoli per garantire che l'accesso a PHI sia limitato alle informazioni minime necessarie per raggiungere lo scopo previsto di un particolare uso, divulgazione o richiesta

Quali sono i requisiti hardware per la virtualizzazione?

Quali sono i requisiti hardware per un server di virtualizzazione? PROCESSORE. I tre elementi da considerare quando si seleziona l'hardware di virtualizzazione includono la CPU, la memoria e la capacità di I/O di rete. Memoria. La tua macchina virtuale risiede in memoria. Accesso alla rete. Assicurati di avere una larghezza di banda adeguata disponibile. Altre considerazioni per il server di virtualizzazione. Qual è il prossimo?