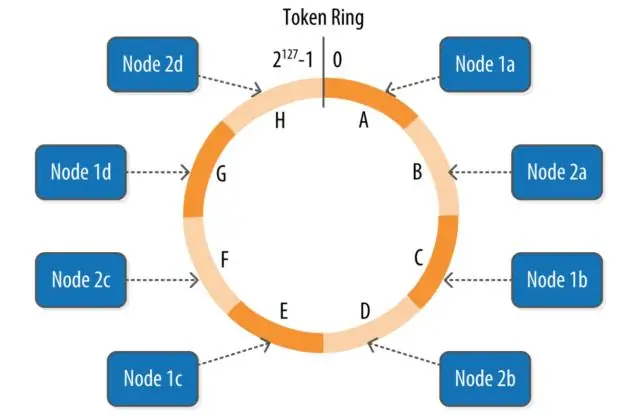

Un token in Cassandra è un valore Hash. Quando si tenta di inserire dati in Cassandra, verrà utilizzato un algoritmo per eseguire l'hashing della chiave primaria (che è una combinazione di chiave di partizione e colonna di clustering della tabella). L'intervallo di token per i dati è 0 – 2^127. Ad ogni nodo in un cluster Cassandra, o "anello", viene assegnato un token iniziale. Ultima modifica: 2025-06-01 05:06

Sì, le garanzie dei computer Apple sono internazionali. RESTRIZIONE IMPORTANTE PER iPHONE, iPAD E IL SERVIZIO TV APPLE. Apple può limitare il servizio di garanzia per iPhone, iPad e Apple TV al paese in cui Apple o i suoi distributori autorizzati hanno originariamente venduto il dispositivo. Ultima modifica: 2025-01-22 17:01

Il dbconfig. xml (che si trova nella radice della directory home di JIRA) definisce tutti i dettagli per la connessione al database di JIRA. Questo file viene in genere creato eseguendo la procedura guidata di configurazione JIRA su nuove installazioni di JIRA o configurando una connessione al database utilizzando lo strumento di configurazione JIRA. Ultima modifica: 2025-01-22 17:01

Skytap per fornire un servizio Azure multi-tenant self-service che supporta tutti i sistemi operativi IBM Power, inclusi AIX, IBM i e Linux. Ultima modifica: 2025-01-22 17:01

Il raffreddamento lento e continuo di 35°C all'ora assicura un raffreddamento uniforme del nucleo e delle zone superficiali e quindi impedisce l'accumulo di nuove tensioni mantenendo inalterate sia la microstruttura che la resistenza meccanica del materiale. Ultima modifica: 2025-01-22 17:01

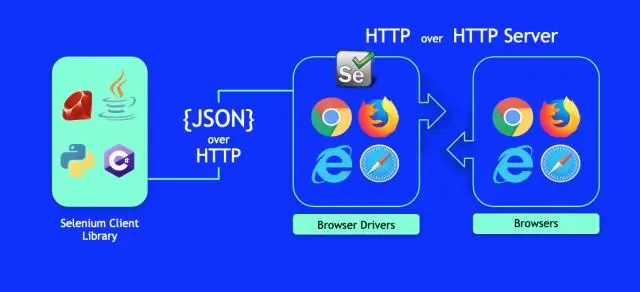

Quindi iniziamo con la versione più recente di Selenium Webdriver, che è la versione 3.0. Ci sono molte nuove funzionalità introdotte in questa versione. Si è concentrato principalmente sull'alienazione dell'API principale dall'implementazione del driver client. Ultima modifica: 2025-01-22 17:01

ASUS Smart Gesture è un driver touchpad intelligente che ti aiuta a controllare gesti più precisi tra cui tocco, scorrimento, trascinamento, clic e altro. Ultima modifica: 2025-01-22 17:01

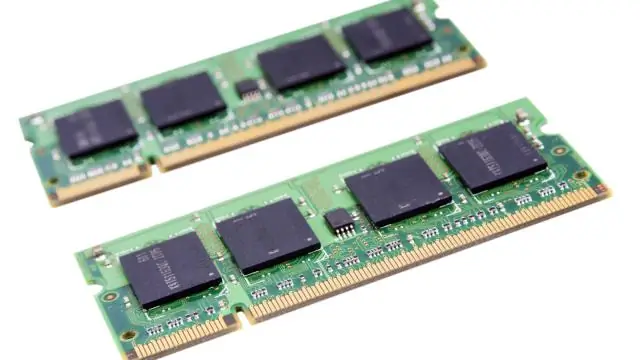

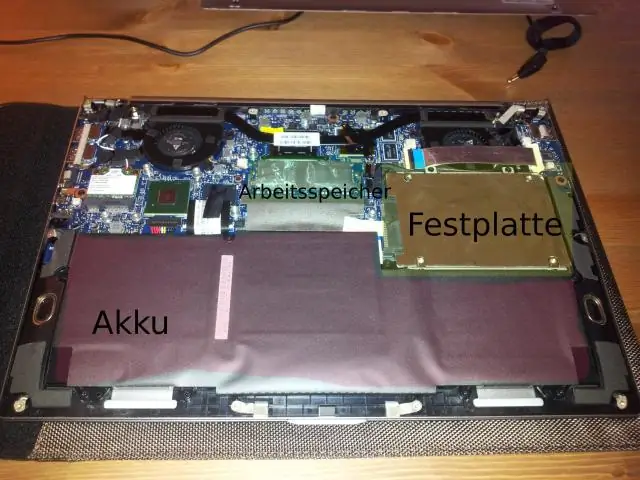

L'accesso casuale si riferisce alla capacità di accedere ai dati in modo casuale. L'opposto dell'accesso casuale è l'accesso sequenziale. Per passare dal punto A al punto Z in un sistema ad accesso sequenziale, è necessario attraversare tutti i punti intermedi. In un sistema ad accesso casuale, puoi saltare direttamente al punto Z. Ultima modifica: 2025-01-22 17:01

Premi i tasti Maiusc+Ctrl+Opzione sul lato sinistro della tastiera e il pulsante di accensione e tienili premuti tutti. Rilascia tutti e quattro i pulsanti contemporaneamente, quindi premi il pulsante di accensione per accendere Macon. Su MacBook con batteria rimovibile, scollega il Mac dalla fonte di alimentazione e rimuovi la batteria. Ultima modifica: 2025-01-22 17:01

Ecco le 10 migliori videocamere di sicurezza wireless del 2020: Arlo Pro 3: la migliore videocamera senza fili. Wyze Cam Pan: la migliore fotocamera economica per interni. Canary Pro: la migliore fotocamera per la casa intelligente. Google Nest Cam IQ per interni: la migliore videocamera high-tech. Ultima modifica: 2025-01-22 17:01

SAN FRANCISCO (KGO) - Un altro arresto dell'alimentazione di pubblica sicurezza di PG&E sta avendo un impatto su migliaia di clienti nella North Bay. Si prevede che lo spegnimento avrà un impatto su almeno 50.000 clienti in tutta la California settentrionale. Ecco un elenco di tutte le contee, città e clienti che dovrebbero essere interessati dalle interruzioni di mercoledì. Ultima modifica: 2025-01-22 17:01

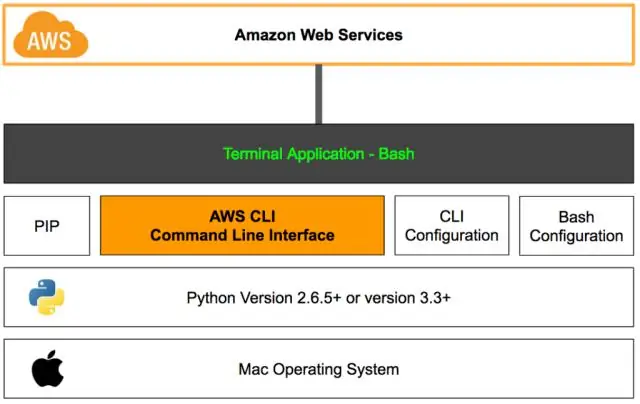

AWS CLI versione 2 è la versione principale più recente di AWS CLI e supporta tutte le funzionalità più recenti. Alcune funzionalità introdotte nella versione 2 non sono retrocompatibili con la versione 1 ed è necessario eseguire l'aggiornamento per accedere a tali funzionalità. AWS CLI versione 2 è disponibile per l'installazione solo come programma di installazione in bundle. Ultima modifica: 2025-01-22 17:01

Audacity Scarica e installa Audacity. Fare clic su Modifica, Apri, scegliere il file da comprimere e fare clic su OK. Fare clic su Tasso progetto e scegliere un valore più basso. Fare clic sulla freccia a discesa accanto al nome del file audio e selezionare Dividi traccia stereo, selezionare Mono facendo clic sul menu a discesa accanto alle due tracce. Ultima modifica: 2025-01-22 17:01

L'integrazione continua e la consegna continua sono i processi in cui il tuo team di sviluppo comporta frequenti modifiche al codice che vengono inviate nel ramo principale, garantendo al contempo che non influiscano su eventuali modifiche apportate dagli sviluppatori che lavorano in parallelo. Ultima modifica: 2025-01-22 17:01

Per uscire da una console virsh da un prompt della shell su Linux: Per uscire da una sessione della console virsh, digita CTRL + Shift seguito da]. Ultima modifica: 2025-01-22 17:01

La registrazione asincrona può migliorare le prestazioni dell'applicazione eseguendo le operazioni di I/O in un thread separato. Log4j 2 apporta una serie di miglioramenti in quest'area. I logger asincroni sono una nuova aggiunta in Log4j 2. Il loro scopo è tornare dalla chiamata a Logger. Ultima modifica: 2025-01-22 17:01

Copia le fotografie in una directory sul tuo computer, quindi scollega il lettore di schede SIM dal computer. Collega il tuo iPhone a una porta USB. Il telefono verrà riconosciuto come dispositivo di archiviazione di massa USB. Apri la cartella "Foto" dell'iPhone e trascina le foto salvate nel passaggio 4 nella cartella. Ultima modifica: 2025-01-22 17:01

La RFC 7159 è stata pubblicata a marzo 2014 e aggiorna la RFC 4627. Ciò significa che con la RFC 7159, "null" (così come "true" e "false") diventa un testo JSON valido. Quindi il valore serializzato del testo JSON di un oggetto null è effettivamente "null". Sfortunatamente, non tutti i parser / deserializzatori JSON supportano l'analisi della stringa "null". Ultima modifica: 2025-01-22 17:01

Tutto quello che devi fare è scattare alcune foto in modalità burst (tenere premuto il pulsante di scatto dell'otturatore mentre scatti una foto) e quindi importare il set in Burstio. Puoi modificare la lunghezza, quindi esportare come GIF animata o video. Ultima modifica: 2025-01-22 17:01

'Entrata' è la distanza dalla parte anteriore della serratura al centro del mandrino come mostrato qui. Quasi TUTTE le serrature da infilare domestiche e i chiavistelli tubolari sono forniti con una lunghezza dell'entrata di 44 mm o 57 mm. Questi corrispondono alle dimensioni della cassa di 2,1/2' o 3' in misure imperiali. Le serrature commerciali (DIN) hanno un'entrata di 60 mm. Ultima modifica: 2025-01-22 17:01

Un interruttore intermedio può essere utilizzato come interruttore unidirezionale o bidirezionale (ma è più costoso, quindi normalmente non verrebbe utilizzato per questo). Un interruttore a due vie può essere utilizzato come interruttore unidirezionale o bidirezionale. Sono spesso usati come entrambi. Ultima modifica: 2025-01-22 17:01

Panoramica. La distribuzione Anaconda include 1.500 pacchetti selezionati da PyPI, nonché il pacchetto conda e il gestore dell'ambiente virtuale. Include anche una GUI, Anaconda Navigator, come alternativa grafica all'interfaccia della riga di comando (CLI). Ultima modifica: 2025-01-22 17:01

S (setuid) significa impostare l'ID utente al momento dell'esecuzione. Se il bit setuid è attivato su un file, l'utente che esegue quel file eseguibile ottiene i permessi dell'individuo o del gruppo che possiede il file. Ultima modifica: 2025-01-22 17:01

La Hortonworks Data Platform (HDP) è una distribuzione Apache Hadoop open source, sicura e pronta per l'azienda, basata su un'architettura centralizzata (YARN). HDP risponde alle esigenze dei dati a riposo, alimenta le applicazioni dei clienti in tempo reale e fornisce analisi solide che aiutano ad accelerare il processo decisionale e l'innovazione. Ultima modifica: 2025-01-22 17:01

Il metodo più semplice per guadagnare monete su Cointiply è usare il rubinetto. Sulla tua Dashboard fai clic sul pulsante di azione "Roll &Win" e risolvi il Captcha. Puoi tirare una volta all'ora e avere la possibilità di vincere fino a 100.000 monete! Ottieni un bonus di 35 monete se ottieni un numero primo. Ultima modifica: 2025-01-22 17:01

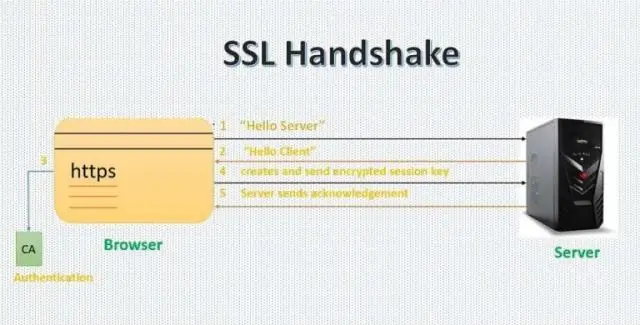

La stretta di mano in Socket.IO è come qualsiasi altra stretta di mano correlata alla tecnologia dell'informazione. È il processo di negoziazione, che in Socket. Il caso di IO, decide se un client può connettersi e, in caso contrario, nega la connessione. Ultima modifica: 2025-01-22 17:01

Mac Lethal è sia un rapper tecnico assurdamente abile che uno sciocco impenitente, il che significa che è bravo in acrobazie virali come dimostrare un paio di dozzine di stili rap in rapida successione o rappare sulla cottura dei pancake mentre li cucina. Ultima modifica: 2025-01-22 17:01

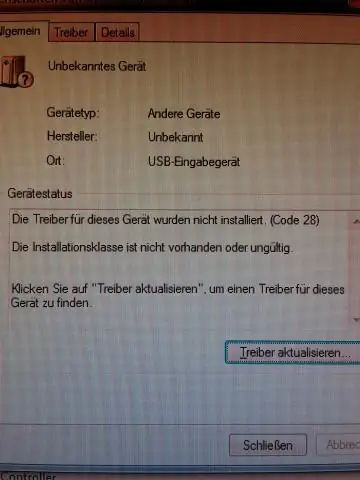

HID = Dispositivo di interfaccia umana (solitamente usato per riferirsi a periferiche come tastiere e mouse) Immagino da ciò si possa dire che i dispositivi compatibili con HID molto probabilmente saranno alcuni dispositivi di input o altri che hai collegato al tuo computer. Ultima modifica: 2025-01-22 17:01

Che cos'è la revisione del codice? Code Review, o Peer Code Review, è l'atto di convocare consapevolmente e sistematicamente i propri colleghi programmatori per verificare l'eventuale presenza di errori nel codice dell'altro, ed è stato ripetutamente dimostrato che accelera e semplifica il processo di sviluppo del software come poche altre pratiche possono. Ultima modifica: 2025-06-01 05:06

La serializzabilità del conflitto è definita dall'equivalenza a una pianificazione seriale (nessuna transazione sovrapposta) con le stesse transazioni, in modo tale che entrambe le pianificazioni abbiano gli stessi insiemi di rispettive coppie di operazioni in conflitto ordinate cronologicamente (stesse relazioni di precedenza delle rispettive operazioni in conflitto). Ultima modifica: 2025-01-22 17:01

Creo è utilizzato in un'ampia varietà di settori, tra cui quello automobilistico, aerospaziale, delle attrezzature industriali, dei macchinari pesanti, dell'alta tecnologia e altri. Diversamente da Solidworks e Solid Edge, Creo è utilizzato da aziende di tutte le dimensioni. Ultima modifica: 2025-01-22 17:01

Il malware è una contrazione per "software dannoso". Esempi di malware comuni includono virus, worm, virus Trojan, spyware, adware e ransomware. Ultima modifica: 2025-01-22 17:01

Modifica del nome utente GitHub Nell'angolo in alto a destra di qualsiasi pagina, fai clic sulla foto del tuo profilo, quindi fai clic su Impostazioni. Nella barra laterale sinistra, fai clic su Impostazioni account. Nella sezione "Cambia nome utente", fai clic su Cambia nome utente. Ultima modifica: 2025-01-22 17:01

Autodesk Inventor è un software di progettazione meccanica solida 3D sviluppato da Autodesk per creare prototipi digitali 3D. Viene utilizzato per la progettazione meccanica 3D, la comunicazione di progettazione, la creazione di utensili e la simulazione di prodotti. Ultima modifica: 2025-01-22 17:01

L'opzione del database READ_COMMITTED_SNAPSHOT determina il comportamento del livello di isolamento READ COMMITTED predefinito quando l'isolamento dello snapshot è abilitato in un database. Se non specifichi esplicitamente READ_COMMITTED_SNAPSHOT ON, READ COMMITTED viene applicato a tutte le transazioni implicite. Ultima modifica: 2025-01-22 17:01

La forma del diamante viene creata stampando un triangolo e poi un triangolo invertito. Questo viene fatto usando i cicli for annidati. Ultima modifica: 2025-01-22 17:01

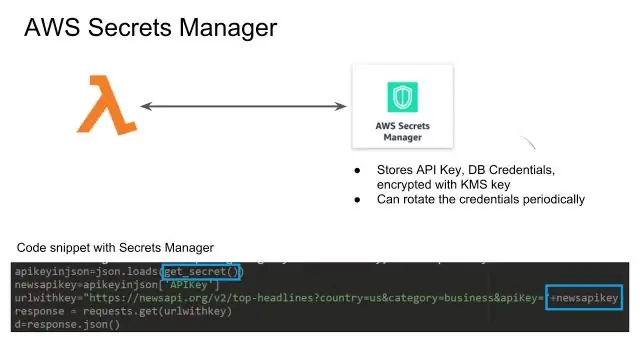

AWS Secrets Manager è un servizio di gestione dei segreti che ti aiuta a proteggere l'accesso alle tue applicazioni, servizi e risorse IT. Questo servizio consente di ruotare, gestire e recuperare facilmente le credenziali del database, le chiavi API e altri segreti durante il loro ciclo di vita. Ultima modifica: 2025-01-22 17:01

SPD è progettato per limitare le sovratensioni transitorie di origine atmosferica e deviare le onde di corrente verso terra, in modo da limitare l'ampiezza di tale sovratensione ad un valore non pericoloso per l'impianto elettrico e per i quadri elettrici e di controllo. Ultima modifica: 2025-01-22 17:01

Fortunatamente, puoi rimuovere automaticamente le istruzioni di importazione non utilizzate. Dalle azioni contestuali (alt + invio), scegli "Ottimizza importazioni" e IntelliJ IDEA rimuoverà tutte le importazioni inutilizzate dal codice. Ultima modifica: 2025-01-22 17:01

Come trasformare le foto in acquerelli Apri il tuo file in Photoshop e sblocca il BackgroundLayer. Converti la foto in un oggetto avanzato. Fare clic con il tasto destro sul Livello 0 e selezionare Converti in oggetto avanzato. Apri la Galleria filtri. Vai al menu in alto e seleziona Filtro> Galleria filtri. Gioca con le regolazioni. Ultima modifica: 2025-01-22 17:01