Esteso da: ZIP. Ultima modifica: 2025-01-22 17:01

Per gli elementi non correlati in un elenco (come negli esperimenti di Nieuwenstein & Potter, 2006) l'intero report è influenzato dal numero totale di elementi in una sequenza, mentre il report parziale è influenzato solo in minima parte dal numero totale di elementi, se solo due devono essere segnalato. Ultima modifica: 2025-01-22 17:01

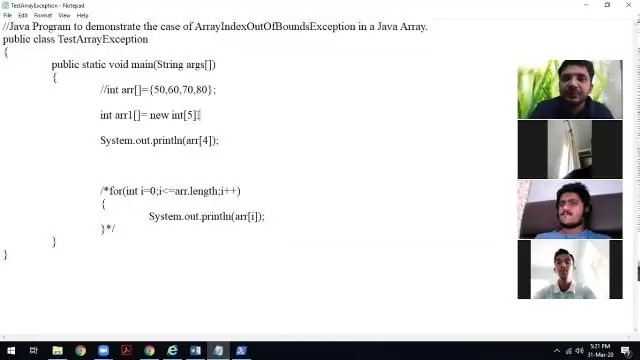

Eccezione indice fuori limite. L'eccezione Index Out of Bound è l'eccezione non controllata che si verifica in caso di errori in fase di esecuzione. Ciò si verifica a causa di un parametro non valido passato a un metodo in un codice. Il compilatore java non controlla l'errore durante la compilazione di un programma. Ultima modifica: 2025-01-22 17:01

A causa della separazione tra i livelli di elaborazione e archiviazione, BigQuery richiede una rete ultraveloce in grado di fornire terabyte di dati in pochi secondi direttamente dall'archiviazione all'elaborazione per l'esecuzione dei lavori Dremel. La rete Jupiter di Google consente al servizio BigQuery di utilizzare 1 Petabit/sec di larghezza di banda di bisezione totale. Ultima modifica: 2025-01-22 17:01

Shodan è un motore di ricerca che consente all'utente di trovare tipi specifici di computer (webcam, router, server, ecc.) collegati a Internet utilizzando una varietà di filtri. Alcuni lo hanno anche descritto come un motore di ricerca di banner di servizio, che sono metadati che il server rimanda al client. Ultima modifica: 2025-01-22 17:01

ACID sta per atomicità, consistenza, isolamento e durata. La coerenza garantisce che qualsiasi transazione porti il database da uno stato valido a un altro stato. L'isolamento afferma che ogni transazione dovrebbe essere indipendente l'una dall'altra, ovvero una transazione non dovrebbe influire su un'altra. Ultima modifica: 2025-01-22 17:01

Il messaggio di testo sembra essere stato inviato da PayPal da un numero di codice breve. Queste truffe di phishing di testo PayPal funzionano perché molte persone non controllano attentamente i messaggi prima di fare clic sui collegamenti. Potrebbe non essere immediatamente evidente che un individuo non è sul sito web PayPal autentico. Ultima modifica: 2025-01-22 17:01

È sempre stato un buon valore ottenere la tua banda larga da Sky se hai già la TV, e con Sky Q c'è un utile bonus extra: il router Sky Q Hub, che viene fornito con Sky Q, consente al tuo Sky Q box e Mini di fungere da Wi -Hotspot Fi, per migliorare la tua rete wireless direttamente in casa. Ultima modifica: 2025-01-22 17:01

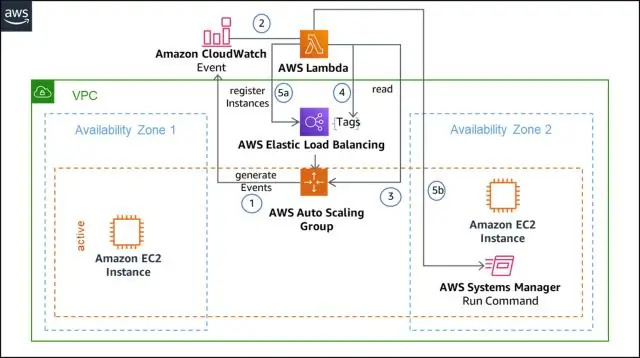

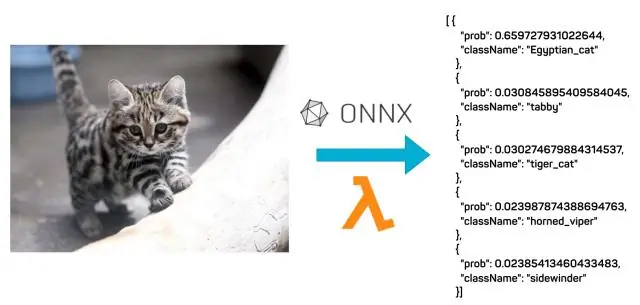

L'esecuzione di applicazioni su istanze EC2 è una buona soluzione quando le applicazioni devono essere eseguite regolarmente durante l'intera giornata. Lambda. Una funzione Lambda è sempre disponibile ma non è sempre in esecuzione. Per impostazione predefinita, la funzione Lambda è inattiva. Ultima modifica: 2025-01-22 17:01

Boogie Board può finalmente salvare le immagini. Una nuova Boogie Board non solo salverà il file, ma trasformerà un dispositivo compatibile con Bluetooth in un secondo schermo. Per salvare i file, il dispositivo da 9,7 pollici è dotato di un lettore di schede micro SD integrato. Ultima modifica: 2025-01-22 17:01

Proprio come con Photoshop, Illustrator e vari altri programmi Adobe, puoi acquistare After Effects come abbonamento "SingleApp", che costa $ 19,99 al mese. Questo abbonamento include anche un sito web personale per il tuo creativeportfolio, con 20 GB di cloud storage per gestire i file digitali. Ultima modifica: 2025-01-22 17:01

Chiamaci al 1.800. 921.8101 per ascoltare un messaggio registrato sulle interruzioni nella tua zona. Quindi scegli l'opzione per ricevere un messaggio di testo quando il servizio viene ripristinato. Ultima modifica: 2025-01-22 17:01

USB On-The-Go (USB OTG o semplicemente OTG) è una specifica utilizzata per la prima volta alla fine del 2001 che consente ai dispositivi USB, come tablet o smartphone, di fungere da host, consentendo ad altri dispositivi USB, come unità flash USB, fotocamere digitali, mouse otastiere, da attaccare ad esse. Ultima modifica: 2025-01-22 17:01

Che cos'è un meccanismo di consenso? Un meccanismo di consenso è un meccanismo tollerante ai guasti che viene utilizzato nei sistemi informatici e blockchain per raggiungere l'accordo necessario su un singolo valore di dati o un singolo stato della rete tra processi distribuiti o sistemi multi-agente, come con le criptovalute. Ultima modifica: 2025-01-22 17:01

La memoria secondaria è disponibile in blocco e sempre più grande della memoria primaria. Un computer può funzionare anche senza memoria secondaria in quanto memoria esterna. Gli esempi di memoria secondaria sono l'hard disk, il floppy disk, il CD, il DVD, ecc. Ultima modifica: 2025-01-22 17:01

DSL sta per Digital Subscriber Line. Gli utenti ottengono una connessione a banda larga ad alta velocità da una presa telefonica a muro su una rete telefonica esistente. La DSL funziona entro le frequenze che il telefono non ha, quindi puoi usare Internet mentre fai telefonate. Ultima modifica: 2025-01-22 17:01

Tipi di relazione. Sulla base del riutilizzo dei membri dei dati da una classe a un'altra classe in JAVA, abbiamo tre tipi di relazioni. Sono una relazione, ha una relazione e usa una relazione. Usi-una relazione è quella in cui un metodo di una classe sta usando un oggetto di un'altra classe. Ultima modifica: 2025-01-22 17:01

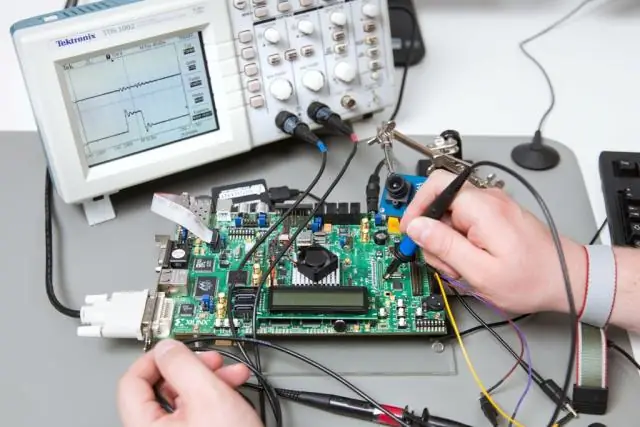

Un sistema embedded è una combinazione di hardware e software per computer, con capacità fissa o programmabile, progettata per una o più funzioni specifiche all'interno di un sistema più ampio. Ultima modifica: 2025-01-22 17:01

Opzione 2: Scansiona le foto con il tuo telefono: scarica l'app Pic Scanner Gold e la sua versione lite PicScanner, ti consente di scansionare più foto contemporaneamente. Un'opzione più semplice e veloce per scansionare le foto è usare un iPhone o iPad e un'app per scanner di foto. Ultima modifica: 2025-06-01 05:06

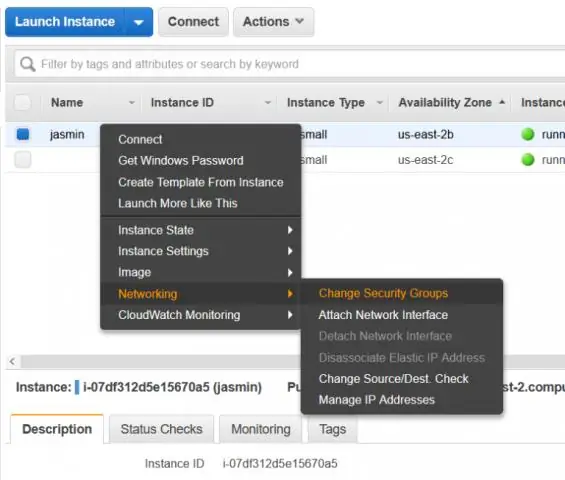

Creazione di un gruppo di sicurezza Nel riquadro di navigazione, scegliere Gruppi di sicurezza. Scegli Crea gruppo di sicurezza. Specificare un nome e una descrizione per il gruppo di sicurezza. Per VPC, scegli l'ID del VPC. Puoi iniziare ad aggiungere regole oppure puoi scegliere Crea per creare il gruppo di sicurezza ora (puoi sempre aggiungere regole in seguito). Ultima modifica: 2025-01-22 17:01

Migliore in assoluto: Metro di T-Mobile. Acquista suMetropcs.com. Miglior illimitato: potenzia i dispositivi mobili. Acquista suBoostmobile.com. Il migliore per tutti i giorni: Republic Wireless. Acquista su Republicwireless.com. Miglior base: GoSmart Mobile. Miglior rapporto qualità-prezzo: Virgin Mobile USA. Miglior individuo: T-Mobile. Migliore libertà: AT&T prepagato. Migliore copertura: Verizon Wireless. Ultima modifica: 2025-01-22 17:01

La scienza dei dati utilizza tecniche come l'apprendimento automatico e l'intelligenza artificiale per estrarre informazioni significative e prevedere modelli e comportamenti futuri. Il campo della scienza dei dati sta crescendo man mano che la tecnologia avanza e le tecniche di raccolta e analisi dei big data diventano più sofisticate. Ultima modifica: 2025-06-01 05:06

Term-, radice. -therm- deriva dal greco, dove ha il significato di "calore". ''Questo significato si trova in parole come: ipotermia, termico, termodinamica, termometro, termostato. Ultima modifica: 2025-01-22 17:01

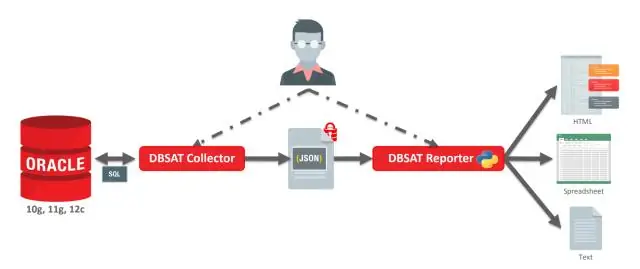

La funzione DBTIMEZONE restituisce una stringa di caratteri che rappresenta un offset del fuso orario nel formato [+|-]TZH:TZM, ad esempio, -05:00 o il nome di una regione del fuso orario, ad esempio Europa/Londra. Il valore del fuso orario del database dipende da come lo specifichi nell'istruzione CREATE DATABASE o ALTER DATABASE più recente. Ultima modifica: 2025-01-22 17:01

Premi 'Alt-Tab' per passare rapidamente dalla finestra corrente all'ultima finestra visualizzata. Premi ripetutamente la scorciatoia per selezionare un'altra scheda; quando si rilasciano i tasti, Windows visualizza la finestra selezionata. Premi "Ctrl-Alt-Tab" per visualizzare una schermata in sovrimpressione con le finestre del programma. Ultima modifica: 2025-01-22 17:01

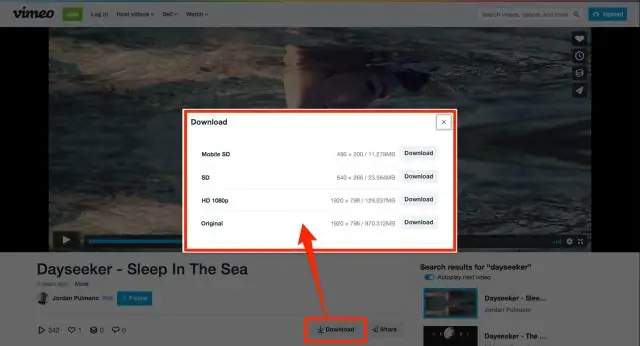

Gli spettatori possono accelerare o rallentare la velocità di riproduzione, consentendo la possibilità di catturare dettagli precisi e consumare i contenuti più velocemente che mai. Per iniziare, accedi alle impostazioni di incorporamento del tuo video e attiva "Controlli velocità" nella sezione Controlli video. Ultima modifica: 2025-01-22 17:01

Come ha preso il nome Sleepy Hollow? Il nome Tarrytown fu dato dalle casalinghe del paese adiacente perché i mariti aspettavano intorno alla taverna del villaggio nei giorni di mercato. Il nome Sleepy Hollow deriva dall'influenza sonnolenta e sognante che sembra incombere sulla terra. Ultima modifica: 2025-01-22 17:01

SOLID è un acronimo che sta per cinque principi di base della programmazione orientata agli oggetti e del design per correggere il codice STUPID: Single Responsibility Principle. Principio aperto/chiuso. Principio di sostituzione di Liskov. Principio di separazione dell'interfaccia. Ultima modifica: 2025-01-22 17:01

Cancella dmesg Buffer Logs È comunque possibile visualizzare i log memorizzati nei file '/var/log/dmesg'. Se colleghi qualsiasi dispositivo genererà un output dmesg. Ultima modifica: 2025-01-22 17:01

Java è uno dei più comunemente usati e non solo nello sviluppo dell'intelligenza artificiale. Deriva una parte importante della sua sintassi da C e C++ oltre ai suoi strumenti minori. Java non è appropriato solo per la PNL e gli algoritmi di ricerca, ma anche per le reti neurali. Ultima modifica: 2025-01-22 17:01

Distribuire i container Docker Fase 1: configura la tua prima esecuzione con Amazon ECS. Passaggio 2: creare una definizione di attività. Passaggio 3: configura il tuo servizio. Passaggio 4: configura il tuo cluster. Passaggio 5: avvia e visualizza le tue risorse. Passaggio 6: aprire l'applicazione di esempio. Passaggio 7: elimina le tue risorse. Ultima modifica: 2025-01-22 17:01

Dalla documentazione: CLASS torch.nn.Linear(in_features, out_features, bias=True) Applica una trasformazione lineare ai dati in entrata: y = xW^T + b. Parametri: in_features – dimensione di ogni campione di input. Ultima modifica: 2025-06-01 05:06

Neverware è un'azienda tecnologica americana che fornisce un servizio destinato a rendere i PC obsoleti più veloci e sicuri. Nel febbraio 2015 l'azienda ha lanciato il suo secondo prodotto, CloudReady; un sistema operativo basato sul sistema operativo open source di Google Chromium. Ultima modifica: 2025-01-22 17:01

Gestione dell'accesso nelle risorse IBM Cloud For IAM, vai a Gestisci > Accesso (IAM), quindi seleziona Utenti, Gruppi di accesso o ID servizio per iniziare. Per assegnare l'accesso alle risorse dell'infrastruttura classica, imposti le autorizzazioni in Gestisci > Accesso (IAM) nella scheda Infrastruttura classica per l'utente a cui desideri assegnare l'accesso. Ultima modifica: 2025-01-22 17:01

Segui questi passaggi su ogni Mac con OS X che desideri connettere alla rete: Fai clic sull'icona Preferenze di Sistema nel Dock. Fare clic sull'icona Rete (in Internet e rete). Dall'elenco delle connessioni a sinistra, fare clic su Ethernet. Fai clic sul menu a comparsa Configura IPv4 e scegli Utilizzo di DHCP. Fare clic sul pulsante Applica. Ultima modifica: 2025-01-22 17:01

Le funzioni middleware sono funzioni che hanno accesso all'oggetto richiesta (req), all'oggetto risposta (res) e alla successiva funzione middleware nel ciclo richiesta-risposta dell'applicazione. La prossima funzione middleware è comunemente indicata da una variabile denominata next. Ultima modifica: 2025-01-22 17:01

Come configurare Voice Match Apri l'app Google Home. In alto a destra, tocca il tuo account. Verifica che l'Account Google mostrato sia quello collegato al tuo dispositivo Google Home o Google Nest. Torna alla schermata principale, quindi tocca Impostazioni. Scorri verso il basso fino a "Servizi dell'Assistente Google", quindi tocca Altre impostazioni. Ultima modifica: 2025-01-22 17:01

AES e ChaCha20 sono i migliori cifrari simmetrici da utilizzare, all'inizio del 21° secolo. La differenza tra loro è, in poche parole, essere un codice a blocchi e a flusso, quindi essere diversi in velocità. Ultima modifica: 2025-01-22 17:01

Tenere premuto e quindi spostare il mouse per disegnare sullo schermo, insieme al per disegnare linee di frecce o forme solide. Tieni premuto per cancellare i segni. Ultima modifica: 2025-01-22 17:01

Tempo di servizio (min) = tempo di servizio totale (min) numero totale di clienti = 317 100 = 3,17 min Tempo medio di inter-arrivo (min) = somma dei tempi di inter-arrivo (min) numero di arrivi − 1 = 415 99 = 4.19 N.B.E[tempo inter-arrivo] = 1+8 2 = 3.2min. Ultima modifica: 2025-01-22 17:01