Quando si posa l'erba artificiale sul decking è meglio iniziare con una tavola. Ciò eviterà che l'erba formi creste e cada negli spazi tra le tavole. Quindi, stendi un sottofondo, come il nostro performance pad, e fissalo bene. Stendi l'erba sull'area ora pulita e livellata che stai coprendo. Ultima modifica: 2025-01-22 17:01

Un pedice è un carattere o una stringa che è più piccolo del testo precedente e si trova in corrispondenza o al di sotto della linea di base. Se utilizzato nel contesto 'Fn', si riferisce a una funzione valutata per il valore 'n.' Anche il testo n-1 e n-2 sono pedici che definiscono i valori precedenti di 'n' nella sequenza. Ultima modifica: 2025-01-22 17:01

Se il dispositivo root della tua istanza è un volume EBS, puoi modificare le dimensioni dell'istanza semplicemente modificandone il tipo, operazione nota come ridimensionamento. Se il dispositivo root per la tua istanza è un volume di instance store, devi migrare la tua applicazione a una nuova istanza con il tipo di istanza di cui hai bisogno. Ultima modifica: 2025-01-22 17:01

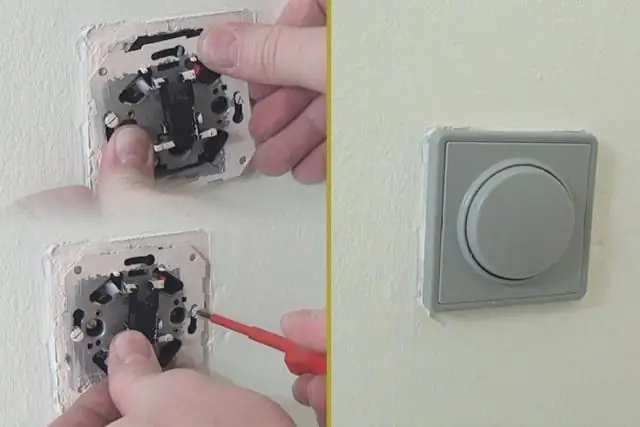

Il costo per ricablare una casa va da $ 1.500 a $ 3.000 per una casa piccola, da $ 3.500 a $ 8.000 per una casa di medie dimensioni e da $ 8.000 a $ 20.000 per una casa più grande; o $ 7,79 per piede lineare di spazio della parete più il costo del quadro elettrico da $ 1.200 a $ 2.500. Ottieni preventivi gratuiti dagli elettricisti vicino a te. Ultima modifica: 2025-06-01 05:06

Laurea: laurea triennale. Ultima modifica: 2025-01-22 17:01

Unione di set di dati Se i set di dati si trovano in posizioni diverse, è necessario prima importare in R come spiegato in precedenza. Puoi unire le colonne, aggiungendo nuove variabili; oppure puoi unire le righe, aggiungendo osservazioni. Per aggiungere colonne usa la funzione merge() che richiede che i set di dati che unirai per avere una variabile comune. Ultima modifica: 2025-01-22 17:01

Passaggi Digitare un nome utente nel campo di ricerca nella parte superiore dello schermo. Quando l'utente che stai cercando appare nell'elenco sotto il campo di ricerca, tocca il suo nome utente. Tocca Avvia chat per inviare un messaggio all'utente. Ultima modifica: 2025-01-22 17:01

Windows 10 Fare clic sull'icona di rete e connettersi a "eduroam". Inserire Nome utente con il proprio indirizzo e-mail completo (nome utente@mail.fresnostate.edu) Inserire la password con la password corrente dello stato di Fresno. Fare clic su Connetti. Eduroam visualizzerà connesso. Se eduroam non si connette, dimentica la rete e riprova. Ultima modifica: 2025-01-22 17:01

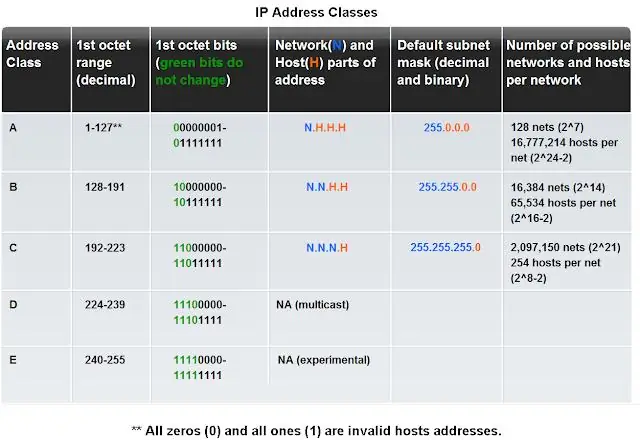

255.255.254.0 = maschera a 23 bit = 510 host (512 -2) 255.255.252.0 = maschera a 22 bit = 1022 host (1024 -2) 255.255.248.0 = maschera a 21 bit = 2046 host (2048 -2) Moltiplica sempre per 2 o dividere per 2..e rimuovere 2 host (trasmissione e rete). Ultima modifica: 2025-01-22 17:01

Il modello dei livelli di elaborazione (Craik e Lockhart, 1972) si concentra sulla profondità dell'elaborazione coinvolta nella memoria e prevede che l'informazione più profonda viene elaborata, più a lungo durerà una traccia di memoria. A differenza del modello multinegozio è un approccio non strutturato. Ultima modifica: 2025-01-22 17:01

2 risposte. Sì, ma differisce in base al formato del file. Ad esempio, il formato contenitore QuickTime contiene molti tipi di metadati. Questo tipo di formato è utilizzato da MOV, M4V, MP4 e altri meno popolari. Ultima modifica: 2025-01-22 17:01

Il tipo F è simile al C tranne per il fatto che è rotondo e ha l'aggiunta di due clip di messa a terra sul lato della spina. Una spina di tipo C si inserisce perfettamente in una presa di tipo F. La presa è incassata di 15 mm, quindi le spine parzialmente inserite non presentano pericolo di scosse. Ultima modifica: 2025-06-01 05:06

Psql: impossibile connettersi al server: nessun file o directory di questo tipo Il server è in esecuzione localmente e accetta connessioni sul socket di dominio Unix '/var/run/postgresql/. Comandi EDIT che ho usato per installare ed eseguire postgres: sudo apt-get update. sudo apt-get install postgresql. sudo su postgres. psql -d postgres -U postgres. Ultima modifica: 2025-01-22 17:01

R: Le più recenti telecamere IP si alimentano tramite la rete. Questo è indicato come Power over Ethernet (PoE). Puoi anche aggiungere un midspan PoE o un iniettore di alimentazione tra lo switch e la telecamera. Ciò significa che è necessario collegare un solo cavo di rete a ciascuna telecamera, rendendo l'installazione molto semplice. Ultima modifica: 2025-01-22 17:01

Come rimuovere spoolsv.exe Miner Malware Permanentemente Apparirà la finestra "Esegui". Vai alla scheda "Avvio". Quando richiesto, fai clic su "Riavvia" per accedere alla modalità provvisoria. Passaggio 2: pulisci tutti i registri, creati da byspoolsv.exe Malware sul tuo computer. Apri di nuovo la finestra Esegui, digita "regedit" e fai clic su OK. Ultima modifica: 2025-01-22 17:01

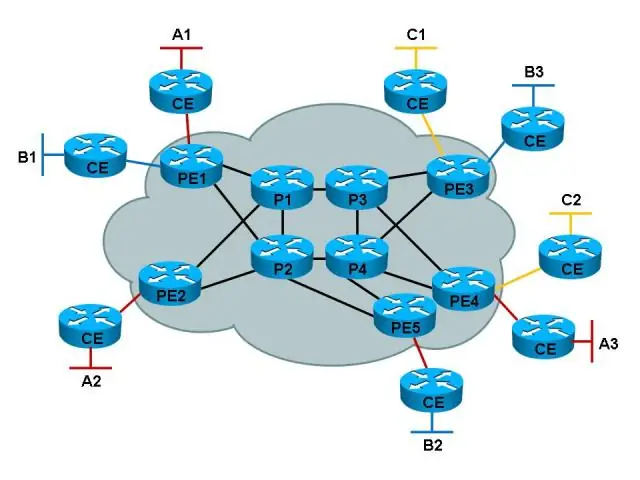

I vantaggi di MPLS sono la scalabilità, le prestazioni, un migliore utilizzo della larghezza di banda, una congestione della rete ridotta e una migliore esperienza per l'utente finale. Lo stesso MPLS non fornisce la crittografia, ma è una rete privata virtuale e, come tale, è partizionata dalla rete Internet pubblica. Ultima modifica: 2025-01-22 17:01

SSRS Report Builder è uno strumento per la creazione di report che consente agli utenti di creare, gestire e pubblicare report in SQL Server Reporting Services. Possiamo anche creare set di dati condivisi con l'aiuto del generatore di report. Il Generatore di report ha un'installazione autonoma in modo da poterlo impostare e configurare facilmente. Ultima modifica: 2025-01-22 17:01

Un membro del pool è un oggetto logico che rappresenta un nodo fisico sulla rete. Una volta assegnato un pool a un server virtuale, il sistema BIG-IP indirizza il traffico in entrata nel server virtuale a un membro di quel pool. Ultima modifica: 2025-01-22 17:01

L'immagine di una macchina virtuale è un modello per la creazione di nuove istanze. Puoi scegliere immagini da un catalogo per creare immagini o salvare le tue immagini da istanze in esecuzione. Le immagini possono essere semplici sistemi operativi o avere software installato su di esse, come database, server di applicazioni o altre applicazioni. Ultima modifica: 2025-01-22 17:01

Se vuoi semplicemente dichiararlo nel costruttore puoi avere il codice: ArrayList name = new ArrayList(); Altrimenti puoi dichiararlo come campo e quindi inizializzarlo nel costruttore. Ultima modifica: 2025-01-22 17:01

Applicazioni e usi di commutazione a 2 vie Viene utilizzato principalmente nel cablaggio delle scale in cui una lampadina può essere controllata (Accensione / Spegnimento) da luoghi diversi, indipendentemente dal fatto che tu sia nella parte superiore o inferiore della scala. Ultima modifica: 2025-01-22 17:01

Un algoritmo di pianificazione della coda a più livelli suddivide la coda pronta in diverse code separate. I processi sono assegnati in modo permanente a una coda, generalmente basata su alcune proprietà del processo, come la dimensione della memoria, la priorità del processo o il tipo di processo. Ogni coda ha il proprio algoritmo di pianificazione. Ultima modifica: 2025-01-22 17:01

Criteri di tecnica corretta: posizionare i piedi sul pavimento per l'equilibrio (non incrociare). Corpo centrale al tasto 'H' con gomiti ai lati. Siediti dritto. Regola la sedia in modo da essere a una "portata di mano" dal bordo della tastiera. Curva le dita sui tasti home. Tieni i polsi lontani dalla tastiera. Tieni d'occhio la copia stampata. Tasto per tocco. Ultima modifica: 2025-01-22 17:01

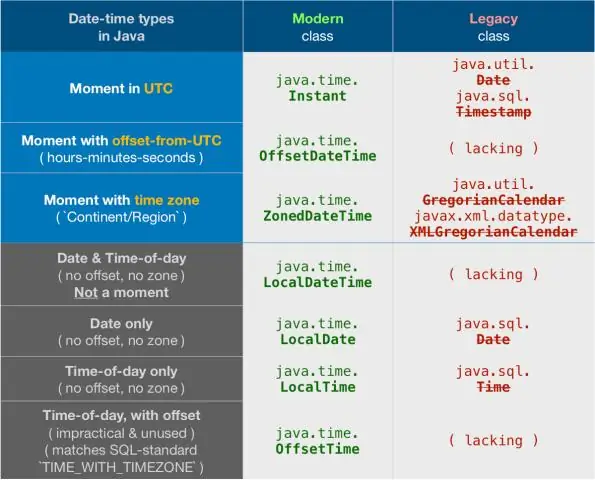

Data classe. Molti dei metodi in java. utile. La data è stata deprecata a favore di altre API che supportano meglio l'internazionalizzazione. Ultima modifica: 2025-01-22 17:01

(Viene memorizzato anche il valore di fitness.) Questo valore è chiamato pbest. Un altro valore "migliore" tracciato dall'ottimizzatore dello sciame di particelle è il valore migliore, ottenuto finora da qualsiasi particella nella popolazione. Questo miglior valore è un migliore globale e chiamato gbest. Ultima modifica: 2025-01-22 17:01

R (ritorno a capo) è come suona se hai familiarità con le vecchie macchine da scrivere manuali: sposta il "carrello" (il rotolo attraverso il quale viene alimentata la carta) all'inizio della riga. Ultima modifica: 2025-01-22 17:01

Modalità di comando MAIUSC + invio cella di esecuzione, selezionare di seguito. ctrl + invio cella di esecuzione. opzione + inserisci cella di esecuzione, inserisci sotto. Una cella di inserimento sopra. B inserire la cella sotto. C copia cella. V incolla cella. D, D elimina la cella selezionata. Ultima modifica: 2025-01-22 17:01

L'autenticazione di base preventiva è la pratica di inviare credenziali di autenticazione di base http (nome utente e password) prima che un server risponda con una risposta 401 che le richiede. Questo può salvare una richiesta di andata e ritorno quando si consumano API REST che sono note per richiedere l'autenticazione di base. Ultima modifica: 2025-01-22 17:01

Aspx. resx' contiene per quale scopo viene utilizzato. Ultima modifica: 2025-01-22 17:01

NordVPN: il prezzo NordVPN costa £ 9,68 al mese. In termini di ciò che ottieni, è alla pari con altri servizi offerti. Tuttavia, ci sono altri tre livelli di prezzo, che diventano più economici più a lungo ti impegni. Ultima modifica: 2025-06-01 05:06

Non c'è batteria per il fire stick. Lo lasci collegato a una fonte di alimentazione. Ci sono due opzioni per alimentarlo. Viene fornito con un cavo USB e una spina separata (cubo). Ultima modifica: 2025-01-22 17:01

Limitazione dell'orientamento dello schermo in AndroidManifest. Android può essere limitato per non cambiare lo schermo in orizzontale quando viene ruotato. Apri il file AndroidManifest. xml, nell'elemento della dichiarazione di attività aggiungi l'attributo screenOrientation e impostalo su portrait. Lo schermo non ruoterà più quando si accende il dispositivo. Ultima modifica: 2025-01-22 17:01

Il documento del caso d'uso è un documento aziendale che fornisce una storia di come un sistema e i suoi attori verranno utilizzati per raggiungere un obiettivo specifico. Questo modello di caso d'uso ti fornisce tutto ciò di cui hai bisogno per sviluppare il tuo documento di caso d'uso. Ultima modifica: 2025-01-22 17:01

Gli interi in Access sono disponibili in 1, 2 e 4 bytevarietà. Il numero a byte singolo è denominato Byte (intervallo 0-255), il numero a due byte è denominato Integer (da -32768 a 32767) e poi c'è il Long Integer (da -2 miliardi a 2 miliardi). Ultima modifica: 2025-01-22 17:01

La funzione RANK() è una funzione finestra che assegna un rango a ciascuna riga nella partizione di un set di risultati. Il rango di una riga è determinato da uno più il numero di ranghi che lo precedono. In questa sintassi: Innanzitutto, la clausola PARTITION BY distribuisce le righe nel set di risultati in partizioni in base a uno o più criteri. Ultima modifica: 2025-01-22 17:01

Samsung Galaxy J5 (2016) vs Samsung Galaxy J3 (2016): specifiche. Samsung Galaxy J3 (2016) Specifiche: Dimensioni: 142,3 x 71 x 7,9 mm Peso 138 g. Display: 5,0 pollici (rapporto schermo-corpo del 68,2%) 720 x 1280 pixel (densità pixel 294 ppi) Super AMOLED. Ultima modifica: 2025-01-22 17:01

Reti di sensori wireless. WSN è una rete wireless composta da stazioni base e numeri di nodi (sensori wireless). Queste reti vengono utilizzate per monitorare le condizioni fisiche o ambientali come il suono, la pressione, la temperatura e trasferire i dati in modo cooperativo attraverso la rete a una posizione principale come mostrato nella figura. Ultima modifica: 2025-01-22 17:01

Dante era un poeta e filosofo morale italiano noto soprattutto per il poema epico La Divina Commedia, che comprende sezioni che rappresentano i tre livelli dell'aldilà cristiano: purgatorio, paradiso e inferno. Dante è visto come il padre dell'italiano moderno e le sue opere sono fiorite prima della sua morte nel 1321. Ultima modifica: 2025-01-22 17:01

L'apprendimento associativo si verifica quando si impara qualcosa sulla base di un nuovo stimolo. Esistono due tipi di apprendimento associativo: condizionamento classico, come nel cane di Pavlov; e condizionamento operante, o l'uso del rinforzo attraverso ricompense e punizioni. Ultima modifica: 2025-01-22 17:01

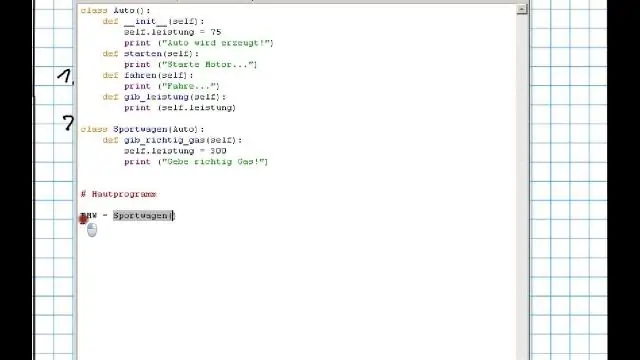

Python è un linguaggio di programmazione orientato agli oggetti. Classe - Un progetto creato da un programmatore per un oggetto. Questo definisce un insieme di attributi che caratterizzeranno qualsiasi oggetto istanziato da questa classe. Object - Un'istanza di una classe. Ultima modifica: 2025-01-22 17:01