Il miglior buffer di strumenti di gestione dei social media per una pianificazione semplice dei social media. Hootsuite per la pianificazione, il monitoraggio e l'analisi dei social media all-in-one. Sprout Social per la gestione dei social media in team. Iconosquare per la gestione degli account aziendali di Instagram. Inviabile per la generazione di lead. Ultima modifica: 2025-01-22 17:01

Trigger e Procedura eseguono entrambi un'attività specifica durante la loro esecuzione. La differenza fondamentale tra Trigger e Procedura è che il Trigger viene eseguito automaticamente al verificarsi di un evento mentre, la Procedura viene eseguita quando viene invocata esplicitamente. Ultima modifica: 2025-01-22 17:01

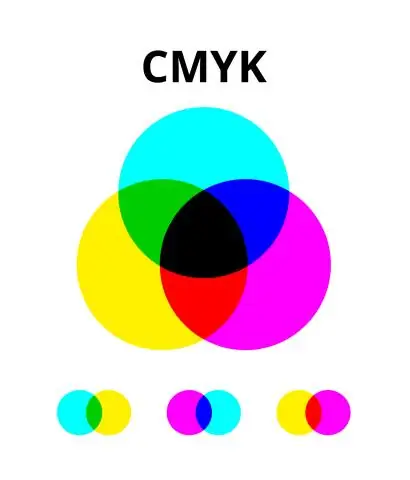

Profili colore CMYK. Affinché i colori si traducano correttamente dallo schermo del computer a una stampante, il documento deve essere progettato in quello che è noto come schema colori CMYK. CMYK sta per ciano, magenta, giallo e nero chiave) - i quattro inchiostri utilizzati nella stampa a colori. Ultima modifica: 2025-01-22 17:01

2 risposte Fare clic con il pulsante destro del mouse su un'area vuota di Entity Data model Designer. Fare clic sull'opzione Aggiorna modello da database. Ora sei uscito con l'Aggiornamento guidato, che ha 3 opzioni per aggiungere, aggiornare ed eliminare le tabelle. fare clic su Aggiungi opzione. Scegli le tabelle di destinazione facendo clic sulle caselle di controllo che puntano prima del nome della tabella. Ultima modifica: 2025-01-22 17:01

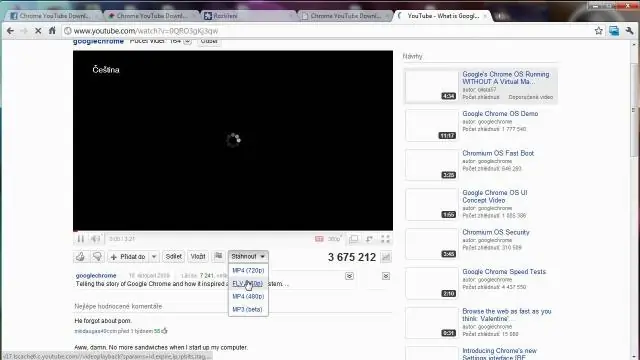

Avvia il browser Google Chrome e vai alla pagina che contiene il download del video che desideri salvare sul disco rigido del tuo computer. Clicca sul link per il download del video. Dopo aver fatto clic sul collegamento, nella parte inferiore del browser viene visualizzata una barra degli strumenti. Questa barra degli strumenti mostra l'avanzamento del download. Ultima modifica: 2025-01-22 17:01

I dati presenti nell'Electronic Block Storage sono 'accessibili' tramite EC2. Questo può essere fatto tramite gli strumenti della riga di comando o altri strumenti di terze parti. EBS è lo spazio di archiviazione più sicuro ed economico del momento. Ultima modifica: 2025-01-22 17:01

Un numero indice è la misura del cambiamento di una variabile (o gruppo di variabili) nel tempo. I numeri indice sono uno degli strumenti statistici più utilizzati in economia. I numeri indice non sono misurabili direttamente, ma rappresentano cambiamenti generali e relativi. Sono tipicamente espressi come percentuali. Ultima modifica: 2025-01-22 17:01

L'apprendimento forzato risulta in nessun apprendimento perché l'apprendimento forzato distrae la nostra attenzione. Causa # 2. Laps of Time: Causa # 3. Interferenza: Causa # 4. Mancanza di riposo e sonno: Causa # 5. Cattiva salute e stato mentale difettoso: Causa # 6. Natura del materiale appreso: Causa # 8. Sollevare in Emozione:. Ultima modifica: 2025-01-22 17:01

Sia l'iPad Air che l'iPad Pro sono costruiti pensando a prestazioni elevate, ma offrono specifiche leggermente diverse. L'iPad Air ha uno schermo da 10,5 pollici, mentre l'iPad Pro ha opzioni per uno schermo da 11 pollici o da 12,9 pollici. In generale, entrambi i modelli iPad sono semplicemente più potenti dell'iPadAir. Ultima modifica: 2025-06-01 05:06

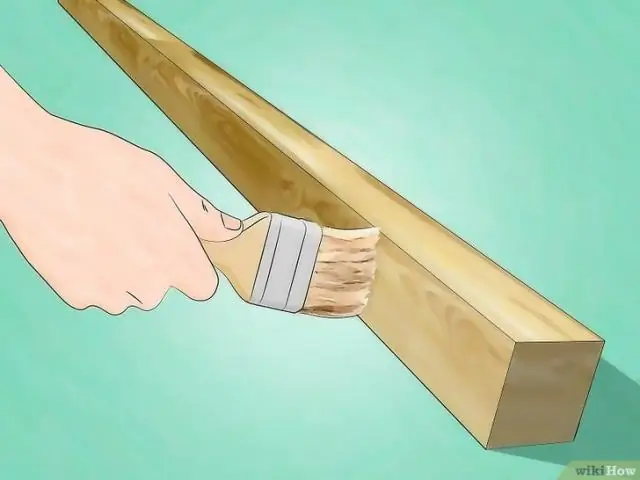

Rivestire o spruzzare il legno (o un altro materiale cellulosico) in modo uniforme con acido borico. Pianta l'esca all'acido borico nel giardino vicino a casa tua o in un'infestazione aperta. Controlla regolarmente la stazione esca e riempila con acido borico se necessario. Dovresti vedere le carcasse di termiti nelle vicinanze. Ultima modifica: 2025-01-22 17:01

I clienti prepagati possono acquistare un pacchetto SMS componendo *135# (gratuito) o inviando un SMS con la dimensione del pacchetto a 136 dal proprio cellulare. Per controllare il numero di SMS rimanenti nel proprio pacchetto, un cliente può comporre *135# gratuitamente dal proprio cellulare. Ultima modifica: 2025-01-22 17:01

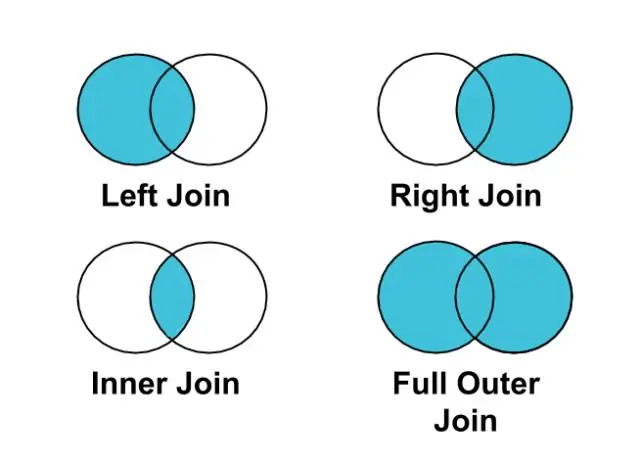

4 tipi diversi. Ultima modifica: 2025-01-22 17:01

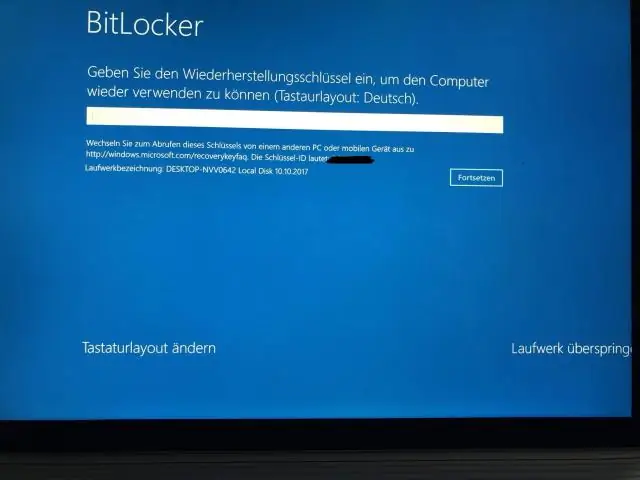

Microsoft: Windows 10 Bitlocker è più lento, ma anche migliore. Se si crittografa il disco rigido di un computer che esegue Windows 7 e quindi sullo stesso computer che esegue Windows 10, si noterà che il processo di crittografia è più veloce su Windows 7. Con Bitlocker e altri software di crittografia, questo è impedito. Ultima modifica: 2025-01-22 17:01

Il comando 'cat' [abbreviazione di "concatenate"] è uno dei comandi più utilizzati in Linux e in altri sistemi operativi. Il comando cat ci consente di creare file singoli o multipli, visualizzare il contenuto di file, concatenare file e reindirizzare l'output nel terminale o nei file. Ultima modifica: 2025-01-22 17:01

Perché utilizzare un sistema di gestione dei contatti? Acontact manager è un programma software che consente agli utenti di archiviare e trovare facilmente informazioni di contatto, come numeri di telefono, indirizzi e nomi. In altre parole, un CMS può aiutare le aziende a superare le sfide associate all'incoerenza e alla frammentazione delle informazioni. Ultima modifica: 2025-06-01 05:06

ToString restituisce una rappresentazione dell'eccezione corrente che deve essere compresa dagli utenti. L'implementazione predefinita di ToString ottiene il nome della classe che ha generato l'eccezione corrente, il messaggio, il risultato della chiamata di ToString sull'eccezione interna e il risultato della chiamata di Environment. Ultima modifica: 2025-01-22 17:01

Come molti altri browser, Vivaldi utilizza la Navigazione sicura di Google per proteggere gli utenti da siti Web dannosi che contengono malware o schemi di phishing. Questa è una scelta eccellente, in quanto è uno dei migliori database di navigazione sicuri in circolazione. Ultima modifica: 2025-01-22 17:01

Iterator consente di scorrere una raccolta, ottenendo o rimuovendo elementi. Ciascuna delle classi della raccolta fornisce un metodo iterator() che restituisce un iteratore all'inizio della raccolta. Usando questo oggetto iteratore, puoi accedere a ogni elemento della raccolta, un elemento alla volta. Ultima modifica: 2025-01-22 17:01

La comunicazione non verbale è il processo di trasmissione di un messaggio senza l'uso di parole. Può includere gesti ed espressioni facciali, tono di voce, tempismo, postura e posizione in cui ti trovi mentre comunichi. Considera un elemento, le espressioni facciali. Ultima modifica: 2025-01-22 17:01

Un Utente Internet è definito come un individuo che ha accesso a Internet da casa, tramite computer o dispositivo mobile. Ultima modifica: 2025-01-22 17:01

Una zona è un'area di distribuzione per le risorse Google Cloud all'interno di un'area geografica. Le zone dovrebbero essere considerate un singolo dominio di errore all'interno di un'area. Per distribuire applicazioni a tolleranza di errore con elevata disponibilità e proteggere da errori imprevisti, distribuire le applicazioni in più zone in un'area. Ultima modifica: 2025-01-22 17:01

Numeri esadecimali Qualcuno ha aggiunto sei cifre al normale 0-9 in modo che un numero fino a 15 possa essere rappresentato da un singolo simbolo. Poiché dovevano essere digitati su una normale tastiera, venivano utilizzate le lettere A-F. Uno di questi può rappresentare un valore di quattro bit, quindi un byte viene scritto come due cifre esadecimali. Ultima modifica: 2025-01-22 17:01

Un cavallo di Troia è un programma non replicabile che sembra legittimo, ma in realtà esegue attività dannose e illecite quando viene eseguito. Gli aggressori utilizzano cavalli di Troia per rubare le informazioni sulla password di un utente o possono semplicemente distruggere programmi o dati sul disco rigido. Ultima modifica: 2025-01-22 17:01

Puoi imparare le lingue su Duolingo in modo completamente gratuito. Puoi usarlo sul tuo computer e sincronizzarlo con le nostre app gratuite per il tuo dispositivo mobile. Ultima modifica: 2025-01-22 17:01

Questa è una tariffa mensile che devi pagare all'host web. Alcuni host offrono anche sconti se si paga un anno (o più) in anticipo. I prezzi variano da host web a host web, ma di solito (al momento in cui ho scritto questo articolo) sono circa $ 10 al mese se il tuo sito web è nuovo e non ha molto traffico o dati. Ultima modifica: 2025-01-22 17:01

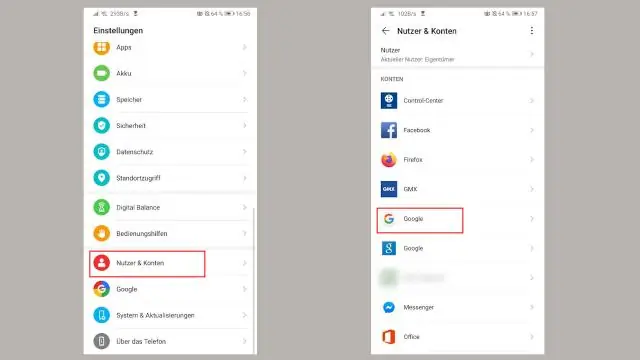

1 risposta Accedi all'account che desideri eliminare. Vai a MyAccount.Google.com. Fai clic su "Elimina il tuo account o servizi" in Preferenze account. Fai clic su "Elimina account e dati Google". Conferma che è il tuo account. Segui il resto del processo. Ultima modifica: 2025-01-22 17:01

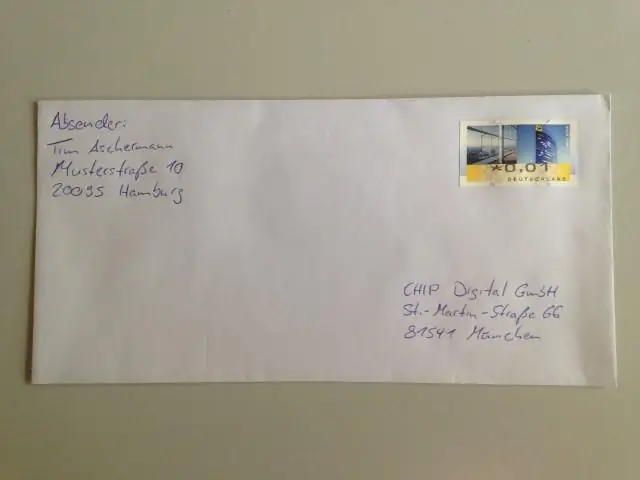

In primo luogo, è necessario barrare l'indirizzo sulla busta utilizzando un pennarello indelebile nero, quindi scrivere il nuovo indirizzo, in stampatello. Quindi scrivi "Spostato o Avanti" sulla busta e rimettila nella cassetta della posta o portala all'ufficio postale. Ultima modifica: 2025-01-22 17:01

PC n. Coppia. Questo termine gergale di Internet viene spesso utilizzato per descrivere le coppie nei film o nelle serie TV. A volte è anche usato per descrivere le coppie della vita reale. PC? [CP fěn] n. Ultima modifica: 2025-01-22 17:01

NFC è una tecnologia di comunicazione wireless ad alta frequenza a corto raggio che consente lo scambio di dati tra dispositivi a una distanza di circa 10 cm. NFC è un aggiornamento dello standard esistente per le carte di prossimità (RFID) che combina l'interfaccia di una smartcard e di un lettore in un unico dispositivo. Ultima modifica: 2025-01-22 17:01

È possibile attivare o disattivare questa opzione secondo necessità effettuando le seguenti operazioni: Fare clic su File > Opzioni. Nella categoria Avanzate, in Opzioni di modifica, seleziona o deseleziona la casella di controllo Abilita maniglia di riempimento e trascinamento della cella. Ultima modifica: 2025-01-22 17:01

VIDEO Inoltre ha chiesto, come si chiude un tavolo? Fare clic sul pulsante Office (2007) Scheda File (2010) per visualizzare l'elenco a discesa, selezionare e fare clic su Chiudere Banca dati. ii. Per chiudere accedere, fare clic sulla scheda File, scorrere verso il basso e selezionare Esci.. Ultima modifica: 2025-01-22 17:01

Enum è una classe astratta che include metodi di supporto statici per lavorare con enum. Restituisce un array dei valori di tutte le costanti di enum specificato. object Parse(type, string) Converte la rappresentazione sotto forma di stringa del nome o del valore numerico di una o più costanti enumerate in un oggetto enumerato equivalente. Ultima modifica: 2025-01-22 17:01

Avere il tuo nome di dominio, sito web e indirizzi email darà a te e alla tua attività un aspetto più professionale. Un altro motivo per cui un'azienda registra un nome di dominio è proteggere i diritti d'autore e i marchi, aumentare la credibilità, aumentare la consapevolezza del marchio e il posizionamento sui motori di ricerca. Ultima modifica: 2025-01-22 17:01

Teddy, nel tentativo di far ammettere a Tilly di non essere maledetta, salta nel silo, che crede sia pieno di grano. (Lo abbiamo visto prima saltarci dentro. È solo una cosa che la gente fa in questa città. Tranne che il silo è pieno di sorgo, che è meno denso del grano, quindi Teddy affonda come un sasso e annega. Ultima modifica: 2025-01-22 17:01

Un'affordance è una relazione tra le proprietà di un oggetto e le capacità dell'agente che determinano come l'oggetto potrebbe essere utilizzato. Ultima modifica: 2025-01-22 17:01

Passaggio 1: spegnere l'alimentazione al circuito. Passaggio 2: installare una scatola da parete a doppio interruttore ed eseguire il cavo di alimentazione. Passaggio 3: far passare i cavi dalla scatola a muro alle posizioni dei dispositivi di illuminazione. Passaggio 4: collegare le trecce agli interruttori. Passaggio 5: unire i fili di terra. Passaggio 6: collegare i cavi di alimentazione a caldo. Ultima modifica: 2025-01-22 17:01

I passaggi Six Sigma per il miglioramento dei processi, indicati anche come DMAIC, sono abbastanza diretti e diretti. Definisci il problema. Crea una dichiarazione del problema, una dichiarazione degli obiettivi, una carta del progetto, i requisiti del cliente e una mappa del processo. Misura il processo in corso. Analizzare la causa dei problemi. Migliora il processo. Controllo. Ultima modifica: 2025-01-22 17:01

Laravel ha una funzione di supporto breve specifica per mostrare le variabili - dd() - sta per "Dump and Die", ma non è sempre conveniente. Ultima modifica: 2025-06-01 05:06

La concessione implicita OAuth2 è una variante di altre concessioni di autorizzazione. Consente a un client di ottenere un token di accesso (e id_token, quando si utilizza OpenId Connect) direttamente dall'endpoint di autorizzazione, senza contattare l'endpoint del token né autenticare il client. Ultima modifica: 2025-01-22 17:01

Con Printer Server Properties, è possibile gestire moduli, porte stampante, driver e varie impostazioni relative alla stampante, ad esempio abilitare o disabilitare la notifica informativa per le stampanti locali o di rete. Espandi Server stampante e fai clic con il pulsante destro del mouse sul nome del tuo computer e seleziona Proprietà. Ultima modifica: 2025-01-22 17:01