Le funzionalità desiderate è una classe utilizzata per dichiarare un insieme di requisiti di base come combinazioni di browser, sistemi operativi, versioni del browser, ecc. per eseguire test automatizzati su browser incrociati di un'applicazione web. Ultima modifica: 2025-01-22 17:01

Per trovare la massa relativa della formula (M r) di un composto, si sommano i valori della massa atomica relativa (valori A r) per tutti gli atomi nella sua formula. Trova il M r del monossido di carbonio, CO. Trova il M r dell'ossido di sodio, Na 2O. La massa formula relativa di una sostanza, espressa in grammi, è chiamata una mole di quella sostanza. Ultima modifica: 2025-06-01 05:06

Anche l'iPod di quinta generazione viene fornito con la scansione dell'ID dell'impronta digitale? Risposta: A: Risposta: A: L'unico dispositivo che Apple vende a partire da questo momento che ha il lettore di impronte digitali è l'iPhone 5S. Ultima modifica: 2025-01-22 17:01

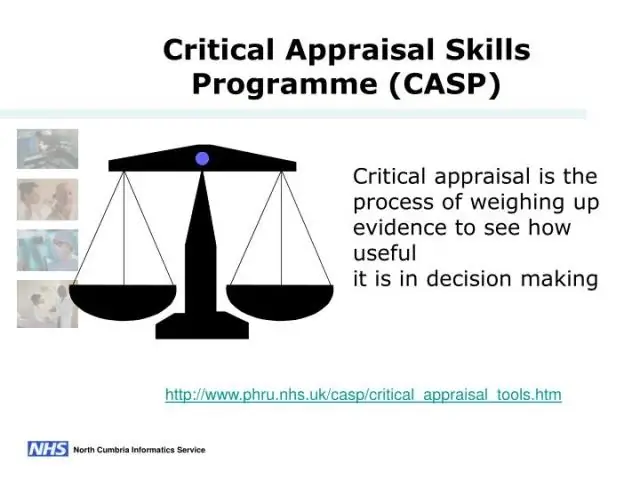

Il CASP mira ad aiutare le persone a sviluppare abilità per trovare e dare un senso alle prove della ricerca, aiutandole ad applicare le prove nella pratica. Gli strumenti del Critical Appraisal Skills Program (CASP) sono stati sviluppati per insegnare alle persone come valutare criticamente diversi tipi di prove. Ultima modifica: 2025-01-22 17:01

È molto probabile che i seguenti scenari attirino le termiti a casa tua. Mucchi di legno. Legna da ardere e cataste di legna possono attirare le termiti, avvicinandole a casa tua. Fogliame in eccesso. Mentre marciscono, alberi morti e ceppi attirano le termiti. Rami e foglie degli alberi. Pacciame. Grondaie intasate. Ali. Tubi di fango. Frass. Ultima modifica: 2025-06-01 05:06

Procedura: come importare la rubrica (CSV) in Outlook2003 Passaggio 1: aprire Microsoft Outlook. Fare clic su "File" e selezionare "Importa ed esporta…" Selezionare "Importa da un altro programma o file" Selezionare "Valori separati da virgola (Windows) Cerca il file Son_Emails_Addresses.csv. Seleziona "Contatti" Assicurati che il file di importazione sia selezionato. Ultima modifica: 2025-01-22 17:01

In realtà, il DNS utilizza principalmente lo User Datagram Protocol (UDP) sulla porta numero 53 per soddisfare le richieste. Ultima modifica: 2025-01-22 17:01

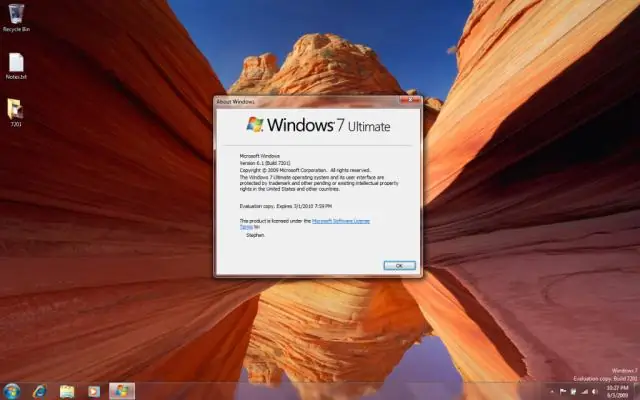

Installazione di Windows 7 SP1 tramite Windows Update (consigliato) Selezionare il pulsante Start > Tutti i programmi > WindowsUpdate. Nel riquadro di sinistra, seleziona Verifica aggiornamenti. Se vengono trovati aggiornamenti importanti, selezionare il collegamento per visualizzare gli aggiornamenti disponibili. Seleziona Installa aggiornamenti. Segui le istruzioni per installare SP1. Ultima modifica: 2025-01-22 17:01

La rimozione della crimpatura in rame e degli anelli di serraggio in acciaio inossidabile dai tubi PEX consente di riutilizzare i raccordi PEX. Innanzitutto, tagliare il raccordo dal sistema il più vicino possibile all'estremità del raccordo. Ultima modifica: 2025-01-22 17:01

Il polimorfismo è una delle caratteristiche della programmazione orientata agli oggetti (OOP) di PHP. Se lo diciamo in altre parole, "il polimorfismo descrive un modello nella programmazione orientata agli oggetti in cui una classe ha funzionalità variabili mentre condivide un'interfaccia comune". Ultima modifica: 2025-01-22 17:01

La certificazione NASM è più una certificazione di esercizio correttivo mentre la certificazione ISSA è più una certificazione di formazione generale. NASM è accreditato dall'NCCA mentre l'ISSA è accreditato dal DEAC. Entrambe queste certificazioni di formazione personale sono molto apprezzate nel settore della formazione personale. Ultima modifica: 2025-01-22 17:01

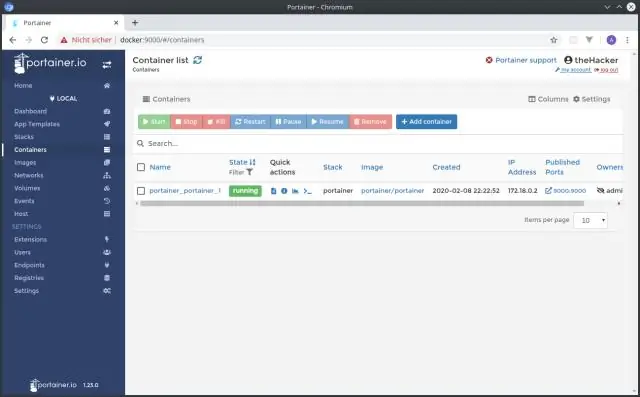

Avvio rapido per i contenuti del registro contenitori. Prima di iniziare. Crea un'immagine Docker. Aggiungi l'immagine a Container Registry. Configura la finestra mobile per utilizzare lo strumento a riga di comando gcloud come assistente per le credenziali. Contrassegna l'immagine con un nome di registro. Invia l'immagine a Container Registry. Estrai l'immagine da Container Registry. Ripulire. Qual è il prossimo. Ultima modifica: 2025-01-22 17:01

Come trovare l'indirizzo IP del database e la porta SQL Tenere premuto il tasto Windows sulla tastiera e quindi premere il tasto "R" per aprire la casella "Esegui". Digita "cmd" nella casella di testo e quindi fai clic su "OK". Nella casella nera che appare digita 'ipconfig'. Cerca il titolo "Scheda Ethernet" e cerca "Indirizzo IPV4", questo è il tuo indirizzo IP locale. Ultima modifica: 2025-01-22 17:01

No, la certificazione CCNA non è affatto essenziale per una carriera nella sicurezza delle informazioni. CCNA ti aiuta a capire il networking. I ragazzi addestrati alla sicurezza delle informazioni lavorano su società di auditing, monitoraggio e sicurezza. CISA, CISSP, CIA, CISM è ciò che devi esaminare. Ultima modifica: 2025-01-22 17:01

Vai su Impostazioni> Batteria e tocca 3 punti verticali in alto a destra dello schermo. Seleziona Utilizzo batteria e controlla quale app sta consumando più energia con conseguente surriscaldamento. Il colpevole tra le app potrebbe essere un'app Google integrata o un'app di terze parti. Ultima modifica: 2025-01-22 17:01

Avviare il registro Java RMI Per avviare il registro, eseguire il comando rmiregistry sull'host del server. Questo comando non produce alcun output (se ha esito positivo) e viene in genere eseguito in background. Per ulteriori informazioni, vedere la documentazione degli strumenti per rmiregistry [Solaris, Windows]. Ultima modifica: 2025-01-22 17:01

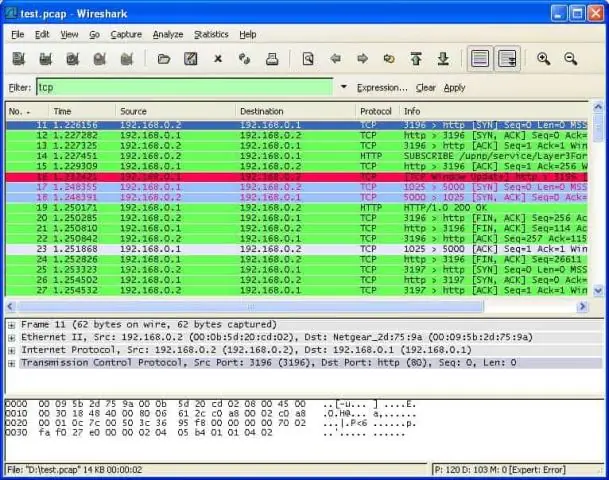

Se carico un file, il mio computer sarà l'origine e il server sarà la destinazione. La fonte è il sistema che invia i dati; la destinazione è il sistema che riceve i dati. In un flusso di dati unidirezionale, vedrai pacchetti (relativamente) grandi da un endpoint, con tcp. Ultima modifica: 2025-01-22 17:01

Fare clic sul menu Start e utilizzare il percorso Start > Tutti i programmi > Windows Virtual PC > Windows XPMode. Digita una password nella finestra pop-up da utilizzare per la tua macchina virtuale, digita di nuovo per verificare e fai clic su Avanti. Nella seconda schermata, seleziona l'opzione per attivare gli aggiornamenti automatici e fai clic su Avanti. Ultima modifica: 2025-01-22 17:01

Identità di SQL Server. La colonna Identity di una tabella è una colonna il cui valore aumenta automaticamente. Il valore in una colonna Identity viene creato dal server. Un utente in genere non può inserire un valore in una colonna di identità. La colonna Identity può essere utilizzata per identificare in modo univoco le righe nella tabella. Ultima modifica: 2025-01-22 17:01

Le videocamere raccolgono l'audio tramite un microfono incorporato, ma non tutti i microfoni sono creati allo stesso modo. Esistono tre tipi di base: mono, stereo e multicanale o "suono surround". Ultima modifica: 2025-01-22 17:01

IPX/SPX sta per Internetwork Packet Exchange/Sequenced Packet Exchange. IPX e SPX sono protocolli di rete utilizzati inizialmente sulle reti che utilizzano i sistemi operativi Novell NetWare, ma sono diventati ampiamente utilizzati sulle reti che implementano Microsoft Windows LANS, poiché hanno sostituito NetWare LANS. Ultima modifica: 2025-01-22 17:01

Come HTTPS, WSS (WebSockets over SSL/TLS) è crittografato, proteggendo così dagli attacchi man-in-the-middle. Una varietà di attacchi contro WebSocket diventa impossibile se il trasporto è protetto. Ultima modifica: 2025-01-22 17:01

Allo stesso modo, se utilizzi una versione di Android precedente alla 4.0, dovrai toccare e tenere premuto uno spazio vuoto sulla schermata iniziale e attendere che venga visualizzato un menu. In quel menu, seleziona l'opzione Cartelle > Nuova cartella, che posizionerà una cartella nella schermata iniziale. Puoi quindi trascinare le app in quella cartella. Ultima modifica: 2025-01-22 17:01

NET riflettore desktop? (da Red Gate Software Ltd). NET Reflector consente di visualizzare, navigare e cercare facilmente nelle gerarchie di classi di. NET, anche se non si dispone del codice per essi. Con esso, puoi decompilare e analizzare. Ultima modifica: 2025-01-22 17:01

Un backup di sola copia è un backup di SQL Server indipendente dalla sequenza dei backup di SQL Server convenzionali. Di solito, l'esecuzione di un backup modifica il database e influisce sul modo in cui vengono ripristinati i backup successivi. Tuttavia, un backup del registro di sola copia a volte può essere utile per eseguire un ripristino online. Ultima modifica: 2025-01-22 17:01

Comando RIPETI in Logo. Questo comando consente all'utente di semplificare il disegno delle forme dicendo a Logo di RIPETERE una direzione un numero stabilito di volte. Ad esempio, se stai disegnando un quadrato, stai davvero disegnando la stessa cosa quattro volte in Logo (fd 100 rt 90 fd 100 rt 90 fd 100rt 90 fd 100 rt 90). Ultima modifica: 2025-01-22 17:01

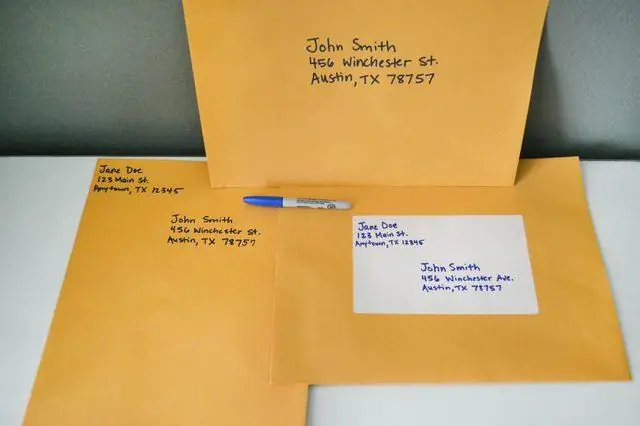

Tempi di consegna nazionale USPS Classe di posta Monitoraggio velocità di consegna USPS Retail Ground 2–8 giorni lavorativi Sì Media Mail 2–8 giorni lavorativi Sì First Class Mail (lettere) 1–3 giorni lavorativi No First Class Mail (buste grandi) 1–3 giorni lavorativi No. Ultima modifica: 2025-01-22 17:01

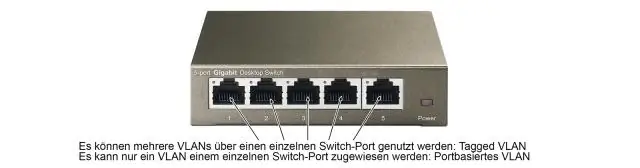

La VLAN aumenta la dimensione dei domini di trasmissione ma non diminuisce il numero di domini di collisione -> D non è corretto. Le VLAN aumentano il numero di domini di trasmissione diminuendo la dimensione dei domini di trasmissione che aumentano l'utilizzo dei collegamenti. Ultima modifica: 2025-01-22 17:01

I tre sistemi operativi più comuni per i personal computer sono Microsoft Windows, macOS e Linux. Ultima modifica: 2025-01-22 17:01

NUOVA DELHI: Bharti Airtel è stata la rete dati più consistente in sei delle 10 città più popolose, tra cui Mumbai e Nuova Delhi, mentre Reliance Jio è stata la migliore rete con la massima qualità costantemente a Calcutta e Jaipur, secondo l'ultimo rapporto sullo stato delle reti mobili di Tutela per l'India. Ultima modifica: 2025-01-22 17:01

Il modo in cui Event Bus in Vert. x funziona è che può consegnare messaggi a vertici in esecuzione su JVM diverse e scritti in lingue diverse, purché facciano tutti parte dello stesso Vert. Come puoi vedere, quando comunichi all'interno della stessa JVM, l'oggetto verrà passato proprio come riferimento di memoria tra i vertici. Ultima modifica: 2025-01-22 17:01

Termine queryedit. Restituisce i documenti che contengono un termine esatto in un campo fornito. Per impostazione predefinita, Elasticsearch modifica i valori dei campi di testo come parte dell'analisi. Ciò può rendere difficile la ricerca di corrispondenze esatte per i valori dei campi di testo. Per cercare i valori dei campi di testo, usa invece la query di corrispondenza. Ultima modifica: 2025-01-22 17:01

Spina Edison. Da Sweetwater il 30 gennaio 2004, 00:00. Una normale presa elettrica domestica negli Stati Uniti. Caratterizzato da due lame piatte e un perno rettificato semitondo. Esistono diverse varianti su questo tema: una spina con una potenza nominale di 20 ampere avrà generalmente una lama perpendicolare all'altra. Ultima modifica: 2025-01-22 17:01

Effettuare una delle seguenti operazioni: Premere il pulsante Stop finché il carrello non si trova nella posizione di cambio inchiostro a destra. Tenere premuto il pulsante Stop per tre secondi per spostarlo nella posizione di sostituzione della cartuccia d'inchiostro. Ultima modifica: 2025-01-22 17:01

Fare clic sull'icona Cerca sul proprio sistema operativo, digitare Scansione nella barra di ricerca, dai risultati visualizzati fare clic con il pulsante destro del mouse su Scansione su e selezionare Apri posizione file. Fare clic con il pulsante destro del mouse su Scanto.exe e selezionare Invia a > Desktop, verrà creato un collegamento per il software di scansione sul desktop. Ultima modifica: 2025-01-22 17:01

Bloccare un mittente Nell'elenco dei messaggi, selezionare un messaggio dal mittente che si desidera bloccare. Nella barra dei menu di Outlook seleziona Messaggio > Posta indesiderata > Blocca mittente. Outlook aggiunge l'indirizzo e-mail del mittente all'elenco dei mittenti bloccati. Nota: è possibile ripristinare qualsiasi posta presente nella cartella Junkemail. Ultima modifica: 2025-01-22 17:01

Fortunatamente per te, la comunità dei big data si è sostanzialmente stabilita su tre formati di file ottimizzati da utilizzare nei cluster Hadoop: Optimized Row Columnar (ORC), Avro eParquet. Ultima modifica: 2025-01-22 17:01

I vantaggi di PowerPoint includono la facilità d'uso e la capacità di creare un flusso di presentazione fluido, mentre gli svantaggi includono l'incapacità di rappresentare la complessità di determinati argomenti e la necessità di attrezzature di base per presentare la presentazione. Ultima modifica: 2025-01-22 17:01

Il debug remoto offre agli sviluppatori la possibilità di diagnosticare bug univoci su un server o un altro processo. Fornisce i mezzi per rintracciare quei fastidiosi bug di runtime e identificare i colli di bottiglia delle prestazioni e i sink di risorse. In questo tutorial, daremo un'occhiata al debug remoto utilizzando JetBrains IntelliJ IDEA. Ultima modifica: 2025-01-22 17:01

La risposta è "Sì", puoi utilizzare Java come linguaggio di scripting all'interno di un programma Java stesso. Inoltre, ci sono molti altri linguaggi che possono essere utilizzati per questo scopo: Javascript, LUA, Groovy, Ruby, l'elenco è lungo. L'integrazione è stata resa molto più semplice con l'introduzione di javax. Ultima modifica: 2025-01-22 17:01