I raccordi SharkBite gireranno. Il tubo è serrato da un O-ring di tenuta. Uno dei vantaggi dei raccordi SharkBite è che puoi mettere insieme i pezzi dell'impianto idraulico e ruotarli in posizione per rendere l'installazione più semplice. Puoi ruotare il raccordo senza problemi. Ultima modifica: 2025-01-22 17:01

Remedies viene regolarmente testato al California Bar Exam. È spesso combinato con altre materie e gli esaminatori della California spesso testano i rimedi in modi particolari. (In effetti, alcune domande d'esame sono quasi identiche tra loro!). Ultima modifica: 2025-01-22 17:01

Il Samsung Galaxy Tab 4 7.0 è dotato di un display da 7 pollici (risoluzione 800 x 1280), SoC quad-core, funzionante a 1,2 GHz e 1,5 GB di RAM. Altre caratteristiche includono Andorid 4.4 KitKat, 8 GB di memoria interna, slot microSD, fotocamera posteriore da 3 megapixel e sparatutto frontale da 1,3 megapixel. Ultima modifica: 2025-01-22 17:01

Il Rapid Spanning Tree Protocol (RSTP) è un protocollo di rete che garantisce una topologia senza loop per le reti Ethernet. RSTP definisce tre stati della porta: scarto, apprendimento e inoltro e cinque ruoli della porta: root, designato, alternativo, backup e disabilitato. Ultima modifica: 2025-01-22 17:01

Con Pixel 3 stai ancora scegliendo tra 64 GB o 128 GB di spazio di archiviazione, che è lo stesso dell'anno scorso. sostegno. 4 GB di RAM. Ultima modifica: 2025-01-22 17:01

Browser dell'UC. Scarica ora. Il browser UC potrebbe essere ampiamente conosciuto per i suoi browser in versione mobile, ma ha anche un'ottima offerta per PC e la parte migliore è che la loro ultima versione è completamente compatibile con Windows XP. Baidu Spark Browser. Scarica ora. Browser epico per la privacy. Scarica ora. K-meleone. Scarica ora. Mozilla Firefox. Scarica ora. Ultima modifica: 2025-01-22 17:01

< Introduzione all'ingegneria del software | Test. Il refactoring del codice è "un modo disciplinato per ristrutturare il codice", intrapreso per migliorare alcuni degli attributi non funzionali del software. Ultima modifica: 2025-01-22 17:01

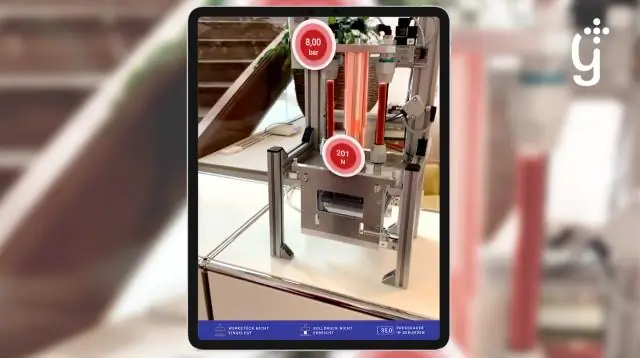

Successivamente, è necessario configurare l'unità per lo sviluppo AR. Vai al menu a discesa GameObject e seleziona "Vuforia > Fotocamera AR". Se viene visualizzata una finestra di dialogo che richiede l'importazione di risorse aggiuntive, seleziona "Importa". Seleziona "Vuforia > Immagine" nel menu a discesa GameObject per aggiungere un obiettivo immagine alla tua scena. Ultima modifica: 2025-01-22 17:01

7 modi per battere spesso l'algoritmo del feed di notizie di Facebook Respingo la vecchia regola di pubblicare solo una o due volte al giorno. Condividi contenuti straordinari. Assicurati di avere contenuti fantastici se prevedi di pubblicare 10 volte al giorno! :) Presta attenzione agli approfondimenti. Non sono un tipo da numeri. Promuovi il coinvolgimento. Rispondi a TUTTO. Usa gli hashtag. Potenzia i post. Ultima modifica: 2025-01-22 17:01

Utilizzo CPU (ST06) Esegui i comandi a livello di sistema operativo: in alto e controlla quali processi stanno prendendo la maggior parte delle risorse. Vai a SM50 o SM66. Verificare la presenza di processi a esecuzione prolungata o query di aggiornamento lunghe in esecuzione. Vai a SM12 e controlla le voci di blocco. Vai a SM13 e controlla Aggiorna stato attivo. Controlla gli errori in SM21. Ultima modifica: 2025-01-22 17:01

Il prefisso nella parola "irresistibile" è "ir (significa non) resistere (base o radice) ible (suffisso). Ultima modifica: 2025-01-22 17:01

Un indirizzo commerciale è un indirizzo utilizzato per designare la sede principale della tua attività. È da dove presumibilmente opera la tua attività, ma potrebbe non essere sempre così. L'indirizzo viene utilizzato per comunicare con i tuoi clienti e fornitori. Ultima modifica: 2025-01-22 17:01

Nella scheda Layout, nel gruppo Dati, fare clic sul pulsante Formula: Se la cella selezionata si trova in fondo a una colonna di numeri, Microsoft Word propone la formula =SOMMA(ALTO): Se la cella selezionata si trova all'estremità destra di una riga di numeri, Word propone la formula = SUM(LEFT). Ultima modifica: 2025-01-22 17:01

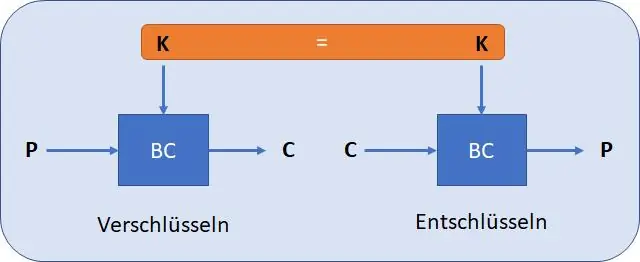

La crittografia asimmetrica e simmetrica vengono generalmente utilizzate insieme: utilizzare un algoritmo asimmetrico come RSA per inviare in modo sicuro a qualcuno una chiave AES (simmetrica). La chiave simmetrica è chiamata chiave di sessione; una nuova chiave di sessione può essere ritrasmessa periodicamente tramite RSA. Questo approccio sfrutta i punti di forza di entrambi i crittosistemi. Ultima modifica: 2025-01-22 17:01

Le nuove funzionalità includono cose come la tanto attesa Dark Mode, ottima per lavorare in ambienti scarsamente illuminati, Stacks, una funzione che ti consente di riordinare rapidamente il tuo desktop. Mojave include anche una raffinata interfaccia per gli screenshot e app che in precedenza erano esclusive di iOS come Home, Memo vocali, Azioni e Apple News. Ultima modifica: 2025-01-22 17:01

Vai su http://home.mcafee.com. Fare clic su Disconnetti (se visualizzato). Passa il mouse su Il mio account, quindi fai clic su Accedi dall'elenco di opzioni. Se un indirizzo e-mail viene visualizzato automaticamente nel campo Indirizzo e-mail, eliminalo. Digita l'indirizzo e-mail e la password registrati, quindi fai clic su Accedi. Ultima modifica: 2025-01-22 17:01

Lucene è il motore di ricerca Java canonico. Per aggiungere documenti da una varietà di fonti, dai un'occhiata ad Apache Tika e per un sistema completo con interfacce web/servizio, solr. Lucene consente di associare metadati arbitrari ai suoi documenti. Tika selezionerà automaticamente i metadati da una varietà di formati. Ultima modifica: 2025-01-22 17:01

Inseguitore di Viber. Monitora l'attività di Viber di tuo figlio con mSpy per proteggerlo da interazioni pericolose o indesiderate. Viber è un'app di chat che consente agli utenti di chiamare, chattare e scambiare contenuti multimediali. Puoi facilmente monitorare la data, l'ora e la durata di ogni chiamata inviata o ricevuta su Viber. Ultima modifica: 2025-01-22 17:01

Esegui pacchetto di installazione Microsoft. Ufficio. VS 2012: fare clic con il pulsante destro del mouse su "Riferimenti" e selezionare "Aggiungi riferimento". Seleziona "Estensioni" a sinistra. Cerca Microsoft. Ufficio. Interoperabilità Eccellere. (Nota che puoi semplicemente digitare "excel" nella casella di ricerca nell'angolo in alto a destra.). Ultima modifica: 2025-01-22 17:01

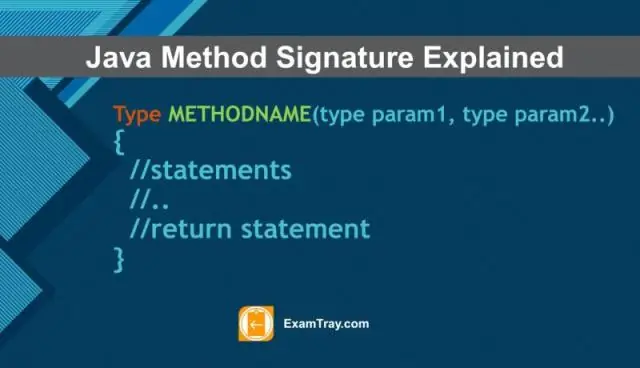

Esistono due tipi di modificatori in Java: modificatori di accesso e modificatori di non accesso. I modificatori di accesso in Java specificano l'accessibilità o l'ambito di un campo, metodo, costruttore o classe. Possiamo modificare il livello di accesso di campi, costruttori, metodi e classi applicando il modificatore di accesso su di esso. Ultima modifica: 2025-01-22 17:01

Le porte con cui viene fornito sono un USB 3.0, un USB 2.0, un micro-HDMI, un lettore di schede 2 in 1 e un combojack. Lenovo dichiara una durata della batteria fino a nove ore. Yoga 2Pro è preinstallato con le app Phone Companion, Camera Man, PhotoTouch e Chef. Ultima modifica: 2025-01-22 17:01

L'analisi del contenuto è un metodo utilizzato per analizzare i dati qualitativi (dati non numerici). Nella sua forma più comune è una tecnica che permette al ricercatore di prendere dati qualitativi e di trasformarli in dati quantitativi (dati numerici). Il ricercatore che conduce un'analisi del contenuto utilizzerà "unità di codifica" nel suo lavoro. Ultima modifica: 2025-01-22 17:01

L'ordinamento dell'heap è un algoritmo sul posto. Complessità temporale: la complessità temporale di heapify è O(Logn). La complessità temporale di createAndBuildHeap() è O(n) e la complessità temporale complessiva di Heap Sort è O(nLogn). Ultima modifica: 2025-01-22 17:01

L'applicazione AngularJS si basa principalmente sui controller per controllare il flusso di dati nell'applicazione. Un controller viene definito utilizzando la direttiva ng-controller. Un controller è un oggetto JavaScript che contiene attributi/proprietà e funzioni. Ultima modifica: 2025-01-22 17:01

Stampare su cartoni, cartone, cartone ondulato e altri prodotti di carta, etichettarli o contrassegnarli per la tracciabilità è facile. Altre applicazioni, come la stampa di ID dei visitatori con numeri di serie e codici a barre di accesso, possono essere prodotte rapidamente e facilmente da te con la nostra stampante a getto d'inchiostro portatile. Ultima modifica: 2025-06-01 05:06

Codice di cambio serratura Kaba Simplex 1000 ATTENZIONE: La porta DEVE ESSERE aperta durante l'intera procedura. Passaggio 1: inserire la chiave di controllo DF-59 nell'assieme della spina di cambio combinazione (situato sul retro) e svitare il cilindro ruotando la chiave in senso antiorario. Passaggio 2: ruotare la manopola esterna una volta in senso orario (fino in fondo, finché non si ferma), quindi rilasciare. Ultima modifica: 2025-06-01 05:06

La metodologia di costruzione dell'albero di regressione generale consente alle variabili di input di essere una combinazione di variabili continue e categoriali. Un albero di regressione può essere considerato come una variante degli alberi decisionali, progettato per approssimare funzioni a valori reali, invece di essere utilizzato per metodi di classificazione. Ultima modifica: 2025-01-22 17:01

Pulire il filo corona primario all'interno dell'unità tamburo facendo scorrere delicatamente la linguetta verde da destra a sinistra e da sinistra a destra diverse volte. Assicurarsi di riportare la linguetta nella posizione iniziale () (1). In caso contrario, le pagine stampate potrebbero presentare una striscia verticale. Reinserire il gruppo tamburo e cartuccia toner nella stampante. Ultima modifica: 2025-01-22 17:01

Il WSDL descrive i servizi come raccolte di endpoint di rete o porte. La specifica WSDL fornisce un formato XML per i documenti a questo scopo. WSDL viene spesso utilizzato in combinazione con SOAP e uno schema XML per fornire servizi Web su Internet. Ultima modifica: 2025-01-22 17:01

In generale, la lunghezza media della coda (o il numero medio di clienti nel sistema) è uguale a: N = numero medio (atteso) di clienti = 0 × Ҏ[k clienti nel sistema] + 1 × Ҏ[1 cliente nel sistema] + 2 × Ҏ[2 clienti nel sistema] +. =. Ultima modifica: 2025-01-22 17:01

Versare 1 oncia. fosfato trisodico (o sostituto del TSP) e una tazza d'acqua in un piccolo secchio e mescolare. Aggiungere circa una tazza di materiale assorbente e mescolare per ottenere una pasta cremosa. Indossare protezioni per gli occhi e guanti di gomma. Ultima modifica: 2025-01-22 17:01

Cloud Orchestration è il nome del servizio Rackspace di questo tipo. Il servizio Rackspace Cloud è compatibile con il servizio OpenStack Orchestration (Heat). Ultima modifica: 2025-01-22 17:01

I privilegi che possono essere concessi ai membri di una libreria di contenuti (chiamata anche area di lavoro) senza modificare i permessi utente sono la possibilità di modificare i permessi della libreria di un membro ed è possibile aggiungere o modificare i tag durante la modifica dei dettagli del contenuto. Ultima modifica: 2025-01-22 17:01

Salvo diversa indicazione, funzionano con incrementi di 1000 e sono, dal più piccolo al più grande, Yokto (y) - corrisponde a. Zepto (z) Atto (a) Femto (f) Pico (p) Nano (n) Micro () - corrisponde a. Milli (m) - corrisponde a 0.001. Ultima modifica: 2025-01-22 17:01

Cartella CSC: La cartella C:WindowsCSC utilizzata da Windows per conservare la cache dei file e della cartella per cui è abilitata la funzionalità dei file offline. Windows non li visualizza nella configurazione predefinita perché tratta questa cartella come file di sistema. Ultima modifica: 2025-01-22 17:01

Aprire l'applicazione Telefono e toccare Altre opzioni > Impostazioni > Chiamata > Rifiuto chiamata. È possibile bloccare separatamente le chiamate in entrata e in uscita. Toccare Modalità di rifiuto automatico per attivare la funzione di rifiuto automatico per Tutte le chiamate in entrata o Rifiuto automatico per i numeri. Ultima modifica: 2025-01-22 17:01

Hai solo bisogno di 1 presa GFCI per circuito (supponendo che sia all'inizio della linea e il resto delle prese siano carichi). Sono correttamente cablati in parallelo - se fossero in serie, non otterresti la tensione corretta alle altre prese quando è presente qualsiasi tipo di carico. È possibile. Ultima modifica: 2025-01-22 17:01

Fare clic su "File" nella barra dei menu e selezionare "Chiudi sessione cloud" dal menu a discesa. Verrà visualizzata una pagina Successo per confermare che tutte le tue licenze sono ora disattivate. Ultima modifica: 2025-01-22 17:01

Un Secondary Index (SI) offre un percorso alternativo per accedere ai dati. A differenza dell'Indice Primario che può essere definito solo al momento della creazione della tabella, un Indice Secondario può essere creato/rilasciato anche dopo la creazione della tabella. Ultima modifica: 2025-01-22 17:01

Impostazioni della fotocamera per fotografare l'acqua in movimento Utilizzare una velocità dell'otturatore di 1/15 di secondo o inferiore. Usa un'impostazione ISO bassa. Usa un treppiede. Utilizzare un filtro a densità neutra in condizioni di luce intensa. Utilizzare una velocità dell'otturatore elevata quando si desidera congelare il movimento di un fiume in piena. Quando componi l'immagine, posiziona la linea dell'orizzonte nel terzo inferiore dell'immagine. Ultima modifica: 2025-01-22 17:01