Convalida alfanumerica significa che un campo nel modulo può accettare solo numeri o caratteri diversi da quelli che non verranno accettati. In questo tipo di convalida puoi inserire solo i caratteri nel campo nome, il numero nel campo registrazione o una combinazione di numero e caratteri nel campo id ma nessun simbolo speciale. Ultima modifica: 2025-01-22 17:01

“Un attacco o una minaccia zero-day (o zero-hour o day zero) è un attacco che sfrutta una vulnerabilità precedentemente sconosciuta in un'applicazione informatica, una vulnerabilità che gli sviluppatori non hanno avuto il tempo di affrontare e correggere. Ultima modifica: 2025-01-22 17:01

Come proteggere la tua privacy su iPhone Blocca il tuo dispositivo con un passcode più lungo di 4 cifre. Abilita "Cancella dati" per eliminare i dati dopo 10 tentativi falliti di passcode. Non mostrare le notifiche nella schermata di blocco per le app sensibili. Disattiva "Condividi la mia posizione". Disattiva i servizi di localizzazione per le cose che non ne hanno bisogno. Ultima modifica: 2025-01-22 17:01

Imposta il livello attivo sulla modalità di associazione. Accendi l'auricolare e tieni premuto il pulsante Multifunzione/Parla per 3 secondi. L'indicatore luminoso lampeggerà in rosso e blu. Associa il dispositivo a Level Active. Sul dispositivo, attiva il Bluetooth, quindi tocca Samsung LevelActive dall'elenco dei dispositivi disponibili. Ultima modifica: 2025-01-22 17:01

La batteria non è completamente carica. Prima del primo utilizzo, la batteria richiede un tempo di ricarica di 8-10 ore per essere completamente caricata. Ultima modifica: 2025-01-22 17:01

Alessandro A. Garbagnati Omar, In poche parole, 'marshalling' si riferisce al processo di conversione dei dati o degli oggetti in un flusso di byte, e 'unmarshalling' è il processo inverso di conversione del flusso di byte nei loro dati originali o oggetto. La conversione avviene tramite 'serializzazione. Ultima modifica: 2025-01-22 17:01

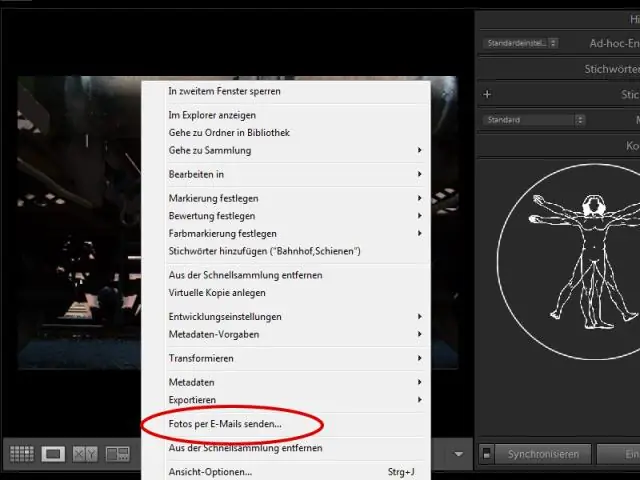

Se stai inviando un allegato all'interno di un provider come Gmail, vedrai il pulsante Google Drive già integrato. È sufficiente premerlo, scegliere il file e inviarlo come un normale allegato. In alternativa, Dropbox ti consente di caricare file di grandi dimensioni e quindi inviare un collegamento web via e-mail o testo al destinatario. Ultima modifica: 2025-01-22 17:01

I membri UPS My ChoiceTM possono firmare online per i pacchi idonei prima di una consegna programmata. Se il mittente ha specificato che è richiesta una firma adulta, non puoi autorizzare il rilascio online. Ultima modifica: 2025-01-22 17:01

La prima e principale ragione per cui le persone ottengono una GPU dedicata è per i giochi. Non hai bisogno di una GPU dedicata per guardare video (anche video HD nitidissimi). Non hai bisogno di una GPU dedicata per la posta elettronica, l'elaborazione di testi o qualsiasi app di tipo suite Office. Le schede grafiche sono utili anche per alcuni non giocatori. Ultima modifica: 2025-01-22 17:01

Un'applicazione distribuita è un programma che viene eseguito su più di un computer e comunica attraverso una rete. Alcune applicazioni distribuite sono in realtà due programmi software separati: il software back-end (server) e il software front-end (client). Ad esempio, i browser Web sono applicazioni distribuite. Ultima modifica: 2025-01-22 17:01

Riepilogo. Esistono sei tipi numerici quattro interi e due in virgola mobile: byte 1 byte da -128 a 127. short 2 byte da -32.768 a 32.767. Ultima modifica: 2025-06-01 05:06

L'informatica sanitaria è un termine ampio che include molti ruoli e aspetti dell'utilizzo dei dati per migliorare l'assistenza sanitaria, mentre l'informatica infermieristica tende a concentrarsi sulla cura del paziente. Capella University offre numerosi programmi di informatica in infermieristica e assistenza sanitaria. Ultima modifica: 2025-01-22 17:01

Google Authenticator è un'app di sicurezza gratuita che può proteggere i tuoi account dal furto di password. È facile da configurare e può essere utilizzato in un processo chiamato autenticazione a due fattori (2FA) offerto su servizi popolari come Gmail, Facebook, Twitter, Instagram e altri. Ultima modifica: 2025-01-22 17:01

Cose che probabilmente non sapevi di poter fare con la Developer Console di Chrome Seleziona DOM Elements. Converti il tuo browser in un editor. Trova eventi associati a un elemento nel DOM. Monitorare gli eventi. Trova il tempo di esecuzione di un blocco di codice. Disponi i valori di una variabile in una tabella. Ispeziona un elemento nel DOM. Ultima modifica: 2025-01-22 17:01

Cancellazione da una lista concatenata circolare Se la lista non è vuota allora definiamo due puntatori curr e prev e inizializziamo il puntatore curr con il nodo head. Attraversare l'elenco utilizzando curr per trovare il nodo da eliminare e prima di spostare curr al nodo successivo, impostare ogni volta prev = curr. Se il nodo viene trovato, controlla se è l'unico nodo nell'elenco. Ultima modifica: 2025-01-22 17:01

Gli script Lua sono davvero potenti. Come hai descritto correttamente, consente di limitare i roundtrip di rete tra il server redis e il client. Inoltre, non invii sempre lo script come String, solo SHA1 dovrebbe essere inviato dopo la prima chiamata, che è piuttosto piccolo. Ultima modifica: 2025-01-22 17:01

Multimedia è il campo che riguarda l'integrazione controllata da computer di testo, grafica, disegni, immagini fisse e in movimento (Video), animazione, audio e qualsiasi altro supporto in cui ogni tipo di informazione può essere rappresentata, archiviata, trasmessa ed elaborata digitalmente. Ultima modifica: 2025-01-22 17:01

VIDEO Inoltre, cos'è un interrupt in Arduino? Un Interrompere compito è assicurarsi che il processore risponda rapidamente a eventi importanti. Quando viene rilevato un certo segnale, un Interrompere (Come suggerisce il nome) interrompe qualunque cosa stia facendo il processore, ed esegue del codice progettato per reagire a qualunque stimolo esterno venga alimentato al Arduino .. Ultima modifica: 2025-01-22 17:01

Deploy:deploy viene utilizzato per installare automaticamente l'artefatto, il suo pom e gli artefatti allegati prodotti da un particolare progetto. La maggior parte se non tutte le informazioni relative alla distribuzione sono memorizzate nel pom del progetto. deploy: deploy-file viene utilizzato per installare un singolo artefatto insieme al suo pom. Ultima modifica: 2025-01-22 17:01

TCP/IP. TCP è il componente che raccoglie e riassembla i pacchetti di dati, mentre l'IP è responsabile di assicurarsi che i pacchetti vengano inviati alla giusta destinazione. TCP/IP è stato sviluppato negli anni '70 e adottato come protocollo standard per ARPANET (il predecessore di Internet) nel 1983. Ultima modifica: 2025-01-22 17:01

La carta SIM è installata nel vano batteria del telefono LG, quindi è necessario rimuovere la batteria prima di rimuovere la carta SIM. Tieni premuto il pulsante "Accensione" per spegnere il tuo LGphone. Rimuovi la cover posteriore del telefono. Sollevare la parte inferiore della batteria per rimuoverla. Far scorrere la scheda SIM lontano dallo slot per rimuoverla. Ultima modifica: 2025-01-22 17:01

La risposta generale è semplicemente: No. Non è possibile accoppiare un dispositivo Android con un AppleWatch e far sì che i due lavorino insieme tramite Bluetooth. Apple offre versioni più costose del proprio smartwatch che possono rimanere connesse, ricevere telefonate e ricevere messaggi, anche quando una connessione Bluetooth standard con un iPhone viene persa. Ultima modifica: 2025-01-22 17:01

Il valore predefinito è C:UsersAppDataLocalMyEclipse 2017. Questo conterrà l'eseguibile MyEclipse e tutti i plug-in eclipse e MyEclipse, con le relative cartelle. Alcuni altri file e cartelle verranno creati nelle posizioni predefinite (sebbene alcuni non possano essere modificati). Ultima modifica: 2025-01-22 17:01

Visita il sito web Trova il mio cellulare. Apri Vai al sito web Trova il mio cellulare. (https://findmymobile.samsung.com) e accedi al tuo account Samsung. * Il tuo dispositivo deve essere connesso a una rete mobile. Seleziona tra le funzioni disponibili e abilita le funzioni desiderate. * Il tuo dispositivo deve essere connesso a una rete mobile. Ultima modifica: 2025-01-22 17:01

In informatica, una "tomba" o "dati lapide" è un record cancellato o dati cancellati in una replica di un archivio dati distribuito. Ultima modifica: 2025-01-22 17:01

Apri la console Amazon RDS all'indirizzo https://console.aws.amazon.com/rds/. Nel riquadro di navigazione, scegli Database. Scegli il nome dell'istanza database che contiene il file di registro che desideri visualizzare. Ultima modifica: 2025-01-22 17:01

Frase [VERBO flette] Se ti chiedi cosa riserva il futuro, ti chiedi cosa accadrà in futuro. Ci siamo chiesti cosa avrebbe riservato il futuro per il nostro bambino. Ultima modifica: 2025-01-22 17:01

Quando useresti mai Integer. MIN_VALUE o numero intero. MAX_VALUE? Sono utili se vuoi inizializzare una variabile al valore più piccolo possibile e quindi cercare una sequenza di valori per un valore più grande. Ultima modifica: 2025-01-22 17:01

Tutta la posta proveniente al di fuori del territorio doganale degli Stati Uniti (cioè, al di fuori dei 50 stati, del Distretto di Columbia e di Porto Rico) è soggetta a esame doganale, ad eccezione di quanto segue: Posta indirizzata ad ambasciatori e ministri (capi delle missioni diplomatiche) di paesi esteri. Ultima modifica: 2025-01-22 17:01

Il multithreading è un tipo di modello di esecuzione che consente a più thread di esistere nel contesto di un processo in modo tale che vengano eseguiti in modo indipendente ma condividano le risorse del processo. Ultima modifica: 2025-01-22 17:01

Un riferimento è essenzialmente una voce in un file di progetto che contiene le informazioni necessarie a VisualStudio per individuare il componente o il servizio. Per aggiungere un riferimento, fare clic con il pulsante destro del mouse sul nodo Riferimenti o Dipendenze in Esplora soluzioni e scegliere Aggiungi riferimento. Ultima modifica: 2025-01-22 17:01

E BSNL non offre ancora servizi 4G a Goa, il che significa che i clienti riceveranno al massimo solo la rete 3G e, nella maggior parte delle aree, i clienti sono afflitti dalla rete 2G. Tuttavia, BSNL ha recentemente stretto una partnership con Nokia per lanciare i servizi 4G in 10 cerchi molto presto e Goa è uno di questi. Ultima modifica: 2025-01-22 17:01

Differenza tra string e String in C# In C#, string è un alias per la classe String in. NET Framework. L'unica piccola differenza è che se usi la classe String, devi importare lo spazio dei nomi System sopra il tuo file, mentre non devi farlo quando usi la parola chiave string. Ultima modifica: 2025-01-22 17:01

Il misuratore di corrente a pinza è progettato per misurazioni di corrente fino a 400 A CA. La pinza amperometrica PCE-DC 41 può misurare tensioni fino a 600 V, correnti fino a 600 A e resistenze elettriche fino a 1000 Ω. Ultima modifica: 2025-01-22 17:01

I cinturini ibridi in tessuto Fitbit Versa ufficiali sono disponibili in due taglie: piccola e grande. I cinturini ibridi di piccole dimensioni dovrebbero adattarsi a polsi di 5,5 "-7,1" (140 mm-180 mm) di circonferenza. Le bande ibride tessute di grandi dimensioni dovrebbero adattarsi a polsi da 7,1 "-8,7" (180 mm-220 mm) di circonferenza. Ultima modifica: 2025-01-22 17:01

Connettiti al dispositivo, tramite cavo console, Telnet o SSH. 3. Accedi > Vai alla modalità di abilitazione > emetti un comando "copy running-config tftp"* > Fornisci l'indirizzo IP del server TFTP > Assegna un nome al file di backup. Nota: puoi anche usare startup-config per copiare la configurazione salvata nella NVRAM piuttosto che la configurazione in esecuzione. Ultima modifica: 2025-01-22 17:01

Office 365 è un abbonamento che include app premium come Word, Excel, PowerPoint, OneNote, Outlook, Publisher e Access (Publisher e Access disponibili solo su PC). Con un abbonamento, ottieni le versioni più recenti delle app e ricevi automaticamente gli aggiornamenti quando accadono. Ultima modifica: 2025-01-22 17:01

Un simbolo nella programmazione del computer è un tipo di dati primitivo le cui istanze hanno una forma leggibile dall'uomo univoco. I simboli possono essere usati come identificatori. In alcuni linguaggi di programmazione, sono chiamati atomi. Nell'implementazione più banale, sono essenzialmente chiamati interi (ad esempio il tipo enumerato in C). Ultima modifica: 2025-01-22 17:01

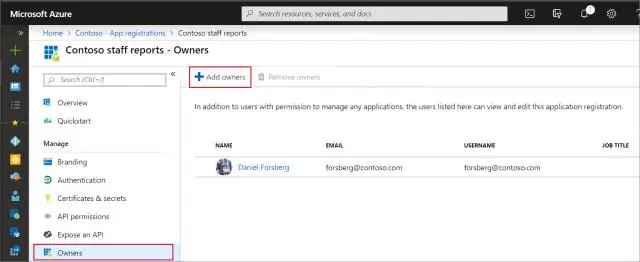

Visualizzare le assegnazioni di ruolo Nel portale di Azure, fare clic su Tutti i servizi e quindi su Sottoscrizioni. Fai clic sul tuo abbonamento. Fare clic su Controllo di accesso (IAM). Fare clic sulla scheda Verifica accesso. Nell'elenco Trova selezionare il tipo di entità di sicurezza di cui si desidera verificare l'accesso. Ultima modifica: 2025-01-22 17:01

“Puoi caricare il tuo telefono usando l'elettricità del tuo corpo creando un condensatore usando oggetti che si trovano comunemente in tasca. Hai bisogno di due monete d'argento, una graffetta, un pezzo di carta, il cavo di ricarica e, naturalmente, il telefono. Ultima modifica: 2025-01-22 17:01