La sicurezza a più livelli è una strategia di sicurezza che prevede la combinazione di diversi controlli di sicurezza per formare una difesa multilivello completa contro le minacce alla sicurezza informatica. Se un livello di sicurezza fallisce, un altro livello mantiene il sistema e i suoi dati al sicuro. Ultima modifica: 2025-01-22 17:01

Il metodo between() della classe Period in Java viene utilizzato per ottenere un periodo costituito dal numero di anni, mesi e giorni tra due date date (inclusa la data di inizio ed esclusa la data di fine). Questo periodo si ottiene come segue: Ora, dividi il numero di mesi in anni e mesi in base a un anno di 12 mesi. Ultima modifica: 2025-01-22 17:01

Migliori telecamere di backup wireless Garmin - BC 30 telecamera di backup wireless per GPS SelectGarmin - nero. EchoMaster - Telecamera di backup wireless. Garmin - Fotocamera di backup wireless BC 40 per GPS SelectGarmin. BOYO - Telecamera per la retromarcia wireless digitale con monitor LCD a colori da 7' - nera. Metra - Telecamera retromarcia targa -Nera. Ultima modifica: 2025-01-22 17:01

Emblemi. Gli emblemi sono gesti specifici con un significato specifico che vengono usati e compresi consapevolmente. Sono usati come sostituti delle parole e sono vicini al linguaggio dei segni rispetto al linguaggio del corpo di tutti i giorni. Ultima modifica: 2025-01-22 17:01

Come cancellare la cache in Internet Explorer 11 Premere contemporaneamente i tasti [Ctrl], [Shift] e [Del]. Si apre una finestra popup. Rimuovi tutti i controlli tranne la selezione "File temporanei Internet e file del sito web". Fare clic sul pulsante "Elimina" per svuotare la cache del browser. Ricarica la pagina. Ultima modifica: 2025-01-22 17:01

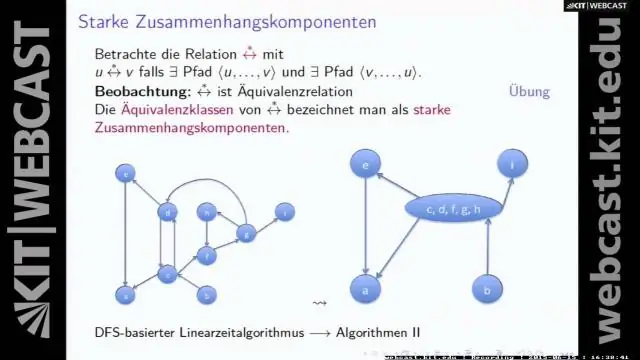

BFS sta per Broadth First Search. DFS è l'acronimo di Depth First Search. 2. BFS (Breadth First Search) utilizza la struttura dei dati della coda per trovare il percorso più breve. BFS può essere usato per trovare il percorso più breve di una singola sorgente in un grafo non pesato, perché in BFS raggiungiamo un vertice con un numero minimo di archi da un vertice sorgente. Ultima modifica: 2025-01-22 17:01

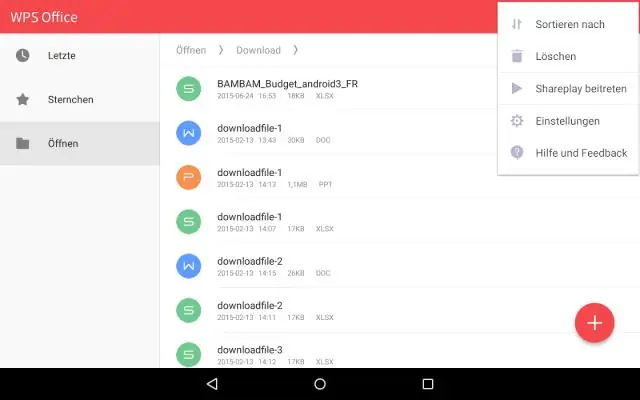

Passaggio 1 Nel menu Start, cercare regedit. Fare clic per eseguire l'editor di regedit. Passaggio 2 Nell'editor regedit, vai su HKEY_LOCAL_MACHINE> SOFTWARE> Wow6432Node> Kingsoft> Office, fai clic con il pulsante destro del mouse su Office per eliminarlo. Quindi vai su HKEY_CURRENT_USER> SOFTWARE> Kingsoft> Office, fai clic con il pulsante destro del mouse su Office per eliminarlo. Ultima modifica: 2025-01-22 17:01

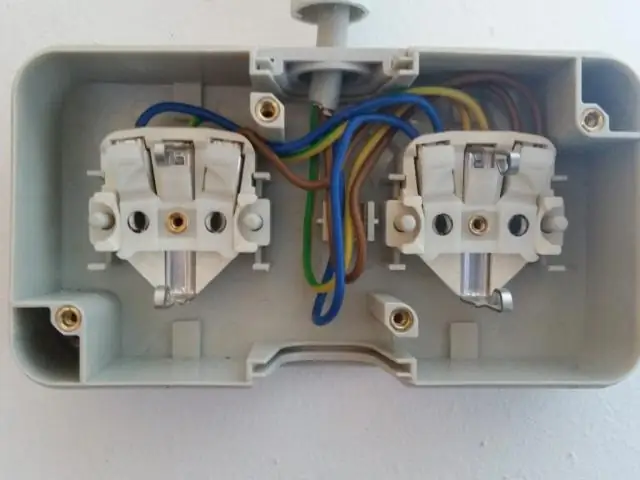

Spegnere l'alimentazione al circuito dal pannello dell'interruttore. Fai le trecce. Taglia cinque lunghezze da sei pollici di 14 fili verdi THHN solidi. Collegare i fili bianchi o neutri insieme nella scatola del gruppo. Fissare il dado del filo ai fili con nastro isolante. Spingi i quattro fili bianchi nella parte posteriore della scatola gang. Ultima modifica: 2025-01-22 17:01

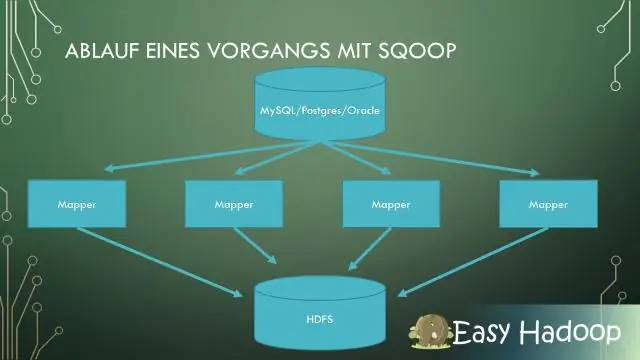

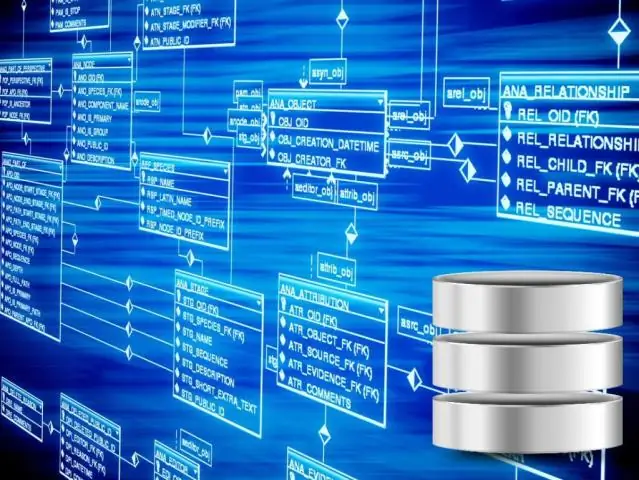

L'elaborazione delle transazioni online è un software di database progettato per supportare le applicazioni relative alle transazioni su Internet. I sistemi di database OLTP sono comunemente usati per l'inserimento degli ordini, le transazioni finanziarie, la gestione delle relazioni con i clienti e le vendite al dettaglio via Internet. Ultima modifica: 2025-01-22 17:01

I vincoli di integrità sono un insieme di regole. Viene utilizzato per mantenere la qualità delle informazioni. I vincoli di integrità assicurano che l'inserimento dei dati, l'aggiornamento e altri processi debbano essere eseguiti in modo tale da non compromettere l'integrità dei dati. Ultima modifica: 2025-06-01 05:06

Joyus vuole diventare la piattaforma pionieristica per l'e-commerce basato su video. Produce video come "La camicetta di seta perfetta rivelata" e "Abiti lusinghieri per qualsiasi età" per pubblicizzare la merce. Area utenti in grado di acquistare anche i prodotti in evidenza sul sito. Ultima modifica: 2025-01-22 17:01

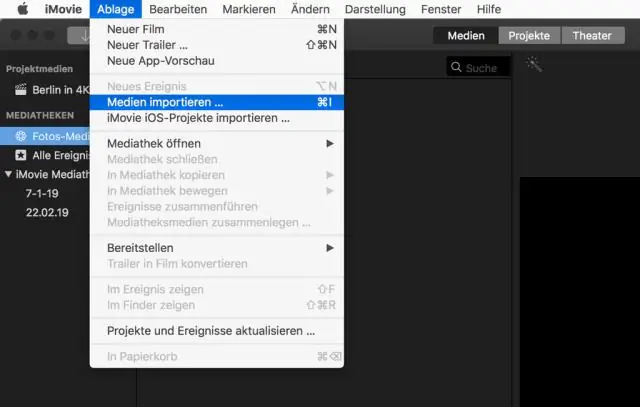

Secondo il sito Web di supporto di Apple, iMovie supporta l'importazione e la modifica di file di filmati MOV. Ma ne supporta solo alcuni. mov codificato con DV, MPEG-2, MPEG-4, H. 264 o AIC. Ultima modifica: 2025-01-22 17:01

Se stai semplicemente filtrando i dati e i dati si adattano alla memoria, Postgres è in grado di analizzare circa 5-10 milioni di righe al secondo (assumendo una dimensione di riga ragionevole, diciamo 100 byte). Se stai aggregando, sei a circa 1-2 milioni di righe al secondo. Ultima modifica: 2025-01-22 17:01

Come il suo predecessore più potente, il T6 è una reflex digitale con sensore di ritaglio APS-C di livello base che funziona con obiettivi Canon EF e EF-S. All'interno del T6 c'è un sensore da 18 MP e un sistema di messa a fuoco automatica a nove punti guidato dal processore di immagini DIGIC 4+ di Canon. La sua gamma ISO nativa va da 100 a 6.400, espandibile a ISO 12.800. Ultima modifica: 2025-06-01 05:06

Per impostare un elenco per la posta di gruppo in Yahoo Mail, procedi come segue: Seleziona Contatti in alto a destra nella barra di navigazione di Yahoo Mail. SelezionaElenchi. Seleziona Crea elenco nel riquadro sottostanteElenchi. Ultima modifica: 2025-01-22 17:01

Di seguito sono riportati i tasti di scelta rapida tipici di Windows e i loro equivalenti Macintosh che si applicano al sistema operativo. Scorciatoie di sistema. Azione Windows Macintosh Riduci a icona Windows Tasto logo Windows +M COMANDO+M Nuova cartella CTRL+N COMANDO+MAIUSC+N Apri file CTRL+O COMANDO+O Incolla il contenuto degli appunti CTRL+V COMANDO+V. Ultima modifica: 2025-01-22 17:01

Le schede stereo con solo due canali audio avranno solo i jack verde (uscita), blu (ingresso) e rosa (microfono). Alcune schede audio con 8 (7.1) canali audio non forniscono il connettore grigio (Middle Surround Speakers). Ultima modifica: 2025-01-22 17:01

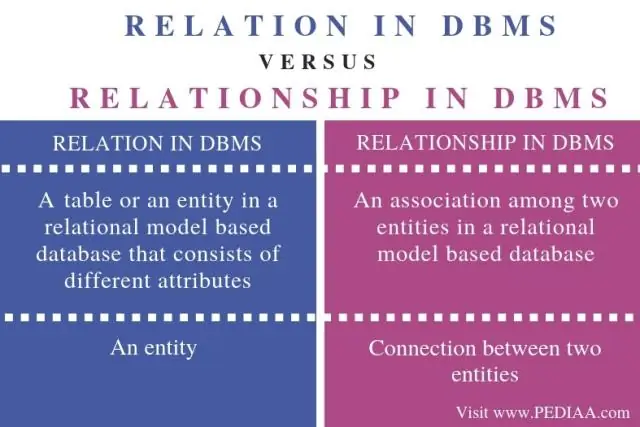

In un database relazionale, tabelle separate dovrebbero rappresentare entità separate. Riguarda i dati, se hai dati simili in più gruppi, non c'è logica nel memorizzarli in più tabelle. Sempre meglio memorizzare lo stesso tipo di dati in una tabella (entità). Ultima modifica: 2025-01-22 17:01

Per creare un tema Weebly personalizzato, prima vai alla scheda Design dell'editor e scegli uno dei temi disponibili di Weebly. Quindi, di nuovo nella scheda Design, fai clic sul pulsante "Modifica HTML/CSS" nella parte inferiore della barra laterale: si aprirà l'editor. Ultima modifica: 2025-01-22 17:01

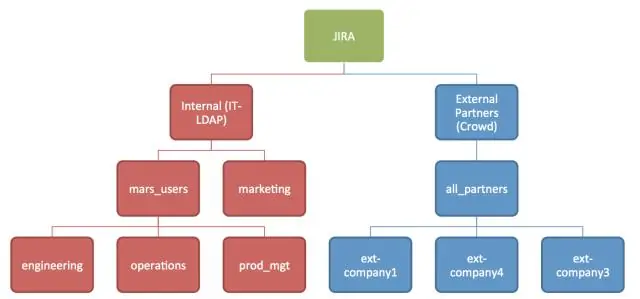

Tutti i dati dei clienti archiviati nei prodotti e servizi cloud Atlassian sono crittografati in transito su reti pubbliche utilizzando Transport Layer Security (TLS) 1.2+ con Perfect Forward Secrecy (PFS) per proteggerli da divulgazione o modifica non autorizzate. Tutti i dati di backup sono crittografati. Ultima modifica: 2025-01-22 17:01

Layout di pagina. I layout di pagina controllano il layout e l'organizzazione di pulsanti, campi, S-Control, Visualforce, collegamenti personalizzati ed elenchi correlati nelle pagine dei record degli oggetti. Aiutano anche a determinare quali campi sono visibili, di sola lettura e obbligatori. Usa i layout di pagina per personalizzare il contenuto delle pagine dei record per i tuoi utenti. Ultima modifica: 2025-01-22 17:01

Come sappiamo, i metodi update() e merge() in ibernazione sono usati per convertire l'oggetto che è in stato staccato in stato di persistenza. Merge dovrebbe essere usato in quel caso. Unisce le modifiche dell'oggetto staccato con un oggetto nella sessione, se esiste. Ultima modifica: 2025-01-22 17:01

1 byte = 8 bit. 1 kilobyte (K/Kb) = 2^10 byte = 1.024 byte. 1 megabyte (M/MB) = 2^20 byte = 1.048.576 byte. 1 gigabyte (G/GB) = 2^30 byte = 1.073.741.824 byte. Ultima modifica: 2025-01-22 17:01

Per ridurre a icona la finestra corrente, tieni premuto il tasto Windows e premi il tasto freccia giù. Per ingrandire la stessa finestra (se non sei passato a nessun'altra finestra) - tieni premuto il tasto Windows e premi il tasto freccia su. Un altro modo è richiamare il menu della casella di controllo premendo Alt + barra spaziatrice e quindi premere "n" per ridurre a icona o "x "per massimizzare. Ultima modifica: 2025-01-22 17:01

Il controllo della rete è un processo in cui la tua rete è mappata sia in termini di software che di hardware. Il processo può essere scoraggiante se eseguito manualmente, ma fortunatamente alcuni strumenti possono aiutare ad automatizzare gran parte del processo. L'amministratore deve sapere quali macchine e dispositivi sono collegati alla rete. Ultima modifica: 2025-01-22 17:01

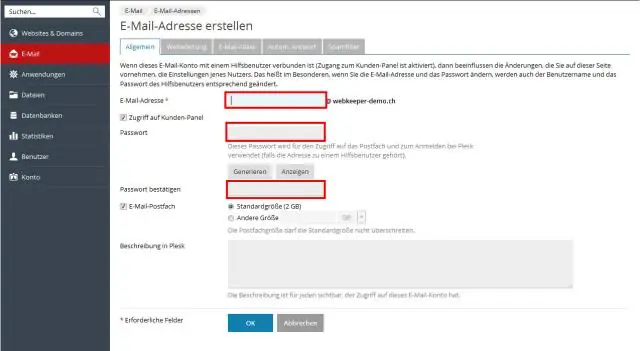

Sì, ma devi fare domanda per cambiare CIASCUNO degli altri indirizzi inoltrando al tuo indirizzo attuale. Se hai 2 indirizzi precedenti e il primo indirizzo viene inoltrato al secondo, allora RICHIEDI che entrambi gli indirizzi vengano inoltrati al tuo nuovo indirizzo attuale. È così che è meglio farlo. Ultima modifica: 2025-01-22 17:01

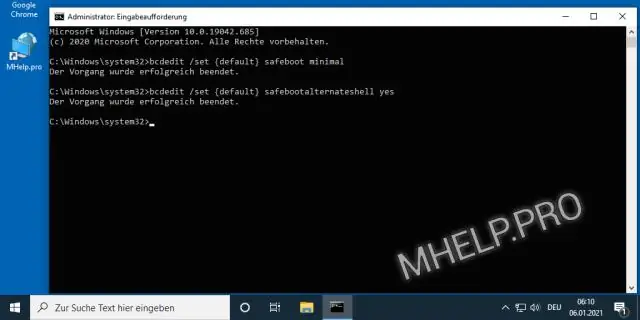

Monitora l'utilizzo dell'I/O del disco sui server con sistema operativo Linux e Windows. Prima di tutto, digita il comando top nel terminale per verificare il carico sul tuo server. Se l'output non è soddisfacente, esaminare lo stato wa per conoscere lo stato di lettura e scrittura IOPS sul disco rigido. Ultima modifica: 2025-01-22 17:01

Spingere il supporto verso il basso verso il monitor finché non si blocca in posizione (la base del supporto si estenderà oltre il livello della scrivania e si sentirà un "clic" udibile quando il fermo è agganciato). Sollevare delicatamente la base per assicurarsi che il blocco del supporto sia completamente inserito prima di posizionare il display in posizione verticale. Ultima modifica: 2025-01-22 17:01

La crenatura sta regolando lo spazio tra coppie di lettere o caratteri, per renderli visivamente più accattivanti ed è particolarmente importante per i titoli o per i caratteri grandi. (B) La crenatura ottica regola la spaziatura tra caratteri adiacenti in base alle loro forme. Ultima modifica: 2025-01-22 17:01

Il test di carico viene eseguito per determinare il comportamento di un sistema in condizioni di carico di picco sia normali che previste. Aiuta a identificare la capacità operativa massima di un'applicazione, nonché eventuali colli di bottiglia e determinare quale elemento sta causando il degrado. Ultima modifica: 2025-01-22 17:01

Una relazione unaria si ha quando entrambi i partecipanti alla relazione sono la stessa entità. Ad esempio: le materie possono essere prerequisiti per altre materie. Una relazione ternaria è quando tre entità partecipano alla relazione. Ultima modifica: 2025-01-22 17:01

Per clonare un'e-mail: nell'area Home, fare clic sull'icona 'Clona e-mail'. Nota: in alternativa, individuare la cartella/e-mail nell'area Comunicazioni e nel menu a discesa Azioni fare clic su "Clona". Dai un titolo alla tua email clonata. Scegli in quale cartella apparirà l'email clonata. Fai clic su "Salva e modifica" per completare il clone della tua email. Ultima modifica: 2025-01-22 17:01

Fast Wide o Ultra Wide possono indirizzare fino a 15 dispositivi. - Ultra Narrow o Ultra Wide è limitato a 1,5 metri di lunghezza del cavo con quattro o più dispositivi. Ultima modifica: 2025-01-22 17:01

2017 Proprio così, chi ha acquisito Gartner? Gartner acquisisce CEB Gartner , la società di ricerca e consulenza informatica leader a livello mondiale, ha completato la sua acquisizione di CEB Inc., leader del settore nella fornitura di migliori pratiche e approfondimenti sulla gestione dei talenti.. Ultima modifica: 2025-01-22 17:01

Per verificare come hai condiviso un file o una cartella: Accedi a dropbox.com. Fare clic su File. Vai al file o alla cartella che ti interessa. Passa il mouse sul file o sulla cartella e fai clic su Condividi. Se vedi un elenco di membri, hai aggiunto membri al tuo file o cartella. Se vedi un cerchio grigio con un'icona di collegamento, hai condiviso un collegamento. Ultima modifica: 2025-01-22 17:01

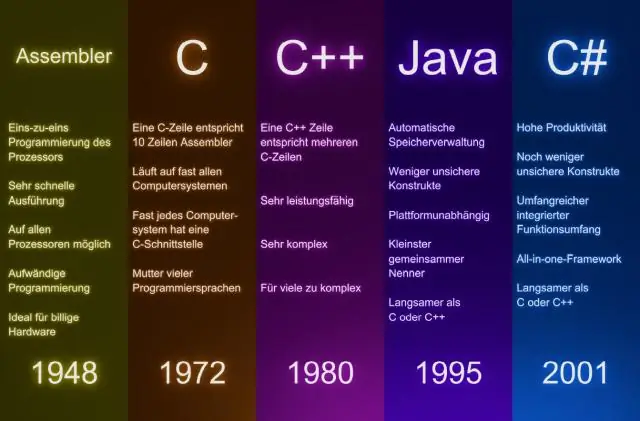

Il set di caratteri per qualsiasi linguaggio informatico può essere definito come, è la materia prima fondamentale di qualsiasi linguaggio e vengono utilizzati per rappresentare le informazioni. Questi caratteri possono essere combinati in formvariables. Il C utilizza costanti, variabili, operatori, parole chiave ed espressioni come elementi costitutivi per formare un programma C di base. Ultima modifica: 2025-01-22 17:01

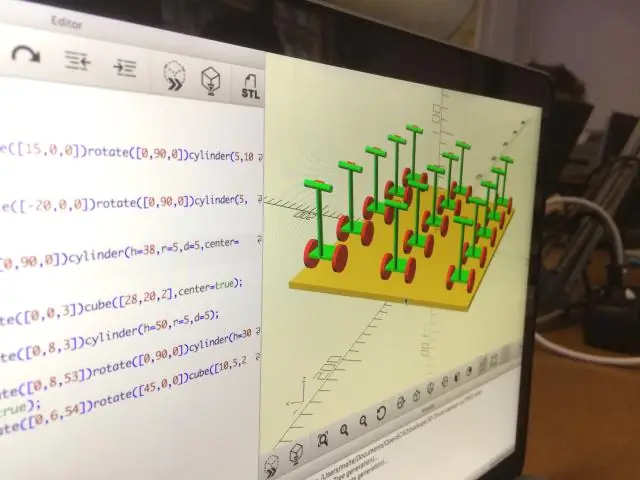

CAD, o progettazione assistita da computer, si riferisce a qualsiasi software utilizzato da architetti, ingegneri o direttori di costruzione per creare disegni di precisione o illustrazioni di nuovi edifici come disegni bidimensionali o modelli tridimensionali. Ultima modifica: 2025-01-22 17:01

I robot potrebbero presto sostituire gli insegnanti. Infatti, non solo potrebbero sostituirli, ma dovrebbero e lo faranno. Gli insegnanti di robot "non si ammalano mai, non dimenticano molto di ciò che viene loro insegnato, operano 24 ore su 24, 7 giorni su 7 e possono fornire da qualsiasi luogo a ovunque ci sia una connessione Internet", afferma Donald Clarke, imprenditore di Edtech. Ultima modifica: 2025-01-22 17:01

Mac OS X Installa XQuartz sul tuo Mac, che è il software server X ufficiale per Mac. Esegui Applicazioni > Utilità > XQuartz.app. Fare clic con il pulsante destro del mouse sull'icona XQuartz nel dock e selezionare Applicazioni > Terminale. In questa finestra xterm, ssh nel sistema Linux di tua scelta usando l'argomento -X (inoltro X11 sicuro). Ultima modifica: 2025-01-22 17:01

Come nell'iPhone 7 e 7 Plus, l'iPhone 8 nasconde la banda dell'antenna in una striscia quasi impercettibile vicino al bordo superiore e dietro il vetro. Ultima modifica: 2025-01-22 17:01