Per ottimizzare le prestazioni, impostare il numero di attività di mappa su un valore inferiore al numero massimo di connessioni supportate dal database. Controllare la quantità di parallelismo che Sqoop utilizzerà per trasferire i dati è il modo principale per controllare il carico sul database. Ultima modifica: 2025-01-22 17:01

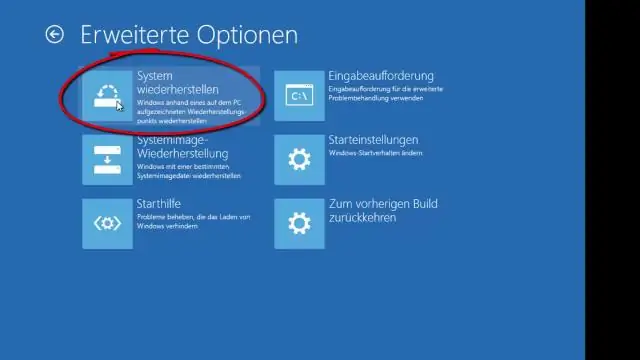

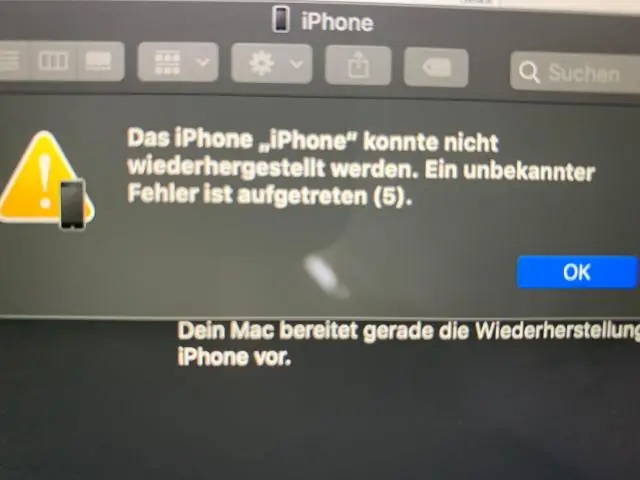

Toshiba Satellite C655-S5132 Ripristino delle impostazioni di fabbrica Spegnere il computer. Identifica il tasto F8 nella parte superiore della tastiera. Accendi il computer e inizia a toccare il tasto F8 circa 1 volta al secondo. Nel menu di riparazione vedrai diverse opzioni per Modalità provvisoria, Modalità provvisoria con rete e Ripara il tuo computer e altre ancora. Ultima modifica: 2025-01-22 17:01

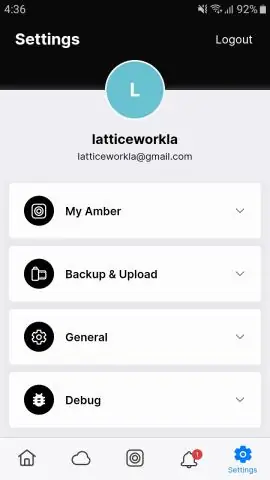

Per abilitare gli avvisi ripetuti sull'app mobile Android: tocca Impostazioni di notifica. Tocca Avvisi ripetuti. Tocca l'interruttore per abilitare la funzione. Tocca Ripeti per impostare il numero di volte in cui la notifica verrà ripetuta dopo che si è verificato l'avviso originale (una, due, tre, cinque o dieci volte). Ultima modifica: 2025-01-22 17:01

Raccolta di un normale registro di Process Monitor Accedere a Windows utilizzando un account con privilegi di amministratore. Scarica Process Monitor da Microsoft TechNet: estrai il contenuto del file ProcessMonitor. Eseguire Procmon.exe. Process Monitor inizierà la registrazione dal momento in cui inizia l'esecuzione. Ultima modifica: 2025-01-22 17:01

La proprietà keyCode restituisce il codice carattere Unicode della chiave che ha attivato l'evento onkeypress o il codice chiave Unicode della chiave che ha attivato l'evento onkeydown o onkeyup. Codici tasti - Un numero che rappresenta un tasto effettivo sulla tastiera. Ultima modifica: 2025-01-22 17:01

Le opzioni del controller di dominio configurabile includono il server DNS, il catalogo globale e il controller di dominio di sola lettura. Microsoft consiglia che tutti i controller di dominio forniscano DNS e servizi di catalogo globale per la disponibilità elevata in ambienti distribuiti, motivo per cui la procedura guidata abilita queste opzioni per impostazione predefinita. Ultima modifica: 2025-01-22 17:01

Modifica delle foto Per modificare le foto in un album, posiziona il cursore sulla foto che desideri modificare e individua la freccia rivolta verso il basso per accedere al menu delle opzioni delle foto. Puoi scegliere di modificare le informazioni sull'immagine (nome e descrizione) o ruotare la foto a sinistra o a destra. Ultima modifica: 2025-01-22 17:01

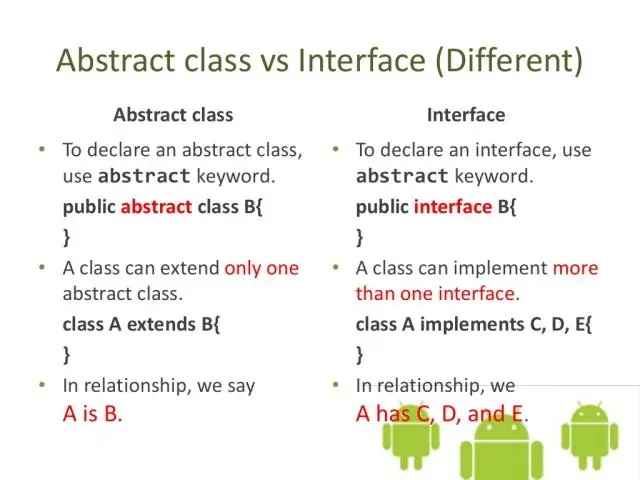

Un'interfaccia è un tipo di riferimento in Java. È simile alla classe. È una raccolta di metodi astratti. Una classe implementa un'interfaccia, ereditando così i metodi astratti dell'interfaccia. Oltre ai metodi astratti, un'interfaccia può contenere anche costanti, metodi predefiniti, metodi statici e tipi nidificati. Ultima modifica: 2025-01-22 17:01

I cookie sono file di testo memorizzati sul computer del cliente e vengono conservati per vari scopi di tracciamento delle informazioni. Java Servlet supporta in modo trasparente i cookie HTTP. Ci sono tre passaggi necessari per identificare gli utenti di ritorno − Lo script del server invia una serie di cookie al browser. Ultima modifica: 2025-06-01 05:06

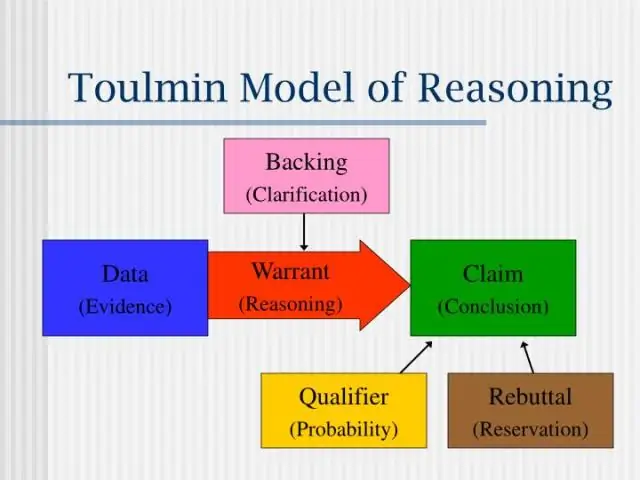

Il Metodo Toulmin è un modo di fare un'analisi molto dettagliata, in cui scomponiamo un argomento nelle sue varie parti e decidiamo con quale efficacia queste parti partecipano all'insieme complessivo. Quando utilizziamo questo metodo, identifichiamo l'affermazione, le ragioni e le prove dell'argomento e valutiamo l'efficacia di ciascuna di esse. Ultima modifica: 2025-01-22 17:01

Autenticazione su MyPrint Printers Aprire il file che si desidera stampare. Vai al menu "File" e seleziona "Stampa". Dal menu a discesa della stampante, seleziona la stampante che desideri utilizzare. Fare clic sul pulsante Stampa. Quando viene visualizzata la finestra di dialogo di autenticazione, inserire le seguenti informazioni: Digitare il nome di accesso della BU nel formato di accesso. Ultima modifica: 2025-01-22 17:01

Le cuffie con cancellazione del rumore, o cuffie con cancellazione del rumore, sono cuffie che riducono i suoni ambientali indesiderati utilizzando il controllo attivo del rumore. La cancellazione del rumore permette di ascoltare i contenuti audio senza alzare eccessivamente il volume. Può anche aiutare un passeggero a dormire in un veicolo rumoroso come un aereo di linea. Ultima modifica: 2025-01-22 17:01

Per ordinare un frame di dati in R, usa la funzione order(). Per impostazione predefinita, l'ordinamento è ASCENDENTE. Anteponi alla variabile di ordinamento un segno meno per indicare l'ordine DIscendente. Ultima modifica: 2025-01-22 17:01

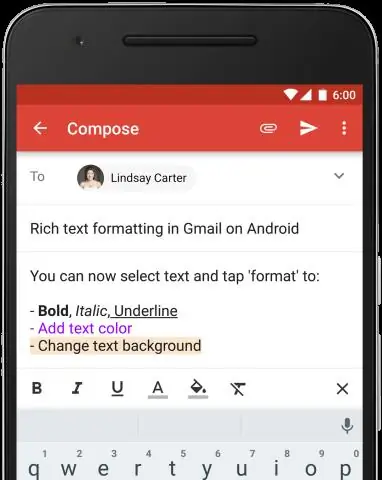

Per passare alla formattazione Rich: fai clic sul pulsante Componi nel menu a sinistra di Gmail. Fare clic sul collegamento Rich formattazione sopra la casella del messaggio di testo. Le icone di formattazione del testo dovrebbero ora essere visualizzate in questo modo:. Ultima modifica: 2025-01-22 17:01

Provisioning dei volumi SSD IOPS (io1) IO1 è supportato da unità a stato solido (SSD) ed è l'opzione di archiviazione EBS con le prestazioni più elevate progettata per database e carichi di lavoro di applicazioni e database critici e intensivi di I/O, nonché carichi di lavoro di database e data warehouse ad alta velocità effettiva , come HBase, Vertica e Cassandra. Ultima modifica: 2025-01-22 17:01

Le 9 fasi di uno studio sull'usabilità Decidi quale parte del tuo prodotto o sito web vuoi testare. Scegli i compiti del tuo studio. Stabilisci uno standard per il successo. Scrivi un piano di studio e un copione. Ruoli di delega. Trova i tuoi partecipanti. Condurre lo studio. Analizza i tuoi dati. Ultima modifica: 2025-01-22 17:01

L'app mobile VPS ti consente di accettare carte di credito quando sei in viaggio, in fiera o vendi al mercato. Tutto ciò di cui hai bisogno è il tuo dispositivo mobile, iPhone, iPodtouch, iPad o telefono Android e puoi elaborare le carte di credito. Ultima modifica: 2025-01-22 17:01

Le fotocellule vengono utilizzate nelle luci notturne automatiche e nei lampioni che si accendono di notte. A volte note come fotoresistenze, le fotocellule sono disponibili da diverse fonti. Sembrano un piccolo disco (da 0,5 a 2 pollici) con due cavi sul retro. Ultima modifica: 2025-01-22 17:01

Per far riscrivere le tue serrature, visita il tuo fabbro locale per farlo fare per te. In alternativa, chiedi al negozio da cui stai acquistando i lucchetti di riscrivere il lucchetto su uno che potresti già possedere. È un processo che dovrebbe richiedere solo pochi minuti. Ultima modifica: 2025-01-22 17:01

Un open mail relay è un server SMTP (Simple Mail Transfer Protocol) configurato in modo tale da consentire a chiunque su Internet di inviare e-mail attraverso di esso, non solo la posta destinata o proveniente da utenti noti. Molti relay sono stati chiusi o inseriti in blacklist da altri server. Ultima modifica: 2025-01-22 17:01

Premi contemporaneamente i pulsanti "Riproduci/Pausa" e "Menu" e tienili premuti finché non appare il logo Apple sul display del tuo iPod. Rilascia i pulsanti "Riproduci/Pausa" e "Menu" quando vedi il logo Apple e tieni premuto immediatamente il tasto " Contemporaneamente i pulsanti Avanti" e "Precedente" fino a quando non viene visualizzata la schermata Modalità disco. Ultima modifica: 2025-01-22 17:01

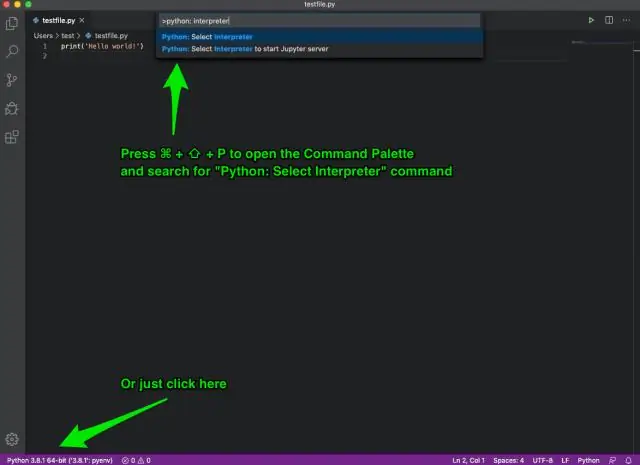

2. Utilizzo dell'interprete Python 2.1. Invocare l'interprete. L'interprete Python è solitamente installato come /usr/local/bin/python3.8 su quelle macchine dove è disponibile; mettendo /usr/local/bin nel percorso di ricerca della propria shell Unix è possibile avviarlo digitando il comando: python3.8. 2.2. L'interprete e il suo ambiente. 2.2. Ultima modifica: 2025-01-22 17:01

Uno degli elementi più importanti della riservatezza è che aiuta a costruire e sviluppare la fiducia. Consente potenzialmente il libero flusso di informazioni tra il cliente e il lavoratore e riconosce che la vita personale di un cliente e tutti i problemi e i problemi che hanno appartengono a loro. Ultima modifica: 2025-01-22 17:01

Come riavviare i servizi FortiGate Accedi a fortiGate utilizzando ssh e l'utente admIn. Esegui il comando per ottenere il massimo delle prestazioni del sistema. Premi ctrl+c per interrompere il comando. Individua httpsd e il suo ID di processo. gli ID di processo sono nella seconda colonna da sinistra. Esegui il comando dIag sys kIll 11 Prova a sfogliare di nuovo la GUI. Ultima modifica: 2025-01-22 17:01

L'iPad Pro non ha bisogno di una tastiera fisica. Ultima modifica: 2025-01-22 17:01

CORS sta per "Cross Origin Resource Sharing". CORS non è specifico di AngularJS. È uno standard implementato da tutti i browser web. Per impostazione predefinita, tutti i browser Web bloccano una richiesta di una risorsa da un'applicazione se effettuata al di fuori del dominio dell'applicazione. Ultima modifica: 2025-01-22 17:01

Da Wikipedia, il bus CAN (Controller Area Network) è uno "standard bus per veicoli progettato per consentire a microcontrollori e dispositivi di comunicare tra loro all'interno di un veicolo senza un computer host". Questi dispositivi possono anche essere indicati come unità di controllo elettronico (ECU). Ultima modifica: 2025-01-22 17:01

In Salesforce Classic, in genere si accede alle funzioni di Chatter dalla barra laterale nella scheda Chatter. In Lightning Experience, accedere a Chatter, ai profili dei colleghi (Persone) e ai gruppi da App Launcher. Puoi anche accedere a questi luoghi da una scheda o dal menu extra, a seconda di cosa viene visualizzato. Ultima modifica: 2025-01-22 17:01

La precisione è il numero di cifre in un numero. La scala è il numero di cifre a destra della virgola decimale in un numero. Ad esempio, il numero 123.45 ha una precisione di 5 e una scala di 2. Ultima modifica: 2025-01-22 17:01

Passaggi per migrare il sistema operativo su SSD M. 2 Avvia EaseUS Todo Backup e fai clic su "Clona sistema". La partizione di sistema corrente (Windows 7) e la partizione di avvio verranno selezionate automaticamente. Scegli l'unità di destinazione: potrebbe essere un disco rigido o un SSD. Fai clic su "Procedi" per avviare la clonazione di Windows 7. Ultima modifica: 2025-01-22 17:01

Sfortunatamente, non c'è modo di ripristinare una batteria al litio. Dovrai trovare le specifiche del tuo laptop per vedere che tipo di batteria hai. Per le batterie agli ioni di litio, non è possibile ripristinare, ma è possibile prolungare la durata di una batteria. Ultima modifica: 2025-01-22 17:01

Lascia una spina o una scheggia di legno nel tuo corpo per alcuni mesi, ed è probabile che si disintegri e stimoli ulteriormente la risposta immunitaria del tuo corpo. E qualsiasi infezione non trattata può diffondersi e causare setticemia o avvelenamento del sangue. Quindi lasciare una scheggia non è senza rischi. Ultima modifica: 2025-01-22 17:01

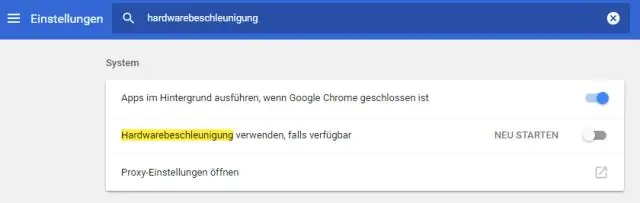

Utilizza questi passaggi per disabilitare l'accelerazione hardware in GoogleChrome: Apri Chrome. Fai clic sul pulsante del menu con i puntini di sospensione orizzontali nell'angolo in alto a destra e fai clic su Impostazioni. Fare clic su Avanzate dal riquadro di sinistra. Fare clic su Sistema. Nella sezione "Sistema", disattiva l'interruttore Usa accelerazione hardware quando disponibile. Ultima modifica: 2025-01-22 17:01

Windows 8.1/10 + 2 monitor extra Fare clic con il pulsante destro del mouse su uno qualsiasi dei desktop. Fare clic su "Impostazioni schermo" Fare clic sul numero dello schermo che si desidera impostare come schermo principale. Scorrere verso il basso. Fare clic sulla casella di controllo "Rendi questo il mio display principale". Ultima modifica: 2025-01-22 17:01

Crea un nuovo flusso di lavoro Scegli l'icona Jira (o) > Progetti. Trova e seleziona il tuo progetto. Dalla barra laterale del tuo progetto, seleziona Impostazioni progetto > Flussi di lavoro. Fare clic su Aggiungi flusso di lavoro e scegliere Aggiungi esistente. Seleziona il tuo nuovo flusso di lavoro e fai clic su Avanti. Scegli i tipi di problema che utilizzeranno questo flusso di lavoro e fai clic su Fine. Ultima modifica: 2025-01-22 17:01

S – Come accennato in precedenza, S sta per Super Smart. È il nome dato ai modelli di punta di Samsung. Il Samsung Galaxy S ha già venduto 10 milioni di unità in tutto il mondo. R – Sta per Royal/Refined. Ultima modifica: 2025-06-01 05:06

Sbarazzati di qualsiasi legname in decomposizione o legna da ardere, che le termiti preferiscono rispetto al legno sano. Luoghi caldi e bui: le termiti preferiscono luoghi umidi e indisturbati come i vespai. Terreno umido: le termiti sono attratte dall'umidità e di solito c'è molta umidità nel terreno su cui sono costruite le fondamenta. Ultima modifica: 2025-01-22 17:01

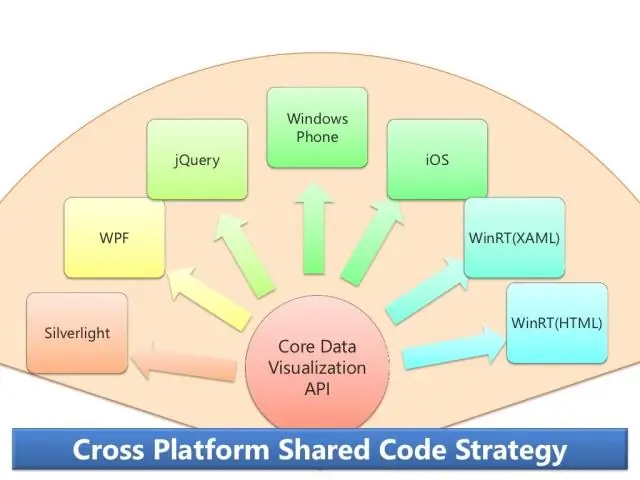

JQuery è una libreria JavaScript. È utile e semplifica la gestione delle funzionalità HTML DOM (Document Object Model), Eventi e Animazione e Ajax. JQuery riduce il codice rispetto a JavaScript. Principalmente utilizziamo JQuery o JavaScript per le attività lato client ed effettuiamo chiamate Ajax a form/mvc Web ASP.NET, servizio Web e WCF. Ultima modifica: 2025-01-22 17:01

Come accedere al tuo account Google con Chrome per iOS Avvia l'app Chrome dalla schermata Home del tuo iPhone o iPad. Tocca l'icona del menu nella barra di navigazione in alto. Scorri verso il basso e tocca Impostazioni. La prima opzione che vedi è Accedi a Chrome. Ultima modifica: 2025-01-22 17:01

La memoria nella JVM è suddivisa in cinque parti diverse e precisamente: Area del metodo: l'area del metodo memorizza il codice della classe: codice delle variabili e dei metodi. Heap: gli oggetti Java vengono creati in quest'area. Stack Java: durante l'esecuzione dei metodi i risultati vengono archiviati nella memoria dello stack. Ultima modifica: 2025-01-22 17:01