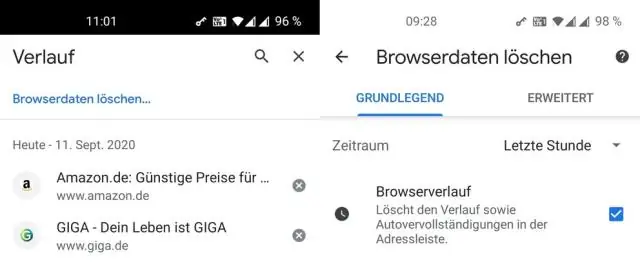

Eliminazione della cronologia del browser di Google Chrome su iPhone 8 e iPhone 10 Apri Google Chrome. Seleziona l'icona a tre punti nell'angolo in alto a destra dello schermo. Tocca Cronologia. Seleziona Cancella dati di navigazione. Scegli il tipo di dati che desideri eliminare, quindi premi Cancella dati al termine. Ultima modifica: 2025-01-22 17:01

Ma la differenza tra loro è in realtà molto semplice: le emoticon sono combinazioni di simboli disponibili sulla tastiera, come lettere e segni di punteggiatura, mentre le emoji sono immagini. Lo spiegheremo più in dettaglio. Ultima modifica: 2025-01-22 17:01

L'iPad Mini (marcato e commercializzato come iPad mini) è una linea di mini tablet computer progettati, sviluppati e commercializzati da Apple Inc. È una sottoserie della linea di tablet iPad, con una dimensione dello schermo ridotta di 7,9 pollici, in contrasto con lo standard 9.7 pollici. Ultima modifica: 2025-01-22 17:01

Elenco dei migliori antivirus per laptop in India Norton Security Standard. Norton è un nome noto nei prodotti per la sicurezza del computer. Bitdefender ANTIVIRUS PLUS 2020. McAfee® Total Protection. AVG Ultimate (dispositivi illimitati | 1 anno) Quick Heal Total Security. Kaspersky Total Security. Avast Premier. Ultima modifica: 2025-01-22 17:01

Il sensore di luce VEX consente al robot di rilevare la luce ambientale in una stanza. A differenza del sensore di tracciamento della linea, il sensore di luce non genera alcuna luce, rileva solo la quantità di luce già presente in un'area. Il sensore di luce è un sensore analogico e restituisce valori nell'intervallo da 0 a 4095. Ultima modifica: 2025-01-22 17:01

Semiotica e semiologia condividono un'etimologia e un significato simili: lo studio dei segni. La semiologia medica comprende lo studio dei sintomi, dei segni somatici e dei segni di laboratorio, la raccolta dell'anamnesi e l'esame obiettivo (nei paesi di lingua inglese è noto come esame diagnostico al letto o diagnosi fisica). Ultima modifica: 2025-01-22 17:01

Apple Watch Un Apple Watch di prima generazione con cinturino sportivo bianco Produttore Quanta Computer Compal Electronics (produttore a contratto) Tipo Smartwatch Data di rilascio Originale: 24 aprile 2015 Serie 1 e Serie 2: 16 settembre 2016 Serie 3: 22 settembre 2017 Serie 4: settembre 21, 2018 Serie 5: 20 settembre 2019. Ultima modifica: 2025-01-22 17:01

Motivi per l'acquisto Avere un orologio al polso di tuo figlio rende meno probabile che il telefono abbinato venga "accidentalmente" dimenticato o (autenticamente) perso, così saprai sempre dove si trova. Meno motivi per tirarlo fuori dalla borsa significano meno opportunità di perderlo. Ultima modifica: 2025-01-22 17:01

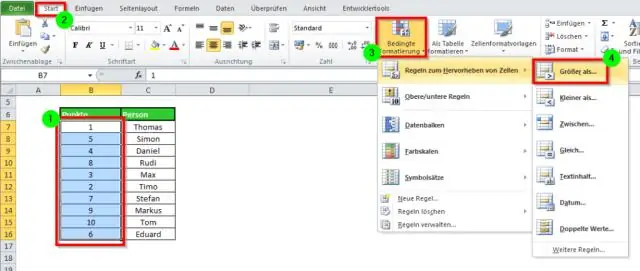

Come tutto il resto in Excel, i titoli sono completamente personalizzabili, incluso dove li posizioni e come sposti i tuoi dati per includerli. Usa un'intestazione. Fare clic sul pulsante "Intestazione e piè di pagina" sul nastro. Fare clic nella casella di testo e digitare il titolo del foglio di calcolo. Usa la riga superiore. Digita il titolo per il foglio di calcolo. Ultima modifica: 2025-01-22 17:01

Enumerable, #each e Enumerator L'enumerazione si riferisce all'attraversamento di oggetti. In Ruby, chiamiamo un oggetto enumerabile quando descrive un insieme di elementi e un metodo per eseguire il ciclo su ciascuno di essi. Quando viene chiamato con un blocco su un array, il metodo #each eseguirà il blocco per ciascuno degli elementi dell'array. Ultima modifica: 2025-01-22 17:01

Criteri Esempi di frasi Abbiamo criteri specifici e alcune limitazioni. Ha soddisfatto tutti i nostri criteri; un impiego stabile, case a prezzi ragionevoli, un college statale e un ospedale regionale. Ma è in virtù di aver combattuto del tutto che supera i criteri del tempo e diventa uno dei grandi capitani della storia. Ultima modifica: 2025-01-22 17:01

In una rete solo 'WPA2', tutti i client devono supportare WPA2(AES) per potersi autenticare. In una rete in modalità mista WPA2/WPA, è possibile connettersi con entrambi i client WPA (TKIP) e WPA2 (AES). Nota che TKIPi non è sicuro come AES, e quindi WPA2/AES dovrebbe essere usato esclusivamente, se possibile. Ultima modifica: 2025-01-22 17:01

Apri iPhoto e fai clic su qualsiasi immagine. Facendo clic sul pulsante "desktop" in basso, questa immagine verrà impostata come sfondo del desktop. Seleziona più immagini usando Maiusc-clic (se sono in fila) o Comando-clic (se sono separate da altre foto) e fai clic sul pulsante del desktop. Ultima modifica: 2025-01-22 17:01

VBA è difficile da imparare? - Quora. Sì e No. VBA è forse uno dei linguaggi più facili tra quelli utili e più comunemente usati. Dovresti idealmente seguire un corso di base in OOP - programmazione orientata agli oggetti prima di imparare qualsiasi linguaggio strutturato / orientato agli oggetti. Ultima modifica: 2025-01-22 17:01

Genere software: framework applicativo. Ultima modifica: 2025-01-22 17:01

T-SQL - Clausola ORDER BY. Annunci. La clausola ORDER BY di MS SQL Server viene utilizzata per ordinare i dati in ordine crescente o decrescente, in base a una o più colonne. Alcune query di ordinamento del database risultano in ordine crescente per impostazione predefinita. Ultima modifica: 2025-01-22 17:01

Giusto, è Godaddy! Un provider di hosting con VPS SSD completo e hosting condiviso. I nameserver di Domaincontrol.com sono i nameserver predefiniti che godaddy fornisce per i domini che hanno ospitato i dns con godaddy. Ultima modifica: 2025-01-22 17:01

La I-94 in direzione est e in direzione ovest vicino all'aeroporto della metropolitana di Detroit avrà una corsia aperta tra la I-275 e la US-24 (Telegraph Road), dalle 20:00. Venerdì fino alle 5 del lunedì. La I-94 in direzione est e in direzione ovest avrà una corsia aperta tra Conner Street e la M-3 (Gratiot Avenue) dalle 5:00 alle 17:00. il sabato. Ultima modifica: 2025-06-01 05:06

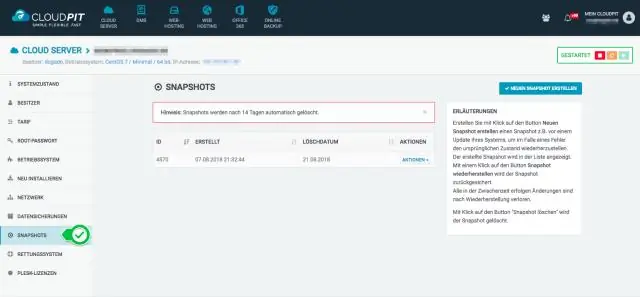

Vai alla pagina Istantanee in Google Cloud Console. Trova il nome dello snapshot che desideri ripristinare. Vai alla pagina delle istanze VM. Fare clic sul nome dell'istanza in cui si desidera ripristinare il disco non di avvio. Nella parte superiore della pagina dei dettagli dell'istanza, fai clic su Modifica. In Dischi aggiuntivi, fai clic su Aggiungi nuovo disco. Ultima modifica: 2025-01-22 17:01

I 10 migliori software SEO SEMrush. Moz Pro. Classifica SE. Conduttore. Serpstat. SpyFu. Ahref. Miglioramento del sito. Ultima modifica: 2025-01-22 17:01

Nella programmazione, le operazioni sincrone bloccano le istruzioni fino al completamento dell'attività, mentre le operazioni asincrone possono essere eseguite senza bloccare altre operazioni. Le operazioni asincrone vengono generalmente completate attivando un evento o chiamando una funzione di callback fornita. Ultima modifica: 2025-01-22 17:01

Chiamate e SMS Unli verso tutte le reti (Smart, TNT, Sun, Globe, TM), 100MB dati, validità 1 giorno. Per registrarsi, comporre *123# > Altre offerte > ALLNET30 > Iscriviti e attendere il messaggio di conferma riuscito. Vedi anche Smart Giga Video Promos. Ultima modifica: 2025-06-01 05:06

Più alto è il numero di giri, più velocemente gira la ventola e, nella maggior parte dei casi, più rumorosa sarà la ventola. Le ventole per case da 120 mm tendono ad essere le dimensioni più popolari delle ventole nei moderni case per PC, ma troverai molte dimensioni come 80 mm, 92 mm, 140 mm, 200 mm e oltre. Ultima modifica: 2025-01-22 17:01

Siblings() è un metodo integrato in jQuery che viene utilizzato per trovare tutti gli elementi fratelli dell'elemento selezionato. I fratelli sono quelli che hanno lo stesso elemento genitore in DOM Tree. Valore di ritorno: restituisce tutti i fratelli dell'elemento selezionato. Ultima modifica: 2025-01-22 17:01

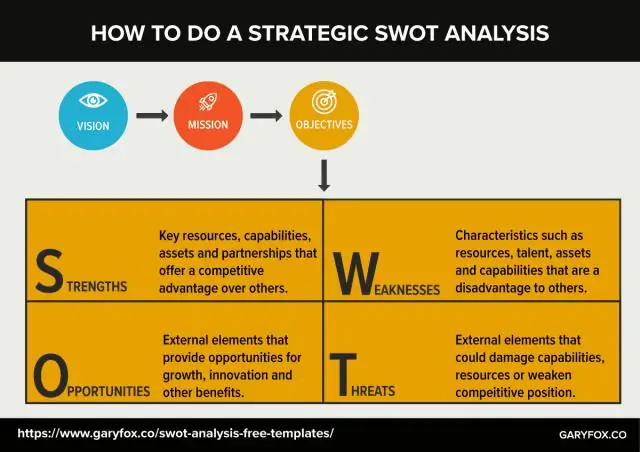

Certified Health Data Analyst (CHDA®) Questa prestigiosa certificazione fornisce ai professionisti le conoscenze per acquisire, gestire, analizzare, interpretare e trasformare i dati in informazioni accurate, coerenti e tempestive, bilanciando la visione strategica del "quadro generale" con dettagli del giorno. Ultima modifica: 2025-01-22 17:01

Definizione di: file di transazione. file di transazione. Una raccolta di record di transazione. I file di dati sulle transazioni vengono utilizzati per aggiornare i file anagrafici, che contengono i dati relativi ai soggetti dell'organizzazione (clienti, dipendenti, fornitori, ecc.). Ultima modifica: 2025-01-22 17:01

Doppio. MIN_VALUE rappresenta il valore 2−1074. Questo è un valore subnormale, ed è il valore complessivo più piccolo possibile che un double può rappresentare. Un valore subnormale ha uno 0 prima del punto binario: 0. Ultima modifica: 2025-01-22 17:01

Bene, l'errore si verifica spesso a causa della data sbagliata sul tuo computer. Poiché il certificato di sicurezza ha una durata valida, la data errata impostata sul computer può essere la causa di questo errore. Potresti ricevere un messaggio per gli errori del certificato di sicurezza mentre navighi in un determinato sito. Ultima modifica: 2025-06-01 05:06

Si usa l'imperativo informale: dare consigli. dare istruzioni. ordinare di fare qualcosa. Ultima modifica: 2025-06-01 05:06

I comandi interni sono comandi già caricati nel sistema. Possono essere eseguiti in qualsiasi momento e sono indipendenti. D'altra parte, i comandi esterni vengono caricati quando l'utente li richiede. I comandi interni non richiedono un processo separato per eseguirli. Ultima modifica: 2025-01-22 17:01

Le sette fasi di un attacco informatico Fase uno - Ricognizione. Prima di lanciare un attacco, gli hacker identificano prima un obiettivo vulnerabile ed esplorano i modi migliori per sfruttarlo. Fase due - Armamento. Fase tre - Consegna. Fase quattro - Sfruttamento. Fase cinque - Installazione. Fase sei: comando e controllo. Fase sette – Azione sull'obiettivo. Ultima modifica: 2025-06-01 05:06

Impostazioni avanzate: ripristina GoogleChrome Quando viene visualizzato il menu a discesa, seleziona Impostazioni. Le impostazioni di Chrome dovrebbero ora essere visualizzate in una nuova scheda o finestra, a seconda della configurazione. Scorri fino alla fine della pagina e premi Avanzate. Ora dovrebbero essere visualizzate le impostazioni avanzate di Chrome. Ultima modifica: 2025-01-22 17:01

Per accedere all'editor di filmati, avvia l'app Google Foto e nell'angolo in alto a destra, tocca il menu a tre punti. Nell'elenco delle opzioni, tocca l'opzione "Filmato" e si aprirà una nuova finestra intitolata "Crea film". Qui è dove puoi selezionare le foto e/o i video che desideri modificare e aggiungerli all'editor di filmati. Ultima modifica: 2025-01-22 17:01

In Esplora il controllo del codice sorgente, seleziona il ramo, la cartella o il file che desideri unire. Fare clic sul menu File, scegliere Controllo del codice sorgente, scegliere Diramazione e unione e quindi fare clic su Unisci. Ultima modifica: 2025-01-22 17:01

Utilizzando il cloud computing, puoi ottenere un costo variabile inferiore a quello che puoi ottenere da solo. Poiché l'utilizzo da parte di centinaia di migliaia di clienti è aggregato nel cloud, fornitori come Amazon Web Services possono ottenere economie di scala più elevate che si traducono in prezzi più bassi a consumo. Ultima modifica: 2025-01-22 17:01

Risposta: Oltre al tipo di costruttore, Oracle fornisce anche metodi di raccolta da utilizzare con VARRAY e tabelle nidificate. I metodi di raccolta non possono essere utilizzati in DML ma solo nelle dichiarazioni procedurali. DELETE rimuove gli elementi specificati da una tabella nidificata o da tutti a. VARRAY. Ultima modifica: 2025-01-22 17:01

Il dialogo di Sophia è generato tramite un decisiontree, ma è integrato con questi output in modo univoco. Secondo The Verge, Hanson esagera spesso e "fuorvia grossolanamente" sulla capacità di coscienza di Sophia, ad esempio concordando con Jimmy Fallon nel 2017 che Sophia era "fondamentalmente viva". Ultima modifica: 2025-01-22 17:01

Un'entità debole è quella che può esistere solo se di proprietà di un'altra. Ad esempio: una STANZA può esistere solo in un EDIFICIO. D'altra parte, un PNEUMATICO potrebbe essere considerato un'entità forte perché può esistere anche senza essere collegato a una CAR. Ultima modifica: 2025-06-01 05:06

4 risposte Utilizzare lo strumento Selezione per selezionare la sezione centrale che si desidera rimuovere. Seleziona > Inversa per selezionare tutto tranne quella sezione centrale. Copia e incolla. Seleziona la metà destra e usa lo strumento Sposta per farlo scorrere in modo che le due metà siano allineate. Nascondi il livello di sfondo/l'immagine originale. Ultima modifica: 2025-01-22 17:01

Apri l'app Dropbox. Tocca la freccia a discesa a destra del file o della cartella che desideri rinominare. Seleziona Rinomina dal menu che si apre nella parte inferiore dello schermo. Ultima modifica: 2025-01-22 17:01