Microsoft Movies & TV ti offre gli ultimi film e programmi TV in HD sul tuo dispositivo Windows 10. Noleggia e acquista nuovi film di successo e classici preferiti o guarda gli episodi TV della scorsa notte. Movies & TV ti offre anche l'HD istantaneo e l'accesso rapido alla tua raccolta di video. Ultima modifica: 2025-01-22 17:01

A partire da febbraio 2016, Microsoft afferma: "[Database Mirroring] verrà rimosso in una versione futura di Microsoft SQL Server. Evitare di utilizzare questa funzionalità in nuovi lavori di sviluppo e pianificare la modifica delle applicazioni che attualmente utilizzano questa funzionalità. Utilizzare invece i gruppi di disponibilità AlwaysOn". Ultima modifica: 2025-01-22 17:01

Parte 2. Come convertire M4P protetto in M4A senza DRM in 3 passaggi Aggiungi brani M4P a TuneFab Apple MusicConverter. Apri TuneFab Apple Music Converter sul tuo PC/Mac. Seleziona M4A come formato di output. Avvia la conversione da M4P a M4A. Ultima modifica: 2025-01-22 17:01

1 Risposta Apri Audacity e importa il tuo file WAV facendo clic sul menu 'File', vai su 'Importa' e seleziona 'Audio.'. Attendi un paio di secondi per il caricamento del file. Esporta il WAV in MP3. Rinomina il tuo file ora, se lo desideri. Inserisci i metadati che desideri aggiungere. Attendi il completamento del processo di esportazione. Ultima modifica: 2025-06-01 05:06

8-bit è uno dei primi dispositivi hardware o software per computer in grado di trasferire otto bit di dati contemporaneamente. I processori dei computer di oggi sono a 64 bit. 2. Quando si fa riferimento a una scheda video o a una scheda grafica, 8 bit si riferisce alla quantità di colori che possono essere visualizzati. Ultima modifica: 2025-01-22 17:01

Eureka è un servizio basato su REST (Representational State Transfer) utilizzato principalmente nel cloud AWS per l'individuazione di servizi ai fini del bilanciamento del carico e del failover dei server di livello intermedio. Il client ha anche un sistema di bilanciamento del carico integrato che esegue il bilanciamento del carico round-robin di base. Ultima modifica: 2025-01-22 17:01

Per avviare Logstash, esegui il file batch con il flag -f e definisci la posizione del file conf. Per interrompere Logstash basta premere CTRL+C per interrompere il processo in esecuzione. Ultima modifica: 2025-01-22 17:01

Un ambiente in Postman è un insieme di coppie chiave-valore. Un ambiente ci aiuta a differenziare le richieste. Quando creiamo un ambiente all'interno di Postman, possiamo modificare il valore delle coppie chiave-valore e le modifiche si riflettono nelle nostre richieste. Un ambiente fornisce solo confini alle variabili. Ultima modifica: 2025-01-22 17:01

L'approccio statistico implica la definizione dei fenomeni in termini di numeri e quindi l'utilizzo dei numeri per implicare o dedurre causa ed effetto. Le statistiche sono uno strumento di ricerca chiave per i ricercatori quantitativi. Ultima modifica: 2025-01-22 17:01

I diagrammi di flusso in generale sono generalmente progettati utilizzando simboli semplici come un rettangolo, un ovale o un cerchio che rappresentano un processo, dati memorizzati o un'entità esterna e le frecce sono generalmente utilizzate per rappresentare il flusso di dati da un passaggio all'altro. Un DFD di solito comprende quattro componenti. Ultima modifica: 2025-01-22 17:01

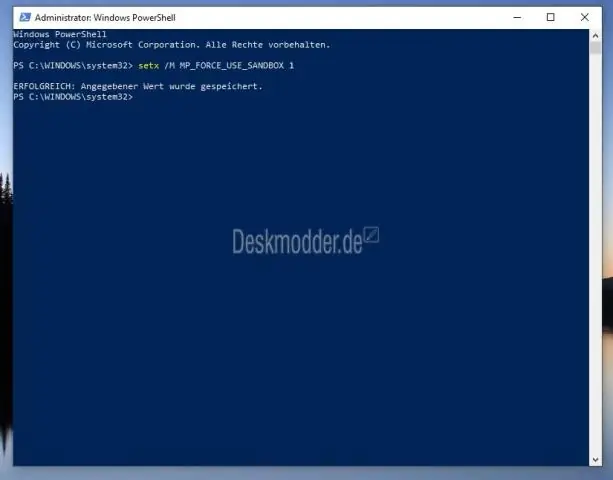

Apri Windows Defender facendo clic sul pulsante Start. Nella casella di ricerca, digita Defender, quindi, nell'elenco dei risultati, fai clic su Windows Defender per accedere all'interfaccia di Windows Defender. Ultima modifica: 2025-01-22 17:01

Se una porta deve attraversare tutti e quattro gli stati, la convergenza impiega 50 secondi: 20 secondi in blocco, 15 secondi in ascolto e 15 secondi in apprendimento. Se una porta non deve passare attraverso lo stato di blocco ma inizia in uno stato di ascolto, la convergenza richiede solo 30 secondi. Ultima modifica: 2025-01-22 17:01

Che cos'è un hackathon? Gli hackathon aziendali sono in genere un evento di 24-72 ore in cui 50-100 partecipanti interni e/o esterni si organizzano in piccoli team per sviluppare e presentare soluzioni a un problema aziendale distinto. Notare un problema aziendale distinto. Un hackathon non è un evento per generare nuovi modelli di business. Ultima modifica: 2025-01-22 17:01

Collega la tua GoPro a una presa di corrente. Premere il pulsante Menu per attivare la schermata di stato. Premi ripetutamente il pulsante Menu per passare a Impostazioni di connessione, quindi premi il pulsante dell'otturatore per selezionarlo. Premi il pulsante Menu per passare a Caricamento manuale, quindi premi il pulsante Otturatore per selezionarlo. Ultima modifica: 2025-01-22 17:01

Importazione rapida di una cartella di lavoro di Excel Nella scheda Dati, fare clic su Importazione rapida. Fare clic su Sfoglia e quindi selezionare la cartella di lavoro che si desidera importare. Se vengono visualizzati la casella Importa in Visio e il programma Excel, fare clic sulla scheda del foglio in cui si trovano i dati, quindi trascinare per selezionare i dati. Effettuare una delle seguenti operazioni:. Ultima modifica: 2025-01-22 17:01

Come pulire il tuo server Rust Come pulire il tuo server Rust. Passaggio 1: accedi al pannello di controllo del gioco. Passaggio 2: visualizza il tuo servizio di gioco. Passaggio 3: arrestare il server RUST. Passaggio 4: aprire il File Manager. Passaggio 5: passare alla seguente cartella: server/streamline/. Per eliminare solo i dati del giocatore, eliminare lo spazio di archiviazione. Ultima modifica: 2025-01-22 17:01

ancora Rispetto a questo, cosa significa a href? rel è l'abbreviazione di relazione. Specifica la relazione tra il tag e href . href sta per riferimento ipertestuale. È l'origine del file utilizzato dal tag. È possibile utilizzare entrambi non solo quando si collega un file css esterno, anche per l'utilizzo di tag, per un normale collegamento ipertestuale.. Ultima modifica: 2025-01-22 17:01

Ricaricare il file di configurazione modifica Il file --config. ricaricare. l'opzione automatica non è disponibile quando si specifica il flag -e per passare le impostazioni di configurazione dalla riga di comando. Per impostazione predefinita, Logstash verifica le modifiche alla configurazione ogni 3 secondi. Ultima modifica: 2025-01-22 17:01

In MySQL, un ENUM è un oggetto stringa il cui valore è scelto da un elenco di valori consentiti definiti al momento della creazione della colonna. Il tipo di dati ENUM offre i seguenti vantaggi: Archiviazione dati compatta. MySQL ENUM utilizza indici numerici (1, 2, 3, …) per rappresentare i valori di stringa. Ultima modifica: 2025-01-22 17:01

Git ti obbliga a salvare o nascondere eventuali modifiche nella directory di lavoro che andranno perse durante il checkout. Puoi pensare a git revert come uno strumento per annullare le modifiche salvate, mentre git reset HEAD è per annullare le modifiche non salvate. Ultima modifica: 2025-06-01 05:06

Token CSRF non valido o mancante Apri le impostazioni di Chrome. Scorri fino in fondo e fai clic su Avanzate. Nella sezione Privacy e sicurezza, fare clic su Impostazioni contenuti. Fare clic su Cookie. Accanto a Consenti, fai clic su Aggiungi. In Tutti i cookie e i dati dei siti, cerca todoist ed elimina tutte le voci relative a Todoist. Ultima modifica: 2025-01-22 17:01

Come modificare il codice sulla serratura della porta cifrata Simplex Disinnestare la funzione di passaggio della serratura. Inserire la chiave di controllo nell'assieme della spina di cambio combinazione. Ruotare la chiave in senso antiorario per svitare il cilindro. Rimuovere la spina del cambio combinazione. Ruotare la manopola, all'esterno, in senso orario. Rilasciare la manopola, ma assicurarsi che il fermo non si ritragga. Ultima modifica: 2025-01-22 17:01

Bill era per lo più senza scopo durante gli anni del college. E quando le nuove tecnologie furono lanciate sul mercato nel 1975, decise di abbandonare e seguire il suo sogno di avviare un'impresa con il suo compagno di liceo Paul Allen, e quell'impresa era Microsoft. Ultima modifica: 2025-01-22 17:01

Dato un cifrario a blocchi sicuro, CBC-MAC è sicuro per i messaggi di lunghezza fissa. Tuttavia, di per sé, non è sicuro per i messaggi di lunghezza variabile. Ultima modifica: 2025-01-22 17:01

Fare clic sul pulsante "Proprietà" nella finestra delle attività. Fare clic sulla scheda "Avanzate". Scegli un'opzione in ridimensionamento. Se vuoi ingrandire l'intero documento il più possibile pur consentendo a tutto di adattarsi alla pagina, scegli l'opzione "Adatta alla dimensione della carta". Ultima modifica: 2025-01-22 17:01

Se spedisci molti pacchi e buste, hai bisogno della consegna in 2-3 giorni e desideri il ritiro gratuito a casa tua, dovresti considerare di utilizzare la posta prioritaria del servizio postale degli Stati Uniti®. Il servizio postale degli Stati Uniti (USPS®) offre 3 categorie di servizi per la posta prioritaria: basata sulla zona, tariffa forfettaria™ e tariffa regionale™. Ultima modifica: 2025-01-22 17:01

Fast Boot, invece di UEFI Secure Boot. Potrebbero esserci alcune situazioni in cui Secure Boot non è utile e Fast Boot è un'alternativa, che è veloce ma NON SICURA. Ultima modifica: 2025-01-22 17:01

Distribuzione nel cloud. L'implementazione del cloud si riferisce all'abilitazione di soluzioni SaaS (software as a service), PaaS (platform as a service) o IaaS (infrastructure as a service) a cui è possibile accedere on demand da utenti finali o consumatori. Ultima modifica: 2025-01-22 17:01

Sì, puoi usarlo per incollare la formattazione più volte. Prima di tutto, seleziona l'intervallo da cui desideri copiare la formattazione. Dopodiché vai su Scheda Home → Appunti → Copia formato. Ora, fai doppio clic sul pulsante Format Painter. Da qui, puoi incollare la formattazione più volte. Ultima modifica: 2025-01-22 17:01

Atena e Poseidone si contendevano il controllo di Atene e del territorio circostante, l'Attica. La gara si è svolta sull'Acropoli. Poseidone colpì la roccia con il suo tridente e produsse una sorgente di sale o un cavallo. Atena fece spuntare un ulivo dalla terra con il tocco della sua lancia e fu proclamata vincitrice. Ultima modifica: 2025-01-22 17:01

Processo per installare Windows 10 in VMware Workstation Pro12. x come sistema operativo guest: fare clic su Crea una nuova macchina virtuale. Selezionare Tipico > Fare clic su Avanti. Selezionare una fonte per l'installazione del sistema operativo guest. Fare clic su Avanti. Inserisci il codice seriale ottenuto da Microsoft per Windows 10. Ultima modifica: 2025-01-22 17:01

Un modo semplice per scoprire se è possibile ottenere la banda larga in fibra ottica nel luogo in cui vivi è utilizzare il nostro strumento di verifica della banda larga in fibra. Tutto ciò che devi inserire è il tuo codice postale e ti diremo se puoi ottenere la fibra nella tua zona. Ultima modifica: 2025-01-22 17:01

Strumenti DevOps indispensabili Nagios (& Icinga) Il monitoraggio dell'infrastruttura è un campo che ha così tante soluzioni… da Zabbix a Nagios a dozzine di altri strumenti open source. Monit. ELK – Elasticsearch, Logstash, Kibana – via Logz.io. Consul.io. Jenkins. Dock. Ansible. Raccolto/Raccolto. Ultima modifica: 2025-06-01 05:06

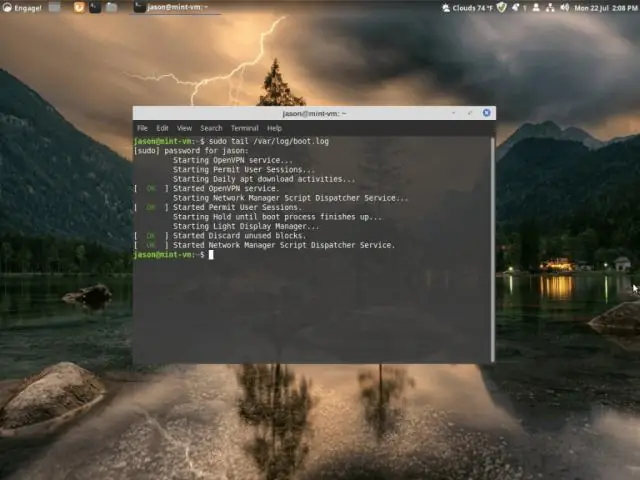

Head -15 /etc/passwd Per guardare le ultime righe di un file, usa il comando tail. tail funziona allo stesso modo di head: digita tail e il nome del file per vedere le ultime 10 righe di quel file, oppure digita tail -number nomefile per vedere le ultime righe di numeri del file. Prova a usare tail per guardare le ultime cinque righe del tuo. Ultima modifica: 2025-01-22 17:01

Quel che è peggio, alcune telecamere WiFi mancano di funzioni di sicurezza elementari. Non supportano la crittografia SSL/TLS, il che rende i filmati di videosorveglianza delle telecamere IP vulnerabili agli hacker. E la mancanza di consapevolezza da parte degli utenti della sicurezza tra le telecamere e il router porta anche a problemi di hacking della camma WiFi. Ultima modifica: 2025-01-22 17:01

Scarica il file del pacchetto, aprilo e segui le istruzioni per installare gli strumenti Go. Il pacchetto installa la distribuzione Go in /usr/local/go. Il pacchetto dovrebbe mettere la directory /usr/local/go/bin nella variabile d'ambiente PATH. Potrebbe essere necessario riavviare qualsiasi sessione di Terminale aperta affinché la modifica abbia effetto. Ultima modifica: 2025-01-22 17:01

ON UPDATE CASCADE significa che se la chiave primaria padre viene modificata, anche il valore figlio cambierà per riflettere ciò. ON UPDATE CASCADE ON DELETE CASCADE significa che se si AGGIORNA O ELIMINA il genitore, la modifica è a cascata al figlio. Ultima modifica: 2025-01-22 17:01

Diamo un'occhiata ad alcune delle migliori tecniche SEO che possono aiutarti a migliorare le tue classifiche di ricerca nel 2019: Scrivi post di blog lunghi. Usa la tecnica del copywriting di Bucket Brigade. Continua ad aggiornare i vecchi contenuti. Ottieni backlink di qualità. Ricerca bene le tue parole chiave. Scrivi contenuti adatti al cervello di Rank. Ultima modifica: 2025-01-22 17:01

Una passphrase è una parola o una frase che protegge i file della chiave privata. Impedisce agli utenti non autorizzati di crittografarli. La prima volta che ti viene chiesta una passphrase PEM, dovresti inserire la vecchia passphrase. Dopodiché, ti verrà chiesto di nuovo di inserire una passphrase, questa volta usa la nuova passphrase. Ultima modifica: 2025-01-22 17:01

Tipi di modalità quorum Modalità quorum Descrizione Maggioranza dei nodi • Solo i nodi nel cluster hanno un voto • Il quorum viene mantenuto quando più della metà dei nodi sono in linea Maggioranza dei nodi e dei dischi • I nodi nel cluster e un disco di controllo hanno un voto • Il quorum è mantenuto quando più della metà dei voti è online. Ultima modifica: 2025-01-22 17:01