Il keystore è memorizzato nel file cacerts o jssecacerts. Per modificare la password che protegge l'elenco dei certificati attendibili del server amministrativo: Aprire un prompt dei comandi. Immettere il seguente comando: Quando viene richiesto di immettere la password dell'archivio chiavi, digitare la password corrente, che per impostazione predefinita è changeit e premere Invio. Ultima modifica: 2025-01-22 17:01

I server memcached consentono alle applicazioni che devono accedere a molti dati da un database esterno di memorizzare nella cache alcuni dati in memoria, a cui è possibile accedere molto più rapidamente dall'applicazione rispetto al dover viaggiare nel database per recuperare qualcosa di importante. Ultima modifica: 2025-01-22 17:01

Trova il tweet e fai clic sulla carota capovolta (^) per le opzioni del menu. Fai clic su "Copia collegamento aTweet". Nota che questo link ti porterà a una pagina dedicata al tuo specifico retweet, e non al tweet originale che stai ripubblicando. Ultima modifica: 2025-01-22 17:01

7 problemi principali che un audit di sicurezza fisica può scoprire Uno dei modi migliori per scoprire se la tua struttura è a rischio è eseguire un controllo di sicurezza fisica. Gli audit di sicurezza consistono in ispezioni visive che determinano quanto bene (o meno) le attuali misure di sicurezza stiano funzionando. Ultima modifica: 2025-01-22 17:01

Il mascheramento dell'immagine è un processo di software di grafica come Photoshop per nascondere alcune parti di un'immagine e rivelarne alcune. È un processo non distruttivo di modifica delle immagini. La maggior parte delle volte, ti consente di regolare e modificare la maschera in un secondo momento, se necessario. Ultima modifica: 2025-01-22 17:01

Per i leader che passano alla gestione Six Sigma, lo sviluppo e l'affinamento di queste caratteristiche potrebbe aiutare a sfruttare il vantaggio competitivo. Visione dell'Aquila. Ascolto attivo. Impegno nella crescita continua. Responsabilità. Capire le dinamiche di squadra. Capacità di risoluzione dei problemi analitici. Pazienza. Ultima modifica: 2025-01-22 17:01

VIDEO Inoltre, la domanda è: puoi usare uno spazza-erba durante la falciatura? L'unico modo potresti usare esso durante la falciatura è se tu avere un piatto di scarico posteriore. Esso volere raccogliere le foglie molto bene. Puoi regolare l'altezza del spazzatrice per spazzare vicino allo sporco o più in alto a tua scelta.. Ultima modifica: 2025-01-22 17:01

CONNESSIONE AUTOMATICA DEGLI AURICOLARI Tieni premuti per più di 3 secondi su entrambi i pulsanti. Le luci bianche lampeggeranno per indicare che gli auricolari si stanno accoppiando automaticamente tra loro. CONNESSIONE A BLUETOOTH Una volta accoppiati gli auricolari, l'auricolare destro lampeggerà in blu e bianco indicando che gli auricolari sono pronti per l'accoppiamento al dispositivo Bluetooth. Ultima modifica: 2025-01-22 17:01

Nella tecnologia dell'informazione, un backup o backup dei dati è una copia dei dati del computer presa e archiviata altrove in modo che possa essere utilizzata per ripristinare l'originale dopo un evento di perdita di dati. Esistono diversi tipi di dispositivi di archiviazione dati utilizzati per copiare i backup dei dati già presenti nell'archiviazione secondaria su file di archivio. Ultima modifica: 2025-01-22 17:01

Fare clic su "Programmi", quindi su "Programmi predefiniti" per aprire la finestra Programmi predefiniti. Fare clic su "Imposta i programmi predefiniti". Fare clic su "Microsoft Office 2007" nella barra laterale della finestra e fare clic su "OK" per ripristinare Office 2007 come programma predefinito per tutti i file applicabili. Ultima modifica: 2025-01-22 17:01

Il problema di Yahoo che non riceve le e-mail potrebbe essere dovuto a una connessione Internet scadente o assente. Verifica che il dispositivo sia connesso a Internet e prova ad aggiornare il browser all'ultima versione. Quindi, tocca l'opzione "forza interruzione" e riavvia il browser. Ultima modifica: 2025-01-22 17:01

Il livello dell'applicazione è il livello più alto della gerarchia del protocollo. È il livello in cui viene avviata la comunicazione effettiva. Utilizza i servizi del livello di trasporto, del livello di rete, del livello di collegamento dati e del livello fisico per trasferire i dati a un host remoto. Ultima modifica: 2025-01-22 17:01

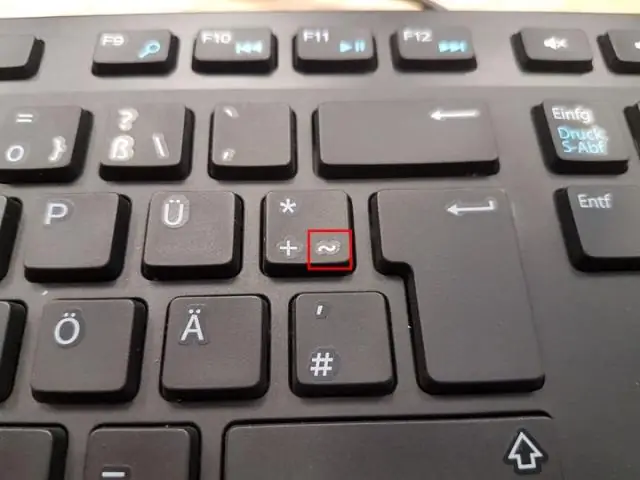

Elenco dei codici Alt per spagnolo / castigliano / español / castellano. Vocali maiuscole accentate Alt Codice Simbolo Descrizione Alt 0225 á a con accento Alt 0233 é e con accento Alt 0237 í i con accento. Ultima modifica: 2025-01-22 17:01

Xactimate è una soluzione di stima dei sinistri residenziali progettata per i periti assicurativi che può essere utilizzata su più piattaforme. Xactimate consente agli utenti di ricevere e inviare incarichi per stime e valutazioni a periti, appaltatori e personale. Ultima modifica: 2025-01-22 17:01

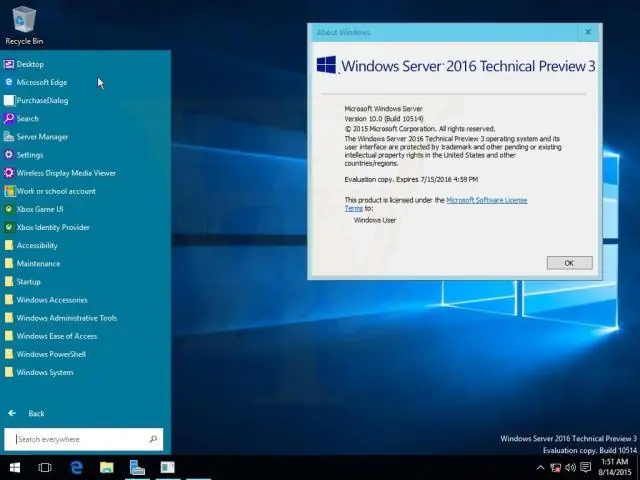

Windows Server 2016 R2. SWindows Server 2016 R2 è la versione successiva a Windows Server 2016. È stato rilasciato il 18 marzo 2017. È basato su Windows 10 Creators Update (versione 1703). Ultima modifica: 2025-01-22 17:01

Poiché un po' di spazio è riservato dal sistema, è possibile che sia possibile memorizzare circa 2000 MB di memoria su una scheda SD da 2 GB. Se ogni immagine ha una dimensione di 1 MB, è possibile memorizzare fino a 2000 immagini su una scheda SD da 2 GB. Ultima modifica: 2025-01-22 17:01

Tutti i PC hanno un circuito elettronico chiamato "orologio in tempo reale" che tiene traccia della data e dell'ora. Il circuito è alimentato da una batteria, quindi quando si spegne il computer l'orologio continua a mantenere l'ora esatta. Il sistema operativo Windows legge i dati dell'orologio ogni volta che è necessaria la data o l'ora correnti. Ultima modifica: 2025-01-22 17:01

Un file con il. L'estensione del file ODT è un file documento di testo OpenDocument. Questi file sono spesso creati dal programma di elaborazione testi gratuito OpenOffice Writer. I file ODT sono simili al popolare formato di file DOCX utilizzato con Microsoft Word. Ultima modifica: 2025-01-22 17:01

Come visualizzare le intestazioni HTTP in Google Chrome? In Chrome, visita un URL, fai clic con il pulsante destro del mouse, seleziona Ispeziona per aprire gli strumenti per sviluppatori. Seleziona la scheda Rete. Ricarica la pagina, seleziona qualsiasi richiesta HTTP nel pannello di sinistra e le intestazioni HTTP verranno visualizzate nel pannello di destra. Ultima modifica: 2025-01-22 17:01

Applicare una malta levigata su piccole sezioni alla volta fino a coprire l'intera area. Imballare accuratamente la malta in tutti gli spazi vuoti. Tirare il galleggiante di gomma sulla parte superiore del sasso per rimuovere la maggior parte della malta. Spongeoff stucco, esponendo il ciottolo, fino a raggiungere l'aspetto desiderato. Ultima modifica: 2025-01-22 17:01

CSC è la forma abbreviata di "Personalizzazione del software di consumo" o "Codice specifico del paese". CSC è un componente essenziale dei binari del firmware Samsung e contiene impostazioni personalizzate, configurazioni di sistema, localizzazioni e elementi geo-specifici come la lingua del sistema, le impostazioni APN e il marchio del gestore. Ultima modifica: 2025-01-22 17:01

Python è un linguaggio di programmazione dinamico di alto livello, interpretato e di uso generale che si concentra sulla leggibilità del codice. La sintassi in Python aiuta i programmatori a eseguire la codifica in meno passaggi rispetto a Java o C++. Python è ampiamente utilizzato nelle organizzazioni più grandi a causa dei suoi molteplici paradigmi di programmazione. Ultima modifica: 2025-01-22 17:01

Per iniziare: vai al sito Coinbase. È anche possibile ottenere $ 10 di Bitcoin gratuito utilizzando un coupon come questo. Coinbase. Fai clic sulla scheda "Prodotti" nella parte superiore della pagina, quindi su "Guadagna". Questo ti porterà alla pagina di apprendimento di CoinbaseEarn. Inizia a guadagnare. Sfoglia i corsi disponibili e inizia ad apprendere. Ultima modifica: 2025-01-22 17:01

Le migliori telecamere di backup per camper Furrion 729125 Vision S Sistema di osservazione del veicolo da 4,3 pollici. DohonesBest Fotocamera di backup digitale wireless per camper. Sicurezza vista posteriore RVS-770613 Sistema di telecamere di retromarcia per camper. Telecamera di backup wireless LeeKooLuu e kit monitor da 7 pollici. Sistema di osservazione wireless Furrion FOS48TA-BL. Fotocamera digitale wireless 4Ucam. Ultima modifica: 2025-01-22 17:01

Xgboost è l'abbreviazione di pacchetto eXtreme Gradient Boosting. Lo scopo di questa vignetta è mostrarti come usare Xgboost per costruire un modello e fare previsioni. È un'implementazione efficiente e scalabile del framework di potenziamento del gradiente di @friedman2000additive e @friedman2001greedy. Ultima modifica: 2025-01-22 17:01

Una trasmissione M-ary è un tipo di modulazione digitale in cui invece di trasmettere un bit alla volta, vengono trasmessi due o più bit contemporaneamente. Questo tipo di trasmissione si traduce in una larghezza di banda del canale ridotta. Questo processo è noto come modulazione in quadratura. Ultima modifica: 2025-01-22 17:01

Notepad ++: come utilizzare "Modalità colonna" Tenere premuti i tasti "Maiusc" e "Alt" sulla tastiera. Continua a tenere premuto "Shift" e "Alt" mentre usi i tasti freccia "Giù" e "Destra" sulla tastiera per selezionare il testo come desiderato. Ultima modifica: 2025-01-22 17:01

Mostra in IMAP si riferisce a quelle cartelle che verranno sincronizzate se utilizzi un client di posta elettronica, come Outlook o Thunderbird, tramite una connessione IMAP. Se non utilizzi un client su una connessione IMAP, non devi preoccuparti di tali impostazioni. Ultima modifica: 2025-01-22 17:01

Passi: come connettersi a un dispositivo airMAX Impostare il computer su 192.168.1.1 Collegare la radio airMAX alla porta etichettata PoE sull'iniettore di alimentazione. Collega la porta Ethernet del tuo computer alla porta LAN dello stesso iniettore di alimentazione. Una volta connesso, avvia il tuo browser web e inserisci 192.168. Ultima modifica: 2025-01-22 17:01

Test Data Management (TDM) è l'amministrazione dei dati necessari per soddisfare le esigenze dei processi di test automatizzati. TDM dovrebbe anche garantire la qualità dei dati, nonché la loro disponibilità al momento giusto. Ultima modifica: 2025-01-22 17:01

Fare clic con il pulsante destro del mouse su qualsiasi cartella che si desidera ripristinare e selezionare Ripristina. La cartella verrà nuovamente visualizzata in Picasa. Puoi anche fare clic con il pulsante destro del mouse e ripristinare su qualsiasi foto che desideri ripristinare. Puoi visualizzare le foto come miniature per selezionare quali ripristinare. Ultima modifica: 2025-01-22 17:01

Basta toccare due volte il tasto Tab (Tab Tab). Ti verrà chiesto se vuoi vedere tutti i comandi possibili. Tocca y e ti verrà presentato un elenco. Puoi fare la stessa cosa per i singoli comandi per vedere tutte le opzioni per quel comando specifico. Ultima modifica: 2025-01-22 17:01

Premi Ctrl+Alt+Canc per aprire il Task Manager di Windows. Se il Task Manager può essere aperto, evidenziare il programma che non risponde e scegliere Termina operazione, che dovrebbe sbloccare il computer. Potrebbero essere necessari dai dieci ai venti secondi prima che il programma che non risponde venga terminato dopo aver scelto EndTask. Ultima modifica: 2025-01-22 17:01

Versioni dello schema di AD Versione di AD objectVersion Windows Server 2008 R2 47 Windows Server 2012 56 Windows Server 2012 R2 69 Windows Server 2016 87. Ultima modifica: 2025-01-22 17:01

Quali sono le due principali differenze tra un modem e una NIC Ethernet? Un modem utilizza dati binari e li converte in onde analogiche e viceversa; Le NIC Ethernet convertono i dati digitali in segnali digitali. Ultima modifica: 2025-01-22 17:01

Giava. utile. HashMap. get() Descrizione del metodo. Il metodo get(Chiave oggetto) viene utilizzato per restituire il valore a cui è mappata la chiave specificata o null se questa mappa non contiene alcuna mappatura per la chiave. Dichiarazione. Di seguito è riportata la dichiarazione per java. Parametri. Valore di ritorno. Eccezione. Esempio. Ultima modifica: 2025-01-22 17:01

Passaggio 1: il tappo di sughero. Prendi un tappo di sughero e infilalo nell'apertura della bottiglia di soda per assicurarti che si adatti perfettamente. Passaggio 2: forare il sughero. Perforare fino in fondo il centro del sughero. Passaggio 3: le pinne. Passaggio 4: alette del nastro. Passaggio 5: il cono. Passaggio 6: portalo fuori. Passaggio 7: riempire con acqua. Passaggio 8: pompaggio. Ultima modifica: 2025-01-22 17:01

La proprietà CSS Column-span consente a un elemento di estendersi su tutte le colonne quando il suo valore è impostato su all. Ultima modifica: 2025-01-22 17:01

Windows 7 Per aprire Tastiera su schermo, fare clic sul pulsante Start, scegliere Tutti i programmi, Accessori, Accesso facilitato e infine Tastiera su schermo. Fare clic su Opzioni e quindi, in Per utilizzare la tastiera su schermo, selezionare la modalità desiderata:. Ultima modifica: 2025-01-22 17:01

Il termine errore di attribuzione fondamentale è stato creato nel 1977 dallo psicologo sociale Lee Ross. Tuttavia, la ricerca sull'errore di attribuzione fondamentale risale agli anni '50, quando gli psicologi sociali Fritz Heider e Gustav Ichheiser iniziarono a indagare sulla comprensione delle cause del comportamento umano da parte dei percettori laici. Ultima modifica: 2025-01-22 17:01