In SAP S/4 HANA Enterprise Management, puoi creare un elenco di semplificazione per una migliore gestione e stima. Un elenco di semplificazione contiene un elenco di elementi di semplificazione, che illustra l'impatto aziendale e tecnico. Ultima modifica: 2025-06-01 05:06

Una batteria non ricaricabile, o cella primaria, si surriscalda se inserita in un caricabatterie. Anche una normale batteria ricaricabile aumenterà leggermente di temperatura una volta caricata, così come il meccanismo di ricarica. Quando la batteria non ricaricabile si surriscalda, le guarnizioni si rompono, causando perdite o esplosioni della batteria. Ultima modifica: 2025-01-22 17:01

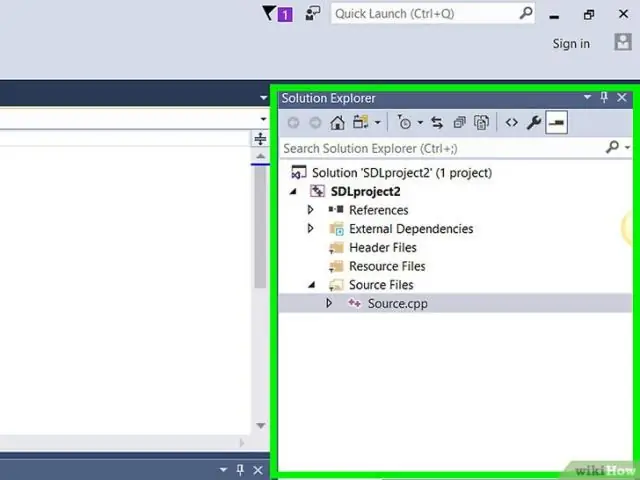

È possibile importare uno snippet nell'installazione di Visual Studio utilizzando Gestione frammenti di codice. Aprilo scegliendo Strumenti > Gestore frammenti di codice. Fare clic sul pulsante Importa. Vai alla posizione in cui hai salvato lo snippet di codice nella procedura precedente, selezionalo e fai clic su Apri. Ultima modifica: 2025-01-22 17:01

Homogene Gemische besitzen in allen Teilen gleiche Zusammensetzung und gleiche physikalische und chemische Eigenschaften. Bei heterogenen Gemischen können einzelne Bestandteile in verschiedenen Aggregatzuständen vorliegen und/oder aus unterschiedlichen Substanzen bestehen. Ultima modifica: 2025-01-22 17:01

La SEO on-page (nota anche come SEO on-site) si riferisce alla pratica di ottimizzare le pagine web per migliorare il posizionamento nei motori di ricerca di un sito web e guadagnare traffico organico. Oltre a pubblicare contenuti pertinenti e di alta qualità, la SEO on-page include l'ottimizzazione di titoli, tag HTML (titolo, meta e intestazione) e immagini. Ultima modifica: 2025-01-22 17:01

Tramite Laravel Installer Innanzitutto, scarica il programma di installazione di Laravel utilizzando Composer. Assicurati di posizionare il ~/. compositore/vendor/bin nella directory PATH (o C:\%HOMEPATH%AppDataRoamingComposervendor se si lavora con Windows) in modo che l'eseguibile laravel venga trovato quando si esegue il comando laravel nel terminale. Ultima modifica: 2025-01-22 17:01

La modalità di trasferimento asincrono (ATM) è una tecnica di commutazione utilizzata dalle reti di telecomunicazione che utilizza un multiplexing a divisione di tempo sincrono per codificare i dati in celle piccole e di dimensioni fisse. Questo è diverso da Ethernet o Internet, che utilizzano pacchetti di dimensioni variabili per dati o frame. Ultima modifica: 2025-01-22 17:01

Visitatore in Giava. Visitor è un modello di progettazione comportamentale che consente di aggiungere nuovi comportamenti alla gerarchia di classi esistente senza alterare alcun codice esistente. Leggi perché i visitatori non possono essere semplicemente sostituiti con l'overload del metodo nel nostro articolo Visitor and Double Dispatch. Ultima modifica: 2025-01-22 17:01

I computer portatili sono spesso più efficienti dal punto di vista energetico rispetto ai desktop per un semplice motivo: possono funzionare a lungo senza l'alimentazione della batteria. I laptop utilizzano in media da 20 a 50 watt di elettricità. Questa quantità può essere ridotta mettendo i laptop in modalità di risparmio energetico, dove l'energia viene utilizzata in modo più efficiente. Ultima modifica: 2025-01-22 17:01

Si prevede che il mercato globale dell'internet delle cose (IoT) crescerà fino a raggiungere i 212 miliardi di dollari USA entro la fine del 2019. La tecnologia ha raggiunto per la prima volta i 100 miliardi di dollari di entrate di mercato nel 2017 e le previsioni suggeriscono che questa cifra crescerà fino a circa 1,6 trilioni entro il 2025. Ultima modifica: 2025-01-22 17:01

Un incidente di sicurezza è un evento che può indicare che i sistemi oi dati di un'organizzazione sono stati compromessi o che le misure messe in atto per proteggerli hanno fallito. In IT, un evento è tutto ciò che ha un significato per l'hardware o il software del sistema e un incidente è un evento che interrompe le normali operazioni. Ultima modifica: 2025-01-22 17:01

L'aceto è il materiale meraviglioso per la tua casa. Non solo puoi usarlo per pulire tutto, dal bancone della cucina alla doccia, ma puoi anche usarlo per uccidere le termiti. Mettilo in un flacone spray e spruzza la miscela intorno all'area in cui sospetti le termiti. La sostanza acida ucciderà le termiti al contatto. Ultima modifica: 2025-01-22 17:01

Il sovraccarico dei metodi è una funzionalità che consente a una classe di avere più di un metodo con lo stesso nome, se i loro elenchi di argomenti sono diversi. È simile all'overload del costruttore in Java, che consente a una classe di avere più di un costruttore con elenchi di argomenti diversi. Ultima modifica: 2025-01-22 17:01

Redis Pub/Sub implementa il sistema di messaggistica in cui i mittenti (nella terminologia redis chiamati editori) inviano i messaggi mentre i destinatari (abbonati) li ricevono. Il collegamento attraverso il quale vengono trasferiti i messaggi è chiamato canale. In Redis, un cliente può iscriversi a un numero qualsiasi di canali. Ultima modifica: 2025-01-22 17:01

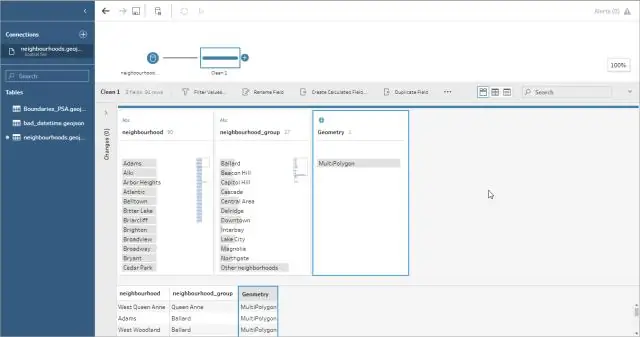

I connettori nativi semplificano il collegamento di Tableau a Hadoop, senza la necessità di una configurazione speciale: Hadoop è solo un'altra fonte di dati per Tableau. Porta i dati in un motore analitico in memoria veloce per query rapide o usa una connessione live al tuo database ad alte prestazioni. Ultima modifica: 2025-01-22 17:01

I test non funzionali riguardano il controllo degli aspetti non funzionali dei sistemi come prestazioni, affidabilità, scalabilità, usabilità, ecc. Il test di accessibilità riguarda la valutazione di quanto sia accessibile/utilizzabile un prodotto per le persone che hanno problemi motori, cognitivi, visivi o uditivi estensione. Ultima modifica: 2025-01-22 17:01

Per accedere alle app acquistate: Avvia l'app Amazon Appstore sul tuo dispositivo. Tocca Le mie app. Acquista e installa un'app Vai ad Amazon Appstore dal tuo dispositivo compatibile. Sfoglia o cerca app, quindi apri la pagina dei dettagli di un'app che desideri acquistare. Seleziona Acquista ora, Ottieni ora o Scarica. Ultima modifica: 2025-01-22 17:01

Dolby Digital Live (DDL) è una tecnologia di codifica in tempo reale per i media interattivi come i videogiochi. Converte qualsiasi segnale audio su un PC o una console di gioco in un formato Dolby Digital a 5.1 canali a 16 bit/48 kHz a 640 kbit/s e lo trasporta tramite un singolo cavo S/PDIF. Ultima modifica: 2025-01-22 17:01

Per salvare il file Nella finestra "Luoghi" di Google Earth, fare clic con il pulsante destro del mouse sulla cartella "Earth Point Excel in KML". Dal menu a comparsa, seleziona "Salva con nome". Ultima modifica: 2025-01-22 17:01

Esportazione delle sessioni in Pro Tools Inizia andando su File > Salva copia in: Dopo aver fatto clic su Salva copia in, verrai portato a questa schermata: Assicurati di selezionare "Tutti i file audio" e "Cartella delle impostazioni del plug-in di sessione". Premi "OK", quindi ti verrà chiesto di salvare la sessione da qualche parte: seleziona il tuo desktop lì a sinistra e premi Salva. È ora di zippare la cartella. Ultima modifica: 2025-06-01 05:06

Puoi modificare la quantità di pressione necessaria per attivare 3Dor Haptic Touch sul tuo dispositivo. Modifica la sensibilità al tocco 3D o tattile sul tuo iPhone Vai su Impostazioni e seleziona Accessibilità. Tocca Tocca, quindi tocca 3D e tocco aptico. Attiva la funzione, quindi usa il dispositivo di scorrimento per selezionare il livello di sensibilità. Ultima modifica: 2025-01-22 17:01

WIA è un modello di driver implementato in Windows XP o versioni successive. Ti consente di scansionare gli elementi senza utilizzare un'applicazione. La procedura varia a seconda dell'applicazione. Ultima modifica: 2025-01-22 17:01

L'elezione di un router HSRP attivo e in standby si basa su un valore di priorità compreso tra 0 e 255. Per impostazione predefinita, la priorità è 100 ma il valore di priorità più alto diventa il router attivo per il gruppo HSRP. In caso di parità, il router con l'indirizzo IP più alto diventa il router attivo. Ultima modifica: 2025-01-22 17:01

Tecnologia interattiva DTS. Il prodotto DTS-610 di Creative collega digitalmente il Media Center o l'audio del PC standard a un ricevitore home theater tramite la tecnologia DTS Interactive. Questo è un sistema di codifica in tempo reale che prende l'uscita analogica 5.1 dalla tua scheda audio e la converte in un segnale DTS standard. Ultima modifica: 2025-01-22 17:01

Queste fasi nell'ordine includono la partecipazione, la codifica, l'archiviazione, il recupero. L'elaborazione delle informazioni parla anche di tre fasi della ricezione delle informazioni nella nostra memoria. Questi includono la memoria sensoriale, la memoria a breve termine e la memoria a lungo termine. Ultima modifica: 2025-01-22 17:01

Time Machine normalmente archivia i backup su un disco rigido esterno o su un secondo disco interno su un Mac che ne ha più di uno. Quindi, se hai un'unità di riserva (o un'unità con spazio libero sufficiente), potresti essere in grado di usarla con Time Machine. Ultima modifica: 2025-01-22 17:01

Qui abbiamo i tipi di algoritmi di classificazione in Machine Learning: classificatori lineari: regressione logistica, classificatore Naive Bayes. Il vicino più prossimo. Supporta le macchine vettoriali. Alberi decisionali. Alberi potenziati. Foresta casuale. Reti neurali. Ultima modifica: 2025-01-22 17:01

Impostazioni generali dell'immagine La maggior parte dei televisori esegue questa operazione, ma se la tua TV ha la luminosità su una scala da 0 a 20, un'impostazione del 50% sarebbe equivalente a impostarla su 10. Retroilluminazione: qualunque cosa sia comoda, ma di solito al 100% per l'uso diurno. La regolazione di questo non deteriorerà la qualità dell'immagine. Ultima modifica: 2025-01-22 17:01

In SQL il FULL OUTER JOIN combina i risultati di entrambi i join esterni sinistro e destro e restituisce tutte le righe (corrispondenti o non corrispondenti) dalle tabelle su entrambi i lati della clausola di join. Ultima modifica: 2025-01-22 17:01

Apri Windows Live Mail e fai clic su File > Opzioni > account di posta elettronica. 2. Fare clic sull'account e-mail che si desidera impostare come predefinito e selezionare Imposta come predefinito. Ultima modifica: 2025-01-22 17:01

Procedura guidata di importazione LDIF Nella vista Connessioni, selezionare una connessione e scegliere Importa > Importazione LDIF dal menu contestuale. Nella vista Browser LDAP seleziona una voce e scegli Importa > Importa LDIF dal menu contestuale. Nella barra dei menu di Workbench seleziona File > Importa e scegli LDIF in LDAP. Ultima modifica: 2025-01-22 17:01

I set di scalabilità funzionano con i set di disponibilità di Azure? Un set di disponibilità di macchine virtuali può esistere nella stessa rete virtuale di un set di scalabilità di macchine virtuali. Una configurazione comune consiste nell'inserire le VM del nodo di controllo (che spesso richiedono una configurazione univoca) in un set di disponibilità e inserire i nodi di dati nel set di scalabilità. Ultima modifica: 2025-01-22 17:01

SPFILE è un file binario che contiene le stesse informazioni del vecchio PFILE. SPFILE consente modifiche dinamiche senza richiedere il riavvio dell'istanza. Per impostazione predefinita, se non si specifica PFILE nel comando STARTUP, Oracle utilizzerà il file dei parametri del server (SPFILE). Ultima modifica: 2025-01-22 17:01

Mantieni il pacciame asciutto: se il tuo giardino tende a rimanere umido, limita lo strato di pacciame a 2 "o meno e periodicamente rastrella il pacciame in modo che possa asciugarsi e aerare. Rimani vigile: tieni d'occhio le fondamenta della tua casa (sia all'interno che all'esterno) per i segni di termiti, in particolare le strutture di tunneling fuori terra. Ultima modifica: 2025-01-22 17:01

Per trovare un'AMI Linux utilizzando la pagina Scegli AMI Dal dashboard della console, scegli Avvia istanza. Nella scheda Avvio rapido, seleziona una delle AMI più utilizzate nell'elenco. Se non vedi l'AMI di cui hai bisogno, seleziona la scheda AWS Marketplace o Community AMIs per trovare AMI aggiuntive. Ultima modifica: 2025-01-22 17:01

Risposta. No, ogni chiave in un dizionario dovrebbe essere univoca. Non puoi avere due chiavi con lo stesso valore. Il tentativo di utilizzare nuovamente la stessa chiave sovrascriverà semplicemente il valore precedente memorizzato. Ultima modifica: 2025-01-22 17:01

Mezzo di distribuzione cinematografica: Video. Ultima modifica: 2025-01-22 17:01

Minecraft Forge è un'API e un caricatore di modding open source gratuiti progettati per semplificare la compatibilità tra le mod di gioco create dalla community in Minecraft: Java Edition. L'utente finale (giocatore) deve riprodurre la versione di Minecraft per cui è stato scaricato Forge prima di poter essere utilizzato. Ultima modifica: 2025-01-22 17:01

Registri linguistici e varietà linguistiche. Data la sua natura dinamica, la lingua può essere suddivisa nei seguenti sottogruppi o varietà: standard, gergo, colloquiale, slang, dialetto, patois e creolo. Ultima modifica: 2025-01-22 17:01

FONDAMENTI DEL PROCESSORE ARM L'esecuzione condizionale controlla se il core eseguirà o meno un'istruzione. Se corrispondono, l'istruzione viene eseguita; altrimenti l'istruzione viene ignorata. L'attributo condition è postfisso al mnemonico dell'istruzione, che è codificato nell'istruzione. Ultima modifica: 2025-01-22 17:01