Da Wikipedia, l'enciclopedia libera. Un provider di identità (abbreviato IdP o IDP) è un'entità di sistema che crea, mantiene e gestisce le informazioni sull'identità per i principali fornendo servizi di autenticazione alle applicazioni che fanno affidamento all'interno di una federazione o di una rete distribuita. Ultima modifica: 2025-01-22 17:01

Access fornisce diversi formati predefiniti per i dati di data e ora. Apri la tabella in visualizzazione struttura. Nella sezione superiore della griglia di progettazione, seleziona il campo Data/Ora che desideri formattare. Nella sezione Proprietà campo, fare clic sulla freccia nella casella delle proprietà Formato e selezionare un formato dall'elenco a discesa. Ultima modifica: 2025-01-22 17:01

Metodo 1 di 2: Creazione di una LAN fisica Verifica se i giochi che desideri riprodurre supportano la riproduzione in LAN. Raccogli la tua attrezzatura. Collega i computer a più circuiti. Procurati uno switch di rete. Collegare l'interruttore a una fonte di alimentazione. Collega un cavo Ethernet da una porta LAN del router a qualsiasi porta dello switch. Ultima modifica: 2025-01-22 17:01

FASE 1 Preparare la posizione e scavare la buca. FASE 2 Versare il footer in calcestruzzo. FASE 3 Costruisci il Block Core. FASE 4 Posare i Primi Corsi di Mattoni. FASE 5 Inserire il supporto per il supporto del giornale. PASSO 6 Inserisci i portagiornali e riempi il mattone intorno. PASSO 7 Completa la casella di posta fino all'altezza desiderata. Ultima modifica: 2025-01-22 17:01

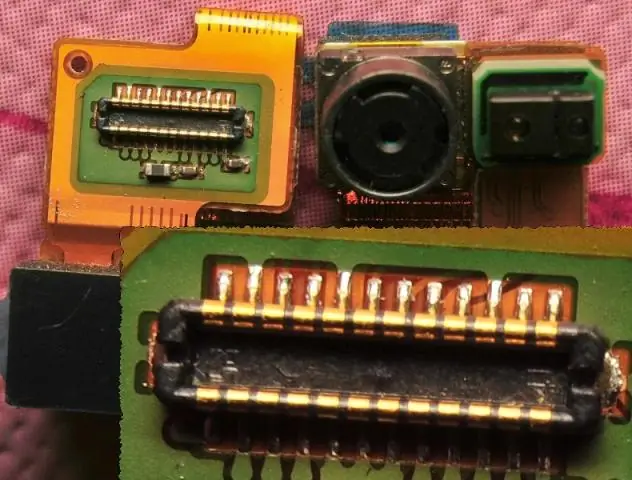

Come risolvere il tuo Galaxy S7 che non viene rilevato dal computer Passaggio 1: collega il telefono ad altre porte USB sul computer. Passaggio 2: riavvia il PC se tutte le porte USB non funzionavano. Passaggio 3: verificare che il cavo USB non abbia un'interruzione o qualcosa del genere. Passaggio 4: assicurarsi che l'opzione USB sia impostata come "dispositivo multimediale". Ultima modifica: 2025-06-01 05:06

Utilizzando SQL Server Management Studio, espandere Stored procedure, fare clic con il pulsante destro del mouse sulla procedura da rinominare e quindi scegliere Rinomina. Modificare il nome della procedura. Modificare il nome della procedura a cui si fa riferimento in qualsiasi oggetto o script dipendente. Ultima modifica: 2025-01-22 17:01

Tempo minimo di risposta alle interruzioni: 5 semplici regole. Le tecniche di programmazione del suono, abbinate a un'architettura di interrupt RTOS adeguata, possono garantire tempi di risposta minimi. ISR brevi. Non disabilitare gli interrupt. Evita le istruzioni ad alta latenza. Evitare l'uso improprio dell'API negli ISR. Scusate l'interruzione:. Ultima modifica: 2025-01-22 17:01

Word Fare clic sul pulsante Microsoft Office, quindi su Opzioni di Word. Fare clic su Centro protezione, quindi su Impostazioni Centro protezione, quindi su Impostazioni macro. Fare clic sulle opzioni desiderate: Disabilita tutte le macro senza notifica Fare clic su questa opzione se non ti fidi delle macro. Ultima modifica: 2025-01-22 17:01

Quindi sì, hai bisogno di CAL sia per Server che per RDS. Ricorda che stanno tenendo conto di cose diverse. Uno è il numero di server, l'altro il numero di utenti che accedono al servizio. Ultima modifica: 2025-01-22 17:01

Project Lombok è uno strumento di libreria Java che viene utilizzato per ridurre al minimo il codice standard e risparmiare tempo durante lo sviluppo. Ultima modifica: 2025-01-22 17:01

Il piccolo tipo di crackle medium può essere applicato su legni colorati, verniciati o sigillati. Una volta applicato, crepiterà da solo. Dovrebbe essere lasciato indurire per alcune ore; quindi una macchia di vetro colorata viene cancellata e spazzolata. Una volta che lo smalto è asciutto, è trasparente. Ultima modifica: 2025-01-22 17:01

Ripristino in sospeso: questo stato di solito si verifica quando il server SQL sa che è necessario eseguire il ripristino del database, ma qualcosa crea ostacoli prima di avviarlo. Questo stato è diverso dallo stato sospetto in quanto non è possibile dichiarare che il ripristino del database avrà esito negativo, ma non è ancora stato avviato. Ultima modifica: 2025-01-22 17:01

Ripristina i messaggi SMS su iPhone utilizzando iSkysoftToolbox Esporta messaggi. iSMS2droid - Importazione SMS iPhone. Backup e ripristino SMS. Backup in linea di IDrive. Backuptrans SMS Sync. Backup di testo, contatti, contenuti multimediali. Fotocopiatrice del telefono. Copia i miei dati. Questa app supporta tutti i tipi di dati comuni a iPhone e Android. Ultima modifica: 2025-01-22 17:01

R include un gran numero di pacchetti di dati, funzioni di grafici a scaffale, ecc. che si rivela un linguaggio competente per l'analisi dei big data in quanto ha un'efficace capacità di gestione dei dati. Giganti della tecnologia come Microsoft, Google stanno usando R per l'analisi dei dati di grandi dimensioni. Ultima modifica: 2025-01-22 17:01

4 semplici modi per evitare i pirati del portico Richiedi una firma o aggiungi le istruzioni per la consegna. A seconda del valore di ciò che viene spedito, molti siti di shopping online richiedono una firma. Fatti consegnare i pacchi nel tuo ufficio o vicino. Installa telecamere o un dispositivo antifurto. Fai consegnare i pacchi a un hub o a un punto vendita vicino a te. Ultima modifica: 2025-01-22 17:01

Nella sua definizione più semplice, la deduplicazione dei dati si riferisce a una tecnica per eliminare i dati ridondanti in un set di dati. Ridurre la quantità di dati da trasmettere attraverso la rete può far risparmiare denaro in termini di costi di archiviazione e velocità di backup, in alcuni casi risparmi fino al 90%. Ultima modifica: 2025-01-22 17:01

Dovrebbe essere disattivato se non sai cosa fa.1) HTTP Proxy è fondamentalmente un indirizzo web che digiti sul server proxy della tua azienda in modo da poter accedere a Internet. Ultima modifica: 2025-01-22 17:01

SequenceMatcher è una classe flessibile per confrontare coppie di sequenze di qualsiasi tipo, purché gli elementi della sequenza siano hashable. L'algoritmo di base precede, ed è un po' più elaborato, un algoritmo pubblicato alla fine degli anni '80 da Ratcliff e Obershelp con il nome iperbolico di 'gestalt pattern matching. Ultima modifica: 2025-01-22 17:01

Passaggio 1: avvia Kingo ROOT e collega GALAXY S4 al computer. Passaggio 2: in attesa del completamento dell'installazione automatica del driver. Passaggio 3: attiva la modalità di debug USB sul tuo GALAXYS4. Passaggio 4: leggere attentamente le notifiche prima di procedere. Passaggio 5: fare clic su ROOT per avviare il processo quando si è pronti. Passaggio 6: ROOT riuscito. Ultima modifica: 2025-01-22 17:01

Se hai bisogno di vederlo più grande, puoi sempre ingrandire (controllo + scorri verso l'alto o verso il basso), ma non puoi cambiarne le dimensioni. L'unico modo per modificare la dimensione del carattere della barra dei menu (che si traduce in un aumento della dimensione dei pixel a livello di sistema poiché ce ne sono meno per coprire lo schermo della stessa dimensione) è ridurre la risoluzione. Ultima modifica: 2025-01-22 17:01

EIGRP è un protocollo di routing a vettore di distanza avanzato che include funzionalità non presenti in altri protocolli di routing a vettore di distanza come RIP e IGRP. EnhancedInterior Gateway Protocol è un protocollo vettoriale dinamico ibrido/avanzato che utilizza sia le proprietà dello stato del collegamento che il protocollo vettoriale della distanza. Ultima modifica: 2025-01-22 17:01

Per aprirlo, fai clic sull'icona di notifica sulla barra delle applicazioni nell'angolo in basso a destra dello schermo o premi Windows+A. Fare clic o toccare il riquadro "Blocco rotazione" nella parte inferiore del riquadro Centro operativo per abilitare Blocco rotazione. Ultima modifica: 2025-01-22 17:01

Area di localizzazione (LA) Una rete GSM è suddivisa in celle. Un gruppo di celle è considerato un'area di posizione. Un telefono cellulare in movimento mantiene la rete informata sui cambiamenti nell'area di localizzazione. Ultima modifica: 2025-01-22 17:01

Sì, muoiono. Normalmente durano anni, ma alla fine muoiono. Potrebbe essere solo necessario ripulirlo. Polvere e spazzatura rimangono intrappolati nell'area del sensore. Ultima modifica: 2025-01-22 17:01

Passare null ad esso indica semplicemente che non c'è una finestra di dialogo "genitore" associata, ovvero la finestra di dialogo visualizzata non appartiene a un'altra finestra di dialogo. Invece, puoi usare la firma sovraccaricata e chiamarla in questo modo: showInputDialog(Object message). Ultima modifica: 2025-01-22 17:01

La tua affermazione secondo cui le stored procedure sono più veloci delle query SQL è vera solo in parte. Quindi, se chiami di nuovo la stored procedure, il motore SQL cerca prima nel suo elenco di piani di query e se trova una corrispondenza, utilizza il piano ottimizzato. Ultima modifica: 2025-01-22 17:01

Nell'esame CCNA ci saranno da 50 a 60 domande, generalmente intorno a 55. Le domande saranno di diversi tipi tra cui domande a scelta multipla, domande drag and drop e simulazioni (hands on LABS). Ultima modifica: 2025-06-01 05:06

Procedura: aprire Disk Utility (Finder > Utente > Applicazioni > Utilità). Formattare ogni disco che si desidera utilizzare nel set RAID su'Mac OS X Extended (Journaled). Seleziona uno dei dischi che desideri utilizzare nel tuo RAID. Seleziona la scheda "RAID" nella parte principale della finestra. Assegna un nome al tuo RAID nella casella di testo "RAID Set Name". Ultima modifica: 2025-01-22 17:01

La presa a dodici punti, talvolta chiamata anche "doppio esagono" o "bi-esagono", ha dodici angoli nell'estremità del bullone. Il doppio esagono è in grado di adattarsi a una testa di bullone esagonale in due volte più posizioni rispetto al normale esagono incassato, ed è quindi una buona scelta se si lavora in uno spazio ristretto. Ultima modifica: 2025-01-22 17:01

Kik non tiene traccia del contenuto dei messaggi o dei numeri di telefono degli utenti, rendendo difficile per la polizia trovare informazioni identificative nei casi di pedopornografia. A marzo ha annunciato l'intenzione di utilizzare il software di riconoscimento delle foto per escludere automaticamente la pornografia infantile e segnalare i trasgressori alla polizia. Ultima modifica: 2025-01-22 17:01

Velop ha due porte ethernet nella parte inferiore di ogni nodo. Al nodo primario, collega il modem a una porta su Velop e collega lo switch alla seconda porta di Velop. Ultima modifica: 2025-01-22 17:01

La maggior parte degli ingegneri dell'automazione inizia con una laurea in ingegneria elettrica o meccanica, che può includere corsi in materie rilevanti come robotica, fluidodinamica, statistica e database. Alcuni ingegneri dell'automazione continuano a conseguire master prima di entrare nel mercato del lavoro. Ultima modifica: 2025-01-22 17:01

Latin-1, chiamato anche ISO-8859-1, è un set di caratteri a 8 bit approvato dall'Organizzazione internazionale per la standardizzazione (ISO) e rappresenta gli alfabeti delle lingue dell'Europa occidentale. Questo perché i primi 128 caratteri del suo set sono identici allo standard ASCII americano. Ultima modifica: 2025-01-22 17:01

Puoi usare il verbo coesistere per significare semplicemente 'esistere insieme', oppure può significare qualcosa di più specifico: vivere in pace o in modo tollerante nello stesso posto. Ad esempio, due paesi potrebbero dover lavorare per trovare un modo per coesistere nonostante anni di conflitto. Ultima modifica: 2025-01-22 17:01

Il Samsung Galaxy A80 non è "ufficialmente" resistente all'acqua e non ha una classificazione IP a causa dei meccanismi della fotocamera. Ultima modifica: 2025-01-22 17:01

Telecamere cellulari per il monitoraggio senza rete WiFi. Monitorare il tuo spazio con le telecamere di sicurezza è più facile che mai con le telecamere cellulari: telecamere di sicurezza che si collegano a una rete cellulare 4G invece di richiedere un servizio Internet o una LAN nello spazio in cui vengono utilizzate. Ultima modifica: 2025-01-22 17:01

Alcuni dei software più comunemente usati per creare straordinari effetti visivi nei film di Hollywood e Bollywood sono: Autodesk Maya. Credito immagine: https://filmora.wondershare.com/video-editing-tips/best-special-effects-software.html. Autodesk 3DS Max. Adobe After Effects. nucleare. moka. Ultima modifica: 2025-01-22 17:01

No, gli array non sono tipi di dati primitivi in Java. Sono oggetti contenitore che vengono creati dinamicamente. Tutti i metodi della classe Object possono essere invocati su un array. Sono stati considerati come tipi di dati di riferimento. Ultima modifica: 2025-01-22 17:01

Direttive Angular 7. Le direttive sono istruzioni nel DOM. Specificano come posizionare i componenti e la logica aziendale nell'Angular. Le direttive sono jsclass e dichiarate come @direttiva. Ultima modifica: 2025-01-22 17:01

RAM è l'abbreviazione di memoria ad accesso casuale. La RAM su un router Cisco memorizza le informazioni operative come le tabelle di routing e il file di configurazione in esecuzione. La NVRAM è una RAM non volatile. Per "non volatile" si intende che il contenuto della NVRAM non viene perso quando il router viene spento o ricaricato. Ultima modifica: 2025-01-22 17:01