Sommario:

- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

del tre aree di sicurezza del router , fisico sicurezza , router hardening e sistema operativo sicurezza , fisico sicurezza comporta l'individuazione del router in un sicuro stanza accessibile solo al personale autorizzato che può eseguire il recupero della password.

Inoltre, quali tre funzioni sono fornite dal servizio di registrazione syslog scegli tre?

Specificare dove vengono archiviate le informazioni acquisite. Assembramento registrazione informazione. E distinguendo tra informazioni da catturare e informazioni da ignorare.

Inoltre, quali sono le tre caratteristiche della modalità instradata ASA? (Scegli tre.)

- Questa modalità viene definita "urto nel filo".

- In questa modalità, l'ASA è invisibile a un utente malintenzionato.

- Le interfacce di ASA separano le reti Layer 3 e richiedono diversi indirizzi IP in diverse sottoreti.*

Allo stesso modo, la gente si chiede, quali sono le tre caratteristiche di Siem?

Tuttavia, le aziende dovrebbero cercare strumenti SIEM che offrano le seguenti funzionalità:

- segnalazione di conformità;

- risposta agli incidenti e analisi forense;

- monitoraggio dell'accesso a database e server;

- rilevamento di minacce interne ed esterne;

- monitoraggio, correlazione e analisi delle minacce in tempo reale attraverso una varietà di applicazioni e sistemi;

Qual è un vantaggio dei fianchi che non è fornito da IDS?

FIANCHI distribuisce sensori ai punti di ingresso della rete e protegge i segmenti di rete critici. FIANCHI fornisce una rapida analisi degli eventi attraverso la registrazione dettagliata. FIANCHI protegge le risorse di sistema critiche e monitora i processi del sistema operativo.

Consigliato:

Quali sono i tre angoli del triangolo semantico?

Nei suoi tre angoli, il triangolo semantico ritrae tre elementi necessari per identificare il significato nel linguaggio. Il primo elemento è il simbolo, che è il significato connotativo della parola. Nel secondo angolo c'è il riferimento, che è il significato connotativo della parola

Quali sono le tre aree del digital divide che definiscono il gap?

Il divario digitale è un termine che si riferisce al divario tra i dati demografici e le regioni che hanno accesso alle moderne tecnologie dell'informazione e della comunicazione e quelle che non lo hanno o hanno un accesso limitato. Questa tecnologia può includere telefono, televisione, personal computer e Internet

Quali sono le diverse aree di memoria in JVM?

La memoria nella JVM è suddivisa in cinque parti diverse e precisamente: Area del metodo: L'area del metodo memorizza il codice della classe: codice delle variabili e dei metodi. Heap: gli oggetti Java vengono creati in quest'area. Stack Java: durante l'esecuzione dei metodi i risultati vengono archiviati nella memoria dello stack

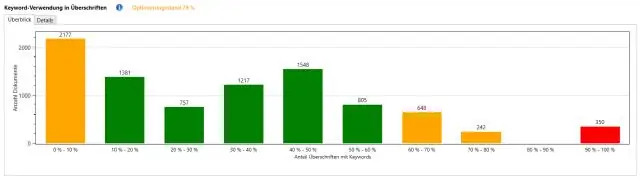

Quali sono le aree in cui utilizzare le parole chiave per ottimizzare il posizionamento del sito web?

Uno dei luoghi più importanti in cui ottimizzare l'uso delle parole chiave SEO è nei tuoi contenuti. Per un migliore posizionamento della pagina web, dovresti utilizzare le parole chiave nelle seguenti aree: Parola chiave nell'URL del sito web. Parola chiave nel titolo del sito web. Parola chiave nel meta tag. Parola chiave nel contenuto della pagina Web. Densità delle parole chiave nel corpo del testo. Parole chiave nei titoli

Quali sono le note del relatore per scrivere il suo scopo e quali sono le cose fondamentali da ricordare sulle note del relatore?

Le note del relatore sono testi guidati che il relatore utilizza durante la presentazione di una presentazione. Aiutano il presentatore a ricordare i punti importanti durante la presentazione. Appaiono sulla diapositiva e possono essere visualizzati solo dal presentatore e non dal pubblico