- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

Buffer Overflow Attack con Esempio . Quando più dati (di quelli originariamente allocati per essere archiviati) vengono inseriti da un programma o da un processo di sistema, i dati extra trabocca . Fa sì che alcuni di quei dati trapelano in altri tamponi , che può corrompere o sovrascrivere i dati in loro possesso.

Allo stesso modo, come funziona l'attacco di overflow del buffer per dare un esempio?

UN buffer overflow si verifica quando un programma o un processo tenta di scrivere più dati in un blocco di memoria a lunghezza fissa (a respingente ), rispetto a respingente è destinato a tenere. Inviando input accuratamente realizzati a un applicazione, un l'attaccante può far sì che l'applicazione esegua codice arbitrario, eventualmente subentrando nella macchina.

Allo stesso modo, cosa significa buffer overflow? Nella sicurezza delle informazioni e nella programmazione, a buffer overflow , o sovraccarico del buffer , è un'anomalia in cui un programma, durante la scrittura dei dati su a respingente , supera il buffer's confine e sovrascrive le locazioni di memoria adiacenti. Su molti sistemi, il layout della memoria di un programma, o del sistema nel suo insieme, è ben definito.

Successivamente, ci si potrebbe anche chiedere, che tipo di attacco è il buffer overflow?

Attacco di overflow dello stack - Questo è il più comune genere di attacco di overflow del buffer e coinvolge traboccante un respingente sulla chiamata pila *. Mucchio attacco di overflow - Questo tipo di attacco prende di mira i dati nel pool di memoria aperto noto come heap*.

Cosa rende un attacco di overflow del buffer così pericoloso?

Concetti chiave di Buffer in eccesso Questo errore si verifica quando c'è Di più dati in a respingente di quanto sia in grado di gestire, facendo sì che i dati straripamento nel deposito adiacente. Questo vulnerabilità può causare un arresto anomalo del sistema o, peggio, creare un punto di ingresso per un attacco informatico. C e C++ sono Di più suscettibile a buffer overflow.

Consigliato:

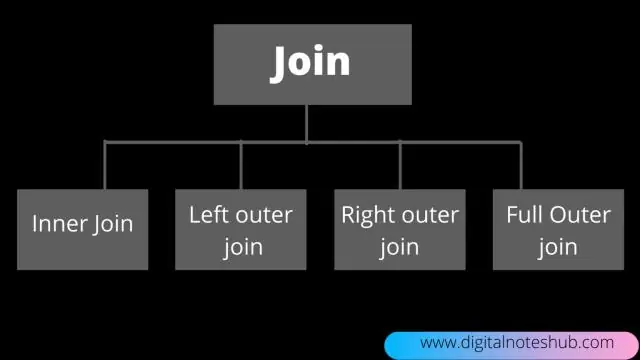

Che cos'è join in DBMS con esempio?

SQL UNISCI. SQL Join viene utilizzato per recuperare i dati da due o più tabelle, che vengono unite per apparire come un unico set di dati. Viene utilizzato per combinare colonne di due o più tabelle utilizzando valori comuni a entrambe le tabelle. La parola chiave JOIN viene utilizzata nelle query SQL per unire due o più tabelle

Quando ha iniziato a verificarsi l'overflow del buffer?

Il primo attacco di buffer overflow iniziò a verificarsi nel 1988. Fu chiamato Morris Internet worm. Un attacco di overflow espone le vulnerabilità in un programma. Inonda la memoria con dati che sono più di quelli che il programma può controllare

Che tipo di attacco è il buffer overflow?

Quali sono i diversi tipi di attacchi di buffer overflow? Attacco di overflow dello stack: questo è il tipo più comune di attacco di overflow del buffer e comporta l'overflow di un buffer nello stack di chiamate*. Attacco heap overflow: questo tipo di attacco prende di mira i dati nel pool di memoria aperto noto come heap

In che modo un attacco di spear phishing differisce da un attacco di phishing generico?

Phishing e spear phishing sono forme molto comuni di attacco e-mail progettate per eseguire un'azione specifica, in genere facendo clic su un collegamento o un allegato dannoso. La differenza tra loro è principalmente una questione di targeting. Le e-mail di spear phishing sono progettate con cura per consentire a un singolo destinatario di rispondere

Che cos'è un hypervisor Che cos'è un esempio di uno?

Goldberg ha classificato due tipi di hypervisor: hypervisor di tipo 1, nativi o bare metal. Questi hypervisor vengono eseguiti direttamente sull'hardware dell'host per controllare l'hardware e gestire i sistemi operativi guest. VMware Workstation, VMware Player, VirtualBox, Parallels Desktop per Mac e QEMU sono esempi di hypervisor di tipo 2