- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

Tempo - basato su Blind SQLi

Tempo - basata su SQL Injection è un inferenziale SQL Injection tecnica che si basa sull'invio di an SQL query al database che forza il database ad attendere una quantità specificata di tempo (in secondi) prima di rispondere

Proprio così, cos'è l'iniezione SQL cieca?

Descrizione. SQL cieco (Structured Query Language) iniezione è un tipo di SQL Injection attacco che pone al database domande vere o false e determina la risposta in base alla risposta delle applicazioni. Questo rende sfruttando il SQL Injection vulnerabilità più difficile, ma non impossibile..

che cos'è l'attacco blind SQL injection può essere prevenuto? Come con il normale SQL Injection , gli attacchi di SQL injection alla cieca possono essere impedito attraverso l'uso attento di query parametrizzate, che assicurano che l'input dell'utente non possa interferire con la struttura del previsto SQL interrogazione.

Di conseguenza, l'attacco SQL injection basato sul tempo?

Tempo - Basato Cieco Attacchi SQL injection . Tempo - basato le tecniche sono spesso utilizzate per ottenere test quando non c'è altro modo per recuperare le informazioni dal server del database. Questo tipo di attacco inietta un SQL segmento che contiene una funzione DBMS specifica o una query pesante che genera a tempo ritardo.

Quando un utente malintenzionato potrebbe tentare una blind SQL injection?

Iniezione SQL cieca è identico al normale SQL Injection tranne che quando an tentativi di attacco per sfruttare un'applicazione invece di ricevere un messaggio di errore utile, ottengono invece una pagina generica specificata dallo sviluppatore. Questo fa sfruttare un potenziale Attacco SQL Injection più difficile ma non impossibile.

Consigliato:

Che cos'è l'autenticazione basata su CERT?

Uno schema di autenticazione basato su certificato è uno schema che utilizza una crittografia a chiave pubblica e un certificato digitale per autenticare un utente. Il server conferma quindi la validità della firma digitale e se il certificato è stato emesso o meno da un'autorità di certificazione attendibile

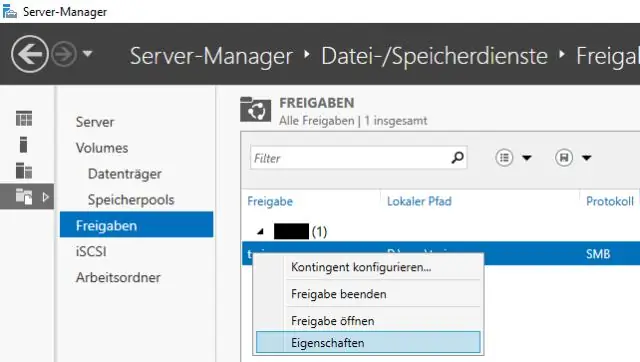

Che cos'è l'enumerazione basata sull'accesso abilitato?

Enumerazione basata sull'accesso. L'enumerazione basata sull'accesso (ABE) è una funzionalità di Microsoft Windows (protocollo SMB) che consente agli utenti di visualizzare solo i file e le cartelle a cui hanno accesso in lettura durante la navigazione dei contenuti sul file server

Che cos'è la valutazione basata sul modello nell'HCI?

La valutazione basata sul modello utilizza un modello di come un essere umano utilizzerebbe un sistema proposto per ottenere misure di usabilità previste mediante calcolo o simulazione. Queste previsioni possono sostituire o integrare le misurazioni empiriche ottenute dai test degli utenti

In che modo la progettazione basata sul dominio è correlata ai microservizi?

I microservizi hanno una relazione simbiotica con la progettazione guidata dal dominio (DDD), un approccio alla progettazione in cui il dominio aziendale viene accuratamente modellato nel software e si evolve nel tempo, indipendentemente dall'impianto idraulico che fa funzionare il sistema

Qual è la differenza principale tra una normale SQL injection e una vulnerabilità blind SQL injection?

La blind SQL injection è quasi identica alla normale SQL injection, l'unica differenza è il modo in cui i dati vengono recuperati dal database. Quando il database non invia dati alla pagina Web, un utente malintenzionato è costretto a rubare dati ponendo al database una serie di domande vere o false