- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

WebScan è un'applicazione software progettata per registrare l'esatta struttura di file di una directory nominata sul disco rigido. In un secondo momento, puoi rieseguire WebScan per fornire un confronto dettagliato tra la struttura del file, così come è stata registrata, e la struttura del file così com'è quando si esegue nuovamente WebScan.

Considerando questo, che cos'è una scansione dell'applicazione Web?

Scansione di applicazioni Web , indicato anche come applicazione web vulnerabilità scansione o applicazione web sicurezza scansione , esegue la scansione di un sito Web alla ricerca di vulnerabilità all'interno applicazioni web . Dopo aver analizzato tutto il rilevabile ragnatela pagine e file, lo scanner costruisce una struttura software dell'intero sito web.

Oltre a quanto sopra, come posso verificare la sicurezza di un sito web? Controlla se la connessione di un sito è sicura

- In Chrome, apri una pagina.

- Per verificare la sicurezza di un sito, a sinistra dell'indirizzo web, guarda lo stato di sicurezza: Sicuro. Info o non sicuro. Non sicuro o pericoloso.

- Per vedere i dettagli e le autorizzazioni del sito, seleziona l'icona. Vedrai un riepilogo di come Chrome pensa sia privata la connessione.

Tenendo presente questo, quali sono gli strumenti di scansione?

IP e rete strumenti di scansione sono software che identificano varie scappatoie della rete e salvaguardano da comportamenti senza precedenti e anormali che rappresentano una minaccia per il sistema. Fornisce un modo conveniente per proteggere la rete del tuo computer. L'elenco contiene sia software open source (gratuito) che commerciale (a pagamento).

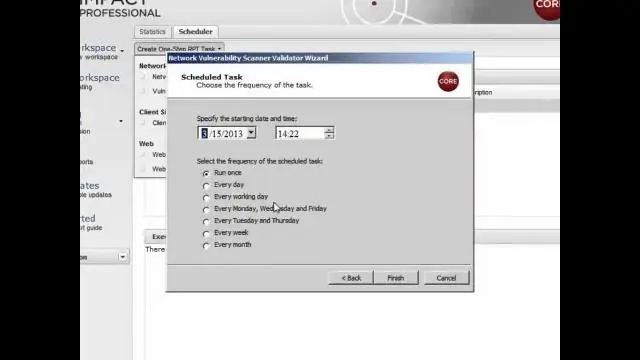

Come si esegue una scansione delle vulnerabilità?

Una guida passo passo alla valutazione delle vulnerabilità

- Valutazione iniziale. Identificare le risorse e definire il rischio e il valore critico per ciascun dispositivo (in base all'input del client), ad esempio uno scanner di vulnerabilità per la valutazione della sicurezza.

- Definizione della linea di base del sistema.

- Eseguire la scansione delle vulnerabilità.

- Creazione di report di valutazione delle vulnerabilità.

Consigliato:

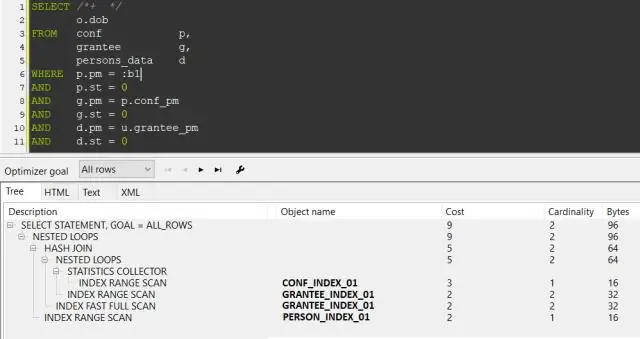

Che cos'è l'indice di scansione salta in Oracle?

La scansione dell'indice è un nuovo piano di esecuzione in Oracle 10g in base al quale una query Oracle può ignorare l'avanguardia di un indice concatenato e accedere alle chiavi interne di un indice multivalore

Che cos'è la scansione delle vulnerabilità interne?

Scansioni delle vulnerabilità interne La scansione delle vulnerabilità è l'identificazione sistematica, l'analisi e la segnalazione di vulnerabilità tecniche di sicurezza che parti e individui non autorizzati possono utilizzare per sfruttare e minacciare la riservatezza, l'integrità e la funzionalità di dati e informazioni aziendali e tecnici

Che cos'è una zona di scansione in ACAS?

Zone di scansione. Le zone di scansione sono aree della rete che si desidera scegliere come target in una scansione attiva, associando un indirizzo IP o un intervallo di indirizzi IP a uno o più scanner nella distribuzione

Che cos'è la scansione BPA?

Best Practices Analyzer (BPA) è uno strumento di gestione del server disponibile in Windows Server 2012 R2, Windows Server 2012 e Windows Server 2008 R2. È possibile eseguire scansioni Best Practices Analyzer (BPA) da Server Manager, utilizzando la GUI BPA o utilizzando i cmdlet in Windows PowerShell

Che cos'è la scansione completa veloce dell'indice?

Le scansioni veloci dell'indice completo sono un'alternativa alla scansione completa della tabella quando l'indice contiene tutte le colonne necessarie per la query e almeno una colonna nel file. index key ha il vincolo NOT NULL. Una scansione completa veloce accede ai dati nell'indice stesso, senza accedere alla tabella