Sommario:

- Autore Lynn Donovan donovan@answers-technology.com.

- Public 2024-01-18 08:25.

- Ultima modifica 2025-01-22 17:28.

Implementazione Zero Trust

- Utilizzare la microsegmentazione.

- Una persona o un programma con accesso a una di queste zone non potrà accedere a nessuna delle altre zone senza un'autorizzazione separata. Utilizza l'autenticazione a più fattori (MFA)

- Strumento Principio del minimo privilegio (PoLP)

- Convalida tutti i dispositivi endpoint.

Allo stesso modo ci si potrebbe chiedere, come si ottiene la fiducia zero?

Ecco i quattro principi che la tua azienda, e in particolare la tua organizzazione IT, deve adottare:

- Le minacce vengono dall'interno come dall'esterno. Questo è probabilmente il più grande cambiamento di pensiero.

- Usa la micro-segmentazione.

- Accesso meno privilegiato.

- Non fidarti mai, verifica sempre.

In secondo luogo, cos'è una rete Zero Trust? Zero fiducia Architettura, chiamata anche Rete Zero Trust o semplicemente Zero fiducia , si riferisce a concetti di sicurezza e modello di minaccia che non presuppone più che gli attori, i sistemi o i servizi che operano all'interno del perimetro di sicurezza debbano essere automaticamente considerati attendibili e debbano invece verificare qualsiasi cosa provando

Inoltre, perché le organizzazioni moderne devono prendere in considerazione l'implementazione di un approccio alla sicurezza zero trust?

Zero fiducia ti aiuta a sfruttare i vantaggi del cloud senza esporre i tuoi organizzazione a rischio aggiuntivo. Ad esempio, quando la crittografia è utilizzati negli ambienti cloud, gli aggressori spesso attaccano i dati crittografati tramite l'accesso tramite chiave, non violando la crittografia e quindi la gestione delle chiavi è di fondamentale importanza.

Chi ha coniato il termine zero trust?

Il termine ' fiducia zero ' era coniato da un analista di Forrester Research Inc. nel 2010 quando il modello per il concetto è stato presentato per la prima volta. Alcuni anni dopo, Google ha annunciato di aver implementato fiducia zero sicurezza nella loro rete, che ha portato a un crescente interesse per l'adozione all'interno della comunità tecnologica.

Consigliato:

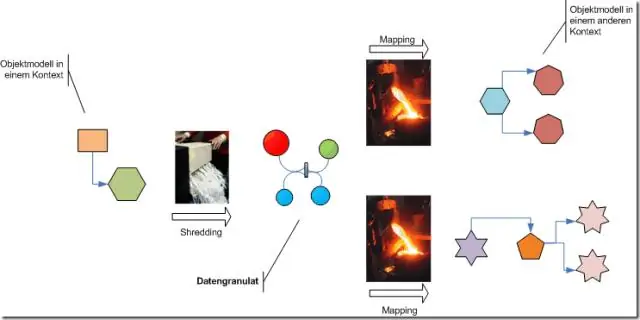

Qual è la differenza tra un modello di database orientato agli oggetti e un modello relazionale?

La differenza tra database relazionale e database orientato agli oggetti è che il database relazionale memorizza i dati sotto forma di tabelle che contengono righe e colonne. Nei dati orientati agli oggetti i dati vengono archiviati insieme alle sue azioni che elaborano o leggono i dati esistenti. Queste sono le differenze fondamentali

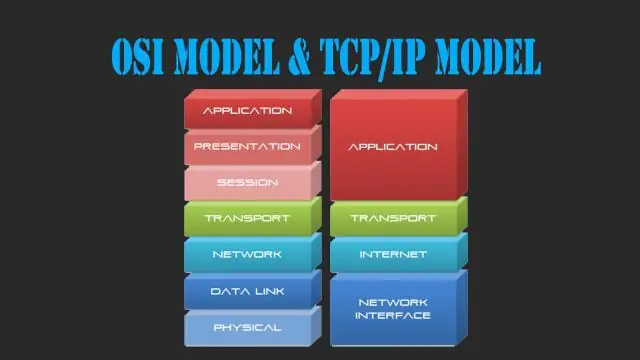

Qual è la differenza tra il modello OSI e il modello TCP IP?

1. OSI è uno standard generico, indipendente dal protocollo, che funge da gateway di comunicazione tra la rete e l'utente finale. Il modello TCP/IP si basa sui protocolli standard attorno ai quali si è sviluppata Internet. È un protocollo di comunicazione, che consente la connessione di host su una rete

Qual è il modello Zero Trust per una sicurezza più efficace?

Zero Trust è un concetto di sicurezza incentrato sulla convinzione che le organizzazioni non dovrebbero fidarsi automaticamente di nulla all'interno o all'esterno dei propri perimetri e devono invece verificare qualsiasi cosa cerchi di connettersi ai propri sistemi prima di concedere l'accesso. "La strategia intorno a Zero Trust si riduce a non fidarsi di nessuno

Che cos'è un modello Zero Trust?

Sicurezza Zero Trust | Che cos'è una rete Zero Trust? Zero trust è un modello di sicurezza basato sul principio di mantenere rigidi controlli di accesso e di non fidarsi di nessuno per impostazione predefinita, anche di quelli già all'interno del perimetro della rete

Cosa sono le reti zero trust?

Zero Trust Architecture, nota anche come Zero Trust Network o semplicemente Zero Trust, si riferisce a concetti di sicurezza e modello di minaccia che non presuppongono più che attori, sistemi o servizi che operano all'interno del perimetro di sicurezza debbano essere automaticamente attendibili, ma devono invece verificare qualsiasi cosa e tutto cercando