- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-06-01 05:08.

DMAIC metodologia è il Sei Sigma standard su come identificare la variazione in un processi , analizzare la causa principale, dare la priorità al modo più vantaggioso per rimuovere un dato variazione e testare la correzione.

Di ciò, quali sono le variazioni utilizzate nel processo Six Sigma?

A caso variazione le cause sono cause casuali o cause normali. Causa speciale variazione sono non casuali e dovuti a cause assegnabili. La gamma è la Differenza tra i valori massimi e minimi osservati.

Inoltre, quale delle seguenti è una metodologia DFSS? DFSS è l'acronimo di Design For Six Sigma. A differenza del DMAIC metodologia , le fasi o fasi di DFSS non sono universalmente riconosciuti o definiti - quasi ogni azienda o organizzazione di formazione definirà DFSS diversamente. Le cinque fasi di DMADV sono definite come: definire, misurare, analizzare, progettare e verificare.

Proprio così, in quale fase del Six Sigma vengono individuate le fonti di variazione?

DMAIC è l'approccio di risoluzione dei problemi che guida Lean Sei Sigma . È un cinque- fase metodo-Definisci, Misura, Analizza, Migliora e Controlla-per migliorare i problemi di processo esistenti con sconosciuto cause.

Come viene utilizzato Six Sigma nel settore sanitario?

Utilizzo Pendere Sei Sigma migliorare la sicurezza del paziente eliminando gli errori potenzialmente letali. Pendere Six Sigma utilizza Define-Measure-Analyze-Improve-Control (DMAIC) - un approccio in cinque fasi al miglioramento dei processi. Concentrati sul miglioramento dell'esperienza del paziente assicurandoti che i tuoi processi forniscano costantemente i risultati desiderati.

Consigliato:

Quale porta viene utilizzata per il ping?

Ping utilizza ICMP (Internet Control Message Protocol). non usa TCP o UDP. Per essere più precisi vengono utilizzati ICMP type8 (messaggio di richiesta echo) e tipo 0 (messaggio di risposta echo). ICMP non ha porte

Quale porta viene utilizzata per il DNS?

Il DNS utilizza la porta TCP 53 per i trasferimenti di zona, mantenendo la coerenza tra il database DNS e il server. Il protocollo UDP viene utilizzato quando un client invia una query al server DNS. Il protocollo TCP non deve essere utilizzato per le query in quanto fornisce molte informazioni, utili per gli aggressori

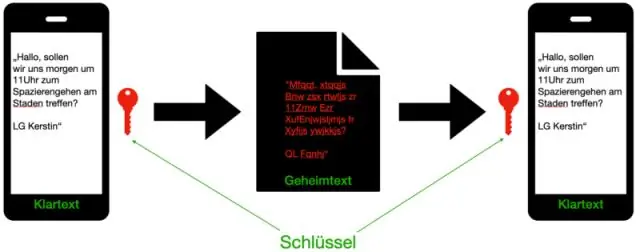

Quale chiave viene utilizzata per crittografare e decrittografare i messaggi?

La crittografia asimmetrica, nota anche come crittografia a chiave pubblica, utilizza chiavi pubbliche e private per crittografare e decrittografare i dati. Le chiavi sono semplicemente numeri grandi che sono stati accoppiati insieme ma non sono identici (asimmetrici). Una chiave nella coppia può essere condivisa con tutti; si chiama chiave pubblica

Quale istruzione viene utilizzata per la moltiplicazione con segno?

L'istruzione IMUL con più operandi può essere utilizzata per la moltiplicazione con segno o senza segno, poiché il prodotto a 16 bit è lo stesso in entrambi i casi

Quale tecnica viene utilizzata nei protocolli orientati ai byte?

Il byte stuffing viene utilizzato nei protocolli orientati ai byte e il bit stuffing viene utilizzato nei protocolli orientati ai bit