- Autore Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

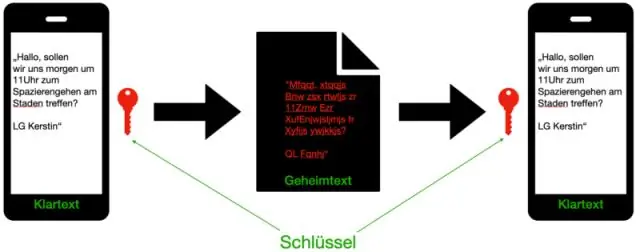

Crittografia simmetrica è un algoritmo a due vie, perché l'algoritmo matematico viene invertito durante la decrittazione del messaggio attraverso lo stesso segreto chiave . Crittografia simmetrica , è anche popolarmente chiamato come privato- crittografia della chiave & sicuro- crittografia della chiave.

Allo stesso modo, potresti chiedere, perché la parola simmetria viene utilizzata nella crittografia a chiave simmetrica?

Crittografia simmetrica è una tecnica antica e più conosciuta. Usa un segreto chiave che può essere un numero, a parola o una serie di lettere casuali. Il principale svantaggio di crittografia a chiave simmetrica è che tutte le parti coinvolte devono scambiare il chiave usata a crittografare i dati prima che possano decifrarli.

Inoltre, perché la crittografia simmetrica viene chiamata anche crittografia a chiave privata? Crittografia con chiave privata è denominata crittografia simmetrica , dove lo stesso chiave privata è usato per entrambi crittografia e scopi di decrittazione. UN chiave privata è in genere un numero lungo, generato casualmente che non può essere facilmente indovinato. Dal momento che solo uno chiave è coinvolto, il processo è rapido e semplice.

Tenendo presente questo, cosa si intende per crittografia a chiave simmetrica?

Crittografia simmetrica è un crittografia metodologia che utilizza un unico chiave a crittografare (codifica) e decrittografa (decodifica) i dati. È la tecnica più antica e conosciuta per crittografia . Il segreto chiave può essere una parola, un numero o una stringa di lettere e viene applicato a un messaggio.

Dove viene utilizzata la crittografia simmetrica?

Nel caso di un database, il segreto chiave potrebbe essere disponibile solo per il database stesso per crittografare o decifrare. Alcuni esempi di dove viene utilizzata la crittografia simmetrica sono: Applicazioni di pagamento, come transazioni con carta in cui le PII devono essere protette per prevenire furti di identità o addebiti fraudolenti.

Consigliato:

Perché la crittografia simmetrica è più veloce della crittografia asimmetrica?

Per le funzioni di crittografia/decrittografia standard, gli algoritmi simmetrici generalmente funzionano molto più velocemente delle loro controparti asimmetriche. Ciò è dovuto al fatto che la crittografia asimmetrica è estremamente inefficiente. La crittografia simmetrica è progettata proprio per l'elaborazione efficiente di grandi volumi di dati

Cosa intendi per crittografia a chiave privata e a chiave pubblica?

Nella crittografia a chiave pubblica, vengono utilizzate due chiavi, una chiave viene utilizzata per la crittografia e mentre l'altra viene utilizzata per la decrittografia. 3. Nella crittografia a chiave privata, la chiave è tenuta segreta. Nella crittografia a chiave pubblica, una delle due chiavi è tenuta segreta

Quale chiave viene utilizzata per crittografare e decrittografare i messaggi?

La crittografia asimmetrica, nota anche come crittografia a chiave pubblica, utilizza chiavi pubbliche e private per crittografare e decrittografare i dati. Le chiavi sono semplicemente numeri grandi che sono stati accoppiati insieme ma non sono identici (asimmetrici). Una chiave nella coppia può essere condivisa con tutti; si chiama chiave pubblica

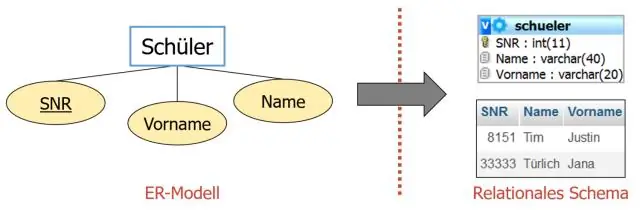

Perché l'algebra relazionale viene utilizzata nella gestione dei database relazionali?

ALGEBRA RELAZIONALE è un linguaggio di interrogazione procedurale ampiamente utilizzato. Raccoglie istanze di relazioni come input e fornisce occorrenze di relazioni come output. Utilizza varie operazioni per eseguire questa azione. Le operazioni di algebra relazionale vengono eseguite ricorsivamente su una relazione

Che cos'è un algoritmo di crittografia simmetrica?

Blowfish, AES, RC4, DES, RC5 e RC6 sono esempi di crittografia simmetrica. L'algoritmo simmetrico più utilizzato è AES-128, AES-192 e AES-256. Il principale svantaggio della crittografia a chiave simmetrica è che tutte le parti coinvolte devono scambiare la chiave utilizzata per crittografare i dati prima di poterli decrittografare