- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:29.

Strumenti di valutazione delle vulnerabilità sono progettati per scansionare automaticamente le minacce nuove ed esistenti che possono colpire la tua applicazione. Tipi di utensili includono: scanner di applicazioni Web che testano e simulano schemi di attacco noti. Scanner di protocollo che ricercano protocolli, porte e servizi di rete vulnerabili.

Allo stesso modo, le persone si chiedono, qual è lo scopo di una valutazione della vulnerabilità?

UN valutazione di vulnerabilità è il processo di definizione, identificazione, classificazione e prioritizzazione vulnerabilità nei sistemi informatici, nelle applicazioni e nelle infrastrutture di rete e fornendo all'organizzazione che esegue il valutazione con la conoscenza, la consapevolezza e il background di rischio necessari per comprendere le minacce alla sua

Allo stesso modo, qual è uno strumento di valutazione della vulnerabilità comune utilizzato oggi? Nessus professionale Nessus attrezzo è un marchio e brevettato scanner di vulnerabilità creato da Tenable Network Sicurezza . È stato installato e Usato da milioni di utenti in tutto il mondo per la valutazione della vulnerabilità , problemi di configurazione ecc.

Inoltre, qual è lo scopo della vulnerabilità?

Vulnerabilità la valutazione aiuta a comprendere le aree grigie per aumentare il livello di sicurezza di determinati sistemi. I criminali informatici prendono di mira computer, porte e sistemi di rete con un chiaro obiettivo . correndo un vulnerabilità La valutazione ci consente di comprendere la rete e i sistemi nel modo in cui li vedono questi aggressori online.

Come funzionano gli strumenti di valutazione della vulnerabilità?

Il scanner di vulnerabilità utilizza un database per confrontare i dettagli sulla superficie di attacco bersaglio. Il database fa riferimento a difetti noti, bug di codifica, anomalie nella costruzione dei pacchetti, configurazioni predefinite e potenziali percorsi a dati sensibili che possono essere sfruttati dagli aggressori.

Consigliato:

Qual è lo scopo degli hashtag nei social media?

Un hashtag è una parola o una frase chiave preceduta da un hash, noto anche come cancelletto (#). Viene utilizzato all'interno di un post sui social media per aiutare coloro che potrebbero essere interessati al tuo argomento a trovarlo quando cercano una parola chiave o un hashtag particolare

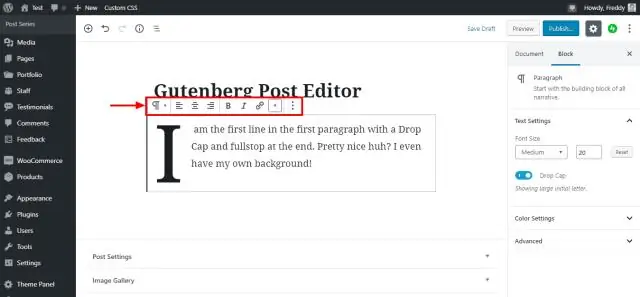

Che cos'è la barra degli strumenti standard e la barra degli strumenti di formattazione?

Barre degli strumenti Standard e Formattazione Contiene pulsanti che rappresentano comandi come Nuovo, Apri, Salva e Stampa. La barra degli strumenti Formattazione si trova per impostazione predefinita accanto alla barra degli strumenti Standard. Contiene pulsanti che rappresentano comandi di modifica del testo, come carattere, dimensione del testo, grassetto, numerazione e punti elenco

Qual è l'uso degli strumenti di selezione?

Gli strumenti di selezione sono progettati per selezionare le regioni dal livello attivo in modo da poterci lavorare senza influenzare le aree non selezionate. Ogni strumento ha le sue proprietà individuali, ma gli strumenti di selezione condividono anche una serie di opzioni e caratteristiche in comune

Qual è la differenza principale tra la scansione delle vulnerabilità?

Qual è la differenza principale tra scansione delle vulnerabilità e test di penetrazione? il test di penetrazione consiste nell'attaccare un sistema. La scansione delle vulnerabilità viene eseguita con una conoscenza dettagliata del sistema; il test di penetrazione inizia senza la conoscenza del sistema

Qual è lo strumento ben noto per la scansione delle vulnerabilità?

Lo strumento Nessus è uno scanner di vulnerabilità marchiato e brevettato creato da Tenable Network Security. È stato installato e utilizzato da milioni di utenti in tutto il mondo per la valutazione delle vulnerabilità, problemi di configurazione, ecc