- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

Strumenti di selezione sono progettati per Selezionare regioni dal livello attivo in modo da poterci lavorare senza influenzare le aree non selezionate. Ogni attrezzo ha le sue proprietà individuali, ma il strumenti di selezione condividono anche una serie di opzioni e caratteristiche in comune.

Inoltre, quali sono gli strumenti di selezione utilizzati per assegnare un nome a 3 strumenti di selezione?

Gli strumenti di selezione più ovvi in PS si trovano nella barra degli strumenti che si trova insieme ai pennelli, alle penne e agli strumenti di clonazione

- Tendone. Il primo dalla parte superiore della barra degli strumenti è lo strumento Selezione.

- lazo.

- Strumento lazo magnetico.

- Bacchetta magica.

- Selezione rapida.

- Gamma di colori.

- Inverso.

- Crescere.

In secondo luogo, come si seleziona una selezione in Photoshop? Se stai lavorando prima su un'immagine con più livelli dai un'occhiata il pannello Livelli. Per assicurarti che il livello con il contenuto che desideri selezionare sia evidenziato lì. Vai al pannello Strumenti e fai clic su Quick Selezione attrezzo. Questo strumento può rilevare i bordi degli oggetti in base al colore e al tono.

Quindi, quanti strumenti di selezione ci sono in Photoshop?

Questo estratto da Adobe Photoshop CS5 Classroom in a Book ti mostra come scegliere il migliore dei quattro strumenti di selezione disponibili per un'area specifica, che spesso dipende dalle caratteristiche di quell'area, come forma o colore.

Cosa sono gli strumenti di selezione?

Strumenti di selezione sono progettati per Selezionare regioni dal livello attivo in modo da poter lavorare su di esse senza influenzare le aree non selezionate. Ogni attrezzo ha le sue proprietà individuali, ma il strumenti di selezione condividono anche una serie di opzioni e caratteristiche in comune.

Consigliato:

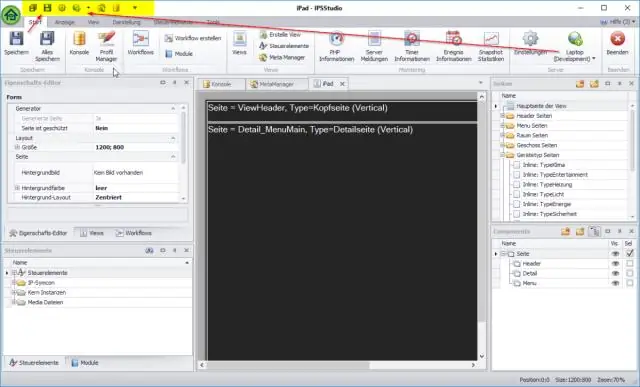

Come faccio a visualizzare la barra degli strumenti di accesso rapido in AutoCAD?

Per visualizzare una barra degli strumenti Per visualizzare il menu, fare clic sul menu a discesa Barra degli strumenti di accesso rapido > Mostra barra dei menu. Per visualizzare una barra degli strumenti, fare clic sul menu Strumenti >Barre degli strumenti e selezionare la barra degli strumenti richiesta

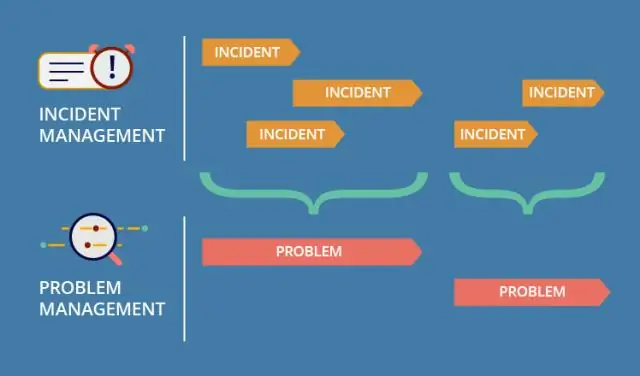

Qual è la differenza tra la gestione degli incidenti e la gestione degli incidenti gravi?

Quindi un MI riguarda il riconoscimento che il normale Incident e Problem Management non lo taglieranno. Un incidente grave è una dichiarazione di stato di emergenza. Un incidente grave è a metà strada tra un incidente normale e un disastro (dove entra in gioco il processo di IT Service Continuity Management)

Qual è la principale differenza tra il rilevamento degli errori e i codici di correzione degli errori?

Sia il rilevamento degli errori che la correzione degli errori richiedono l'invio di una certa quantità di dati ridondanti con i dati effettivi; la correzione richiede più del rilevamento. I bit di parità sono un approccio semplice per il rilevamento degli errori. Un bit di parità è un bit aggiuntivo inviato con i dati che è semplicemente la somma a 1 bit dei dati

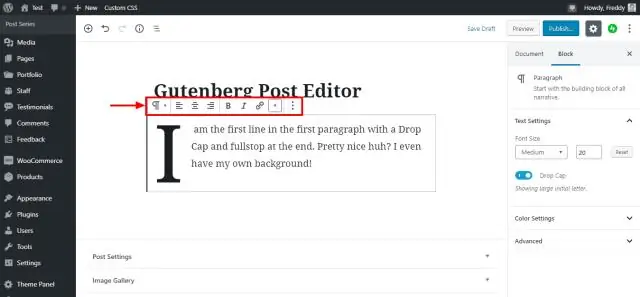

Che cos'è la barra degli strumenti standard e la barra degli strumenti di formattazione?

Barre degli strumenti Standard e Formattazione Contiene pulsanti che rappresentano comandi come Nuovo, Apri, Salva e Stampa. La barra degli strumenti Formattazione si trova per impostazione predefinita accanto alla barra degli strumenti Standard. Contiene pulsanti che rappresentano comandi di modifica del testo, come carattere, dimensione del testo, grassetto, numerazione e punti elenco

Qual è lo scopo degli strumenti di analisi delle vulnerabilità?

Gli strumenti di valutazione delle vulnerabilità sono progettati per analizzare automaticamente le minacce nuove ed esistenti che possono colpire la tua applicazione. I tipi di strumenti includono: Scanner di applicazioni Web che testano e simulano modelli di attacco noti. Scanner di protocollo che ricercano protocolli, porte e servizi di rete vulnerabili