- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:29.

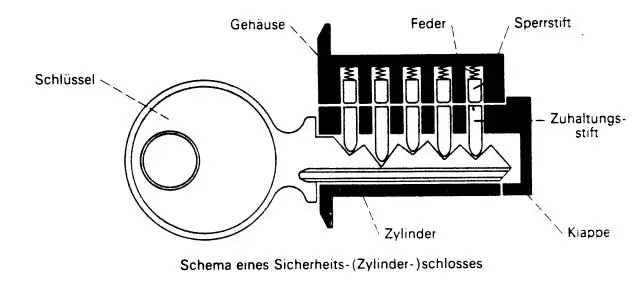

Fossetta le serrature sono fondamentalmente cilindri a perno che utilizzano il lato piatto del chiavi lama come l'area del morso. Piuttosto che tagliare il bordo del chiave come in un perno-cilindro standard, fossetta serrature girare il chiave novanta gradi e tagliare sul lato piatto. su un chiave fossetta sono entrambi di lato.

A questo proposito, cos'è una chiave fossetta?

UN fossetta lock è un design di blocco basato su pin-tumbler che utilizza il lato piatto del chiave lama come area di morso. Cutson l'area di morso assomiglia fossette , da qui il nome. Fossetta i blocchi sono utilizzati in un'ampia varietà di applicazioni e possono variare da bassa ad alta sicurezza.

Oltre a quanto sopra, quali sono i diversi tipi di chiavi? Riepilogo. Sette tipi di DBMS chiavi areSuper, Primary, Candidate, Alternate, Foreign, Compound, Composite e Surrogate Chiave . un super chiave è un gruppo di singoli o multipli chiavi che identifica le righe in tabella.

come funziona una chiave a urto?

Un tipico tasto a urto è parzialmente inserito nel lucchetto in modo che rimanga un perno o tacca tra esso e l'inserimento completo. In alternativa, con un movimento minimo tasto a urto , il chiave è completamente inserito e si affida alla tensione della molla sui perni stessi per allineare i tasto a urto.

Le fossette sono più sicure?

La maggior parte delle serrature fossette orientare la chiavetta della serratura perpendicolarmente alle pile di perni e consentire l'inserimento della chiave in qualsiasi orientamento. UN fossetta il blocco non lo è più sicuro rispetto al tradizionale tumbler a spillo serrature , ma la natura non tradizionale della chiave fa molti serrature fossette apparire sofisticato.

Consigliato:

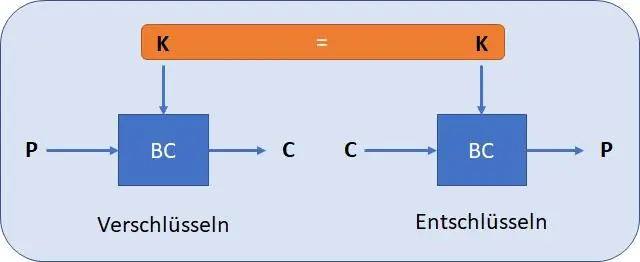

Come vengono generate le chiavi simmetriche?

Gli algoritmi a chiave simmetrica utilizzano un'unica chiave condivisa; mantenere segreti i dati richiede di mantenere segreta questa chiave. In alcuni casi le chiavi vengono generate casualmente utilizzando un generatore di numeri casuali (RNG) o un generatore di numeri pseudocasuali (PRNG). Un PRNG è un algoritmo informatico che produce dati che appaiono casuali durante l'analisi

Come vengono condivise le chiavi simmetriche?

La crittografia a chiave simmetrica è un sistema di crittografia in cui il mittente e il destinatario di un messaggio condividono un'unica chiave comune utilizzata per crittografare e decrittografare il messaggio

Come si puliscono le chiavi del laptop senza rimuovere le chiavi?

Passaggi Spegnere e scollegare il laptop prima di eseguire qualsiasi operazione di pulizia. Inclinare il laptop a testa in giù e picchiettarlo o scuoterlo delicatamente. Spruzzare tra i tasti con aria compressa per rimuovere la polvere. Pulisci i tasti con un panno in microfibra umido. Rimuovere lo sporco ostinato con un batuffolo di cotone imbevuto di alcol inisopropilico

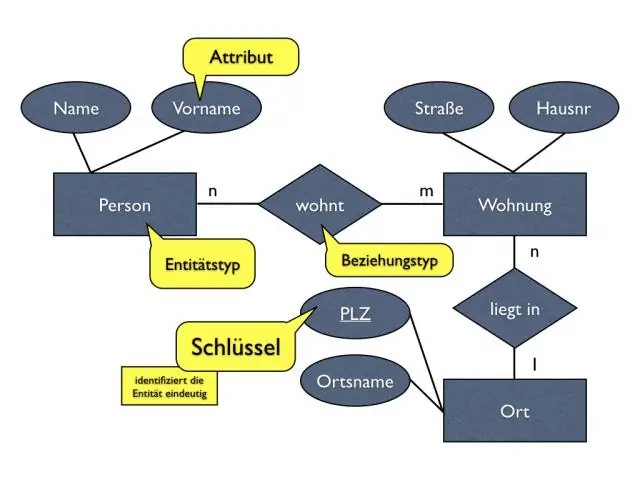

Cosa sono le chiavi primarie e le chiavi esterne?

Relazione tra chiave primaria e chiave esterna Una chiave primaria identifica in modo univoco un record nella tabella del database relazionale, mentre una chiave esterna si riferisce al campo in una tabella che è la chiave primaria di un'altra tabella

Come funzionano serrature e chiavi?

Le serrature di base con perno e nottolino hanno diversi perni a molla all'interno di una serie di piccoli cilindri. Quando la chiave giusta scorre in una serratura a perno e chiavetta, i denti appuntiti e le tacche sulla lama della chiave consentono ai perni caricati a molla di spostarsi su e giù fino a quando non si allineano con una traccia chiamata linea di taglio