- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-06-01 05:08.

7 best practice per la sicurezza dei database

- Garantire fisico sicurezza del database .

- Usa l'applicazione web e Banca dati firewall.

- Indurire il tuo Banca dati nella misura più ampia possibile.

- Cripta i tuoi dati.

- Riduci al minimo il valore di banche dati .

- Maneggio Banca dati accedere strettamente.

- Audit e monitoraggio Banca dati attività.

Sai anche cosa viene utilizzato per la sicurezza del database?

Fondamentalmente, sicurezza del database è qualsiasi forma di sicurezza utilizzata proteggere banche dati e le informazioni che contengono dal compromesso. Esempi di come i dati archiviati possono essere protetti includono: Software - il software è Usato per garantire che le persone non possano accedere al Banca dati attraverso virus, hacking o qualsiasi processo simile.

In secondo luogo, quali sono i 5 passaggi chiave che aiutano a garantire la sicurezza del database? Ecco cinque cose che puoi fare per proteggere la tua azienda e le informazioni sui clienti.

- Avere password sicure. I sistemi più sofisticati sulla Terra non possono proteggere da una password errata.

- Cripta il tuo database.

- Non mostrare alle persone la porta sul retro.

- Segmenta il tuo database.

- Monitora e controlla il tuo database.

Sapete anche, cos'è la sicurezza a livello di database?

Sicurezza del database si riferisce alle varie misure che le organizzazioni adottano per garantire la loro banche dati sono protetti da minacce interne ed esterne. Sicurezza del database include la protezione del Banca dati stesso, i dati che contiene, la sua Banca dati gestionale e le varie applicazioni che vi accedono.

Quali sono i 2 tipi di sicurezza applicati a un database?

Molti livelli e tipi di controllo della sicurezza delle informazioni sono appropriati per i database, tra cui:

- Controllo di accesso.

- Revisione.

- Autenticazione.

- Crittografia.

- Controlli di integrità.

- Backup.

- Sicurezza delle applicazioni.

- Sicurezza del database applicando il metodo statistico.

Consigliato:

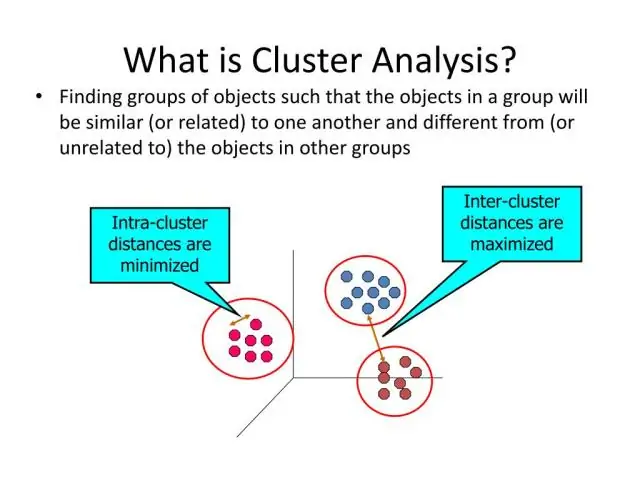

Quali sono i requisiti del clustering nel data mining?

I principali requisiti che un algoritmo di clustering dovrebbe soddisfare sono: scalabilità; trattare con diversi tipi di attributi; scoprire cluster con forma arbitraria; requisiti minimi per la conoscenza del dominio per determinare i parametri di input; capacità di gestire rumore e valori anomali;

Quali sono i due principali requisiti software per lo sviluppo di Android?

Requisiti di sistema per lo sviluppo di Android? PC con sistema operativo Windows/Linux/Mac. Il sistema operativo è l'anima del PC. Processore consigliato. Più di i3, i5 o gli sviluppatori dovrebbero preoccuparsi della velocità del processore e del numero di core. SDK Android IDE (Eclipse o Android Studio). Giava. Conclusione

Quali sono i requisiti per la password del NIST?

Linee guida NIST Le password devono essere lunghe almeno 8 caratteri se scelte dall'abbonato. I sistemi di verifica delle password dovrebbero consentire password scelte dall'abbonato di almeno 64 caratteri di lunghezza. Tutti i caratteri ASCII di stampa e il carattere spazio dovrebbero essere accettabili nelle password

Quali sono le note del relatore per scrivere il suo scopo e quali sono le cose fondamentali da ricordare sulle note del relatore?

Le note del relatore sono testi guidati che il relatore utilizza durante la presentazione di una presentazione. Aiutano il presentatore a ricordare i punti importanti durante la presentazione. Appaiono sulla diapositiva e possono essere visualizzati solo dal presentatore e non dal pubblico

Quali sono i due requisiti chiave per scrivere i controlli di SQL Server nel registro di sicurezza di Windows?

Esistono due requisiti chiave per scrivere i controlli del server SQL Server nel registro di sicurezza di Windows: L'impostazione dell'accesso agli oggetti di controllo deve essere configurata per acquisire gli eventi. L'account con cui è in esecuzione il servizio SQL Server deve disporre dell'autorizzazione di generazione dei controlli di sicurezza per scrivere nel registro di sicurezza di Windows