Come faccio a sapere se c'è un'interruzione di Internet o DSL nella mia zona? Vai su att.com/outages. Inserisci il tuo CAP per informazioni generali sull'area. Oppure accedi al tuo account per risultati personalizzati. Ultima modifica: 2025-01-22 17:01

Quale strumento può proteggere i componenti del computer dagli effetti dell'ESD? cinturino da polso antistatico. soppressore di sovratensioni. UPS. SPS. Spiegazione: un cinturino da polso antistatico equalizza la carica elettrica tra il tecnico e l'apparecchiatura e protegge l'apparecchiatura dalle scariche elettrostatiche. Ultima modifica: 2025-01-22 17:01

Poiché LIMIT funziona come un attributo dell'istruzione FETCH-INTO, quindi per utilizzarlo è possibile aggiungere la parola chiave LIMIT seguita da una cifra numerica specifica che specificherà il numero di righe che la clausola bulk-collect recupererà in una volta alla fine di FETCH -INTO dichiarazione. Ultima modifica: 2025-01-22 17:01

Dieci, 10, X, dieci, decade(agg) il numero cardinale che è la somma di nove e uno; la base del sistema decimale. Sinonimi: decennio, cristal, ten-spot, ten, go, disco biscotto, ecstasy, ex, decennio, tenner, decennary, hug drug, dieci dollari. Ultima modifica: 2025-01-22 17:01

Usa il comando ip default-network per fare in modo che IGRP propaghi un percorso predefinito. EIGRP propaga un percorso alla rete 0.0.0.0. 0.0, ma la route statica deve essere ridistribuita nel protocollo di routing. Nelle versioni precedenti di RIP, la route predefinita creata utilizzando la route ip 0.0. Ultima modifica: 2025-01-22 17:01

Se il tuo iPhone mostra "esteso", significa che sei attualmente in roaming. Ciò significa che o ti trovi in una posizione in cui non sei nella copertura Sprint, o c'è un problema nella tua zona che causa il malfunzionamento delle torri Sprint vicino a te. Ultima modifica: 2025-01-22 17:01

ICMP (Internet Control Message Protocol) si trova a livello di rete del modello OSI (o appena sopra di esso nel livello Internet, come alcuni sostengono), ed è parte integrante della suite di protocolli Internet (comunemente denominata TCP/IP ). A ICMP viene assegnato il protocollo numero 1 nella suite IP secondo IANA.org. Ultima modifica: 2025-01-22 17:01

Un LUN è una sezione logica dell'archiviazione. Un LUN può essere supportato da uno o più dischi. Può anche essere allocato da un lotto di dischi/volume/aggregato a seconda della terminologia del fornitore di storage. Un datastore è una descrizione che VMware utilizza per un'area di storage su cui possono risiedere le macchine virtuali. Ultima modifica: 2025-01-22 17:01

Questi elementi costitutivi della fornitura continua sono: sviluppo e integrazione continui, test continui. e. Rilascio continuo. Ultima modifica: 2025-01-22 17:01

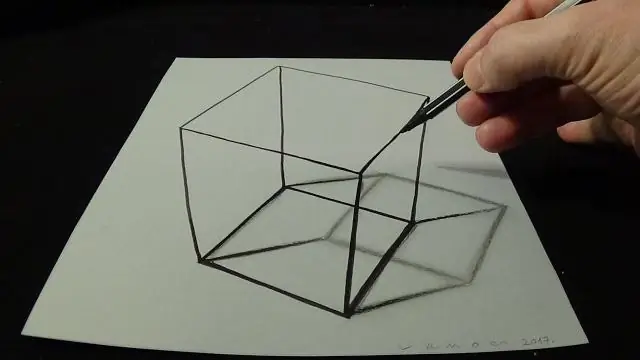

Crea un oggetto 3D per estrusione Seleziona l'oggetto. Scegli Effetto > 3D > Estrusione e smusso. Fare clic su Altre opzioni per visualizzare l'elenco completo delle opzioni o su Meno opzioni per nascondere le opzioni aggiuntive. Selezionare Anteprima per visualizzare in anteprima l'effetto nella finestra del documento. Specificare le opzioni: Posizione. Fare clic su OK. Ultima modifica: 2025-01-22 17:01

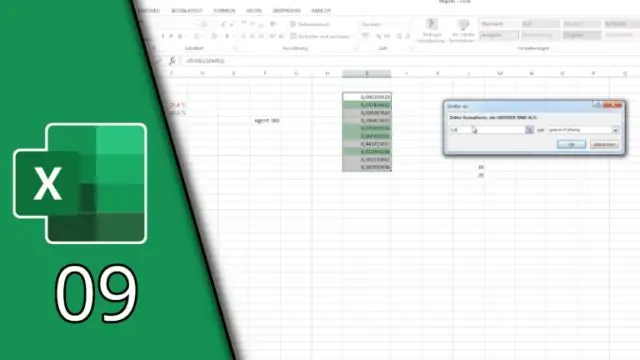

Nel foglio di lavoro di Excel, fai clic su File > Opzioni, quindi seleziona Barra di accesso rapido nel riquadro di sinistra. In Scegli comandi da, seleziona Tutti i comandi. Nell'elenco dei comandi, scorri verso il basso fino a Cancella formati, selezionalo e fai clic sul pulsante Aggiungi per spostarlo nella sezione di destra. Fare clic su OK. Ultima modifica: 2025-01-22 17:01

Domanda originale: come posso installare app su myLG smart TV che non sono disponibili nel Content Store LG? Risposta: No, non puoi. L'unico modo per guardare altri contenuti è acquistare un Chromecast e visualizzare i contenuti dal telefono alla TV. Oppure puoi acquistare un Firestick di Amazon e collegarlo alla TV e installare app su di esso. Ultima modifica: 2025-01-22 17:01

Per connettersi ad Azure MySQL Server utilizzando lo strumento GUIMySQL Workbench: Avviare l'applicazione MySQL Workbench sul computer. Nella finestra di dialogo Imposta nuova connessione, immettere le seguenti informazioni nella scheda Parametri: Fare clic su Prova connessione per verificare se tutti i parametri sono configurati correttamente. Ultima modifica: 2025-01-22 17:01

Differenza tra crittografia simmetrica e asimmetrica La crittografia simmetrica utilizza un'unica chiave che deve essere condivisa tra le persone che devono ricevere il messaggio mentre la crittografia asimmetrica utilizza una coppia di chiavi pubbliche e una chiave privata per crittografare e decrittografare i messaggi durante la comunicazione. Ultima modifica: 2025-01-22 17:01

Un modo semplice per farlo, che funzionerà indipendentemente dalla scheda madre che hai, spegni l'interruttore dell'alimentatore su (0) e rimuovi la batteria a bottone d'argento sulla scheda madre per 30 secondi, rimettila dentro, riaccendi l'alimentatore e avvialo, dovrebbe ripristinare le impostazioni di fabbrica. Ultima modifica: 2025-01-22 17:01

Compagnia ChangHong. Ultima modifica: 2025-01-22 17:01

Nella logica classica, il sillogismo ipotetico è una forma argomentativa valida che è un sillogismo avente un'asserzione condizionale per una o entrambe le sue premesse. Un esempio in inglese: se non mi sveglio, non posso andare al lavoro. Se non posso andare a lavorare, non verrò pagato. Ultima modifica: 2025-01-22 17:01

Passaggio 1: misurare il lato più corto Innanzitutto, si vorrà misurare il lato più corto dello schermo della finestra. Misura lo schermo della tua finestra al 1/16 di pollice più vicino. Passaggio 2: misurare il lato più lungo Quindi, misurare il lato più lungo dello schermo della finestra. Ancora una volta, vorrai misurarlo al 1/16 di pollice più vicino. Ultima modifica: 2025-01-22 17:01

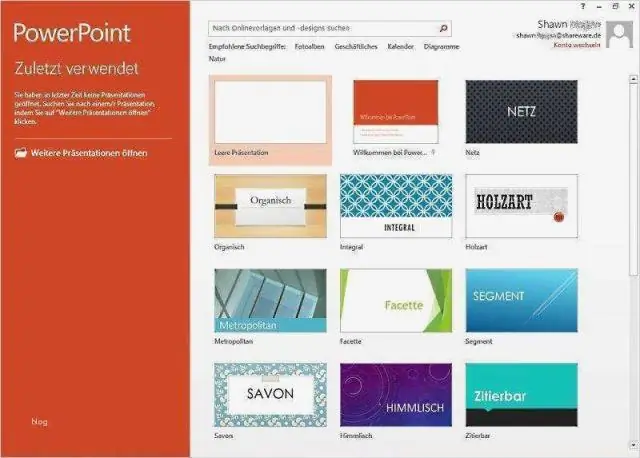

Microsoft offre un'ampia varietà di modelli di Word gratuitamente e senza problemi. Sia che tu stia pianificando una festa per le vacanze, sia responsabile della newsletter della scuola o desideri una combinazione di curriculum e lettera di presentazione abbinata, puoi trovare modelli per Word che si adattano alle tue esigenze. Ultima modifica: 2025-01-22 17:01

Un dispositivo virtuale Android (AVD) è una configurazione del dispositivo che viene eseguita sull'emulatore Android. Fornisce un ambiente Android specifico per dispositivo virtuale in cui possiamo installare e testare la nostra applicazione Android. AVD Manager fa parte di SDK Manager per creare e gestire i dispositivi virtuali creati. Ultima modifica: 2025-01-22 17:01

Descrizione. WannaCry è un cryptoworm ransomware, che ha preso di mira i computer che eseguono il sistema operativo Microsoft Windows crittografando i dati e richiedendo pagamenti di riscatto nella criptovaluta Bitcoin. Il worm è anche conosciuto come WannaCrypt, Wana Decrypt0r 2.0, WanaCrypt0r 2.0 e Wanna Decryptor. Ultima modifica: 2025-01-22 17:01

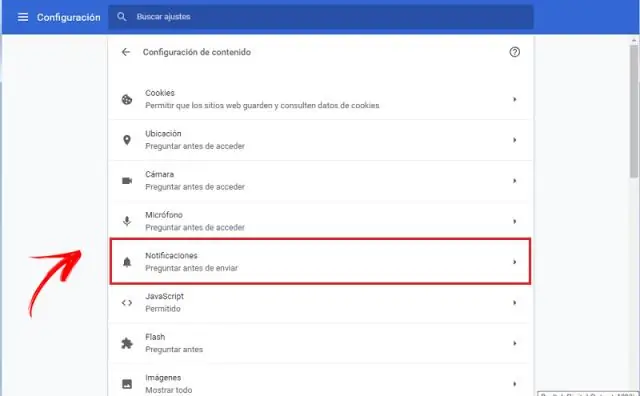

Disattiva l'avviso di sicurezza (non consigliato) All'inizio, apri Proprietà Internet come il metodo 6. Vai alla scheda Avanzate. Ora, deseleziona Controlla la revoca del certificato dell'editore e Controlla la revoca del certificato del server. Ultima modifica: 2025-01-22 17:01

Un attacco dell'albero di Natale è un attacco molto noto progettato per inviare un pacchetto TCP appositamente predisposto a un dispositivo sulla rete. C'è uno spazio impostato nell'intestazione TCP, chiamato flag. E questi flag sono tutti attivati o disattivati, a seconda di cosa sta facendo il pacchetto. Ultima modifica: 2025-01-22 17:01

La dimensione massima per Batch Apex in Salesforce è 2000. Ultima modifica: 2025-06-01 05:06

Quali sono le tre caratteristiche del pannello DOM? Ti permette di trascinare e rilasciare gli elementi per cambiarne l'ordine nel layout Ti permette di modificare gli elementi dinamici quando sei in Live View. Ti consente di copiare, incollare, eliminare e duplicare elementi. Ultima modifica: 2025-01-22 17:01

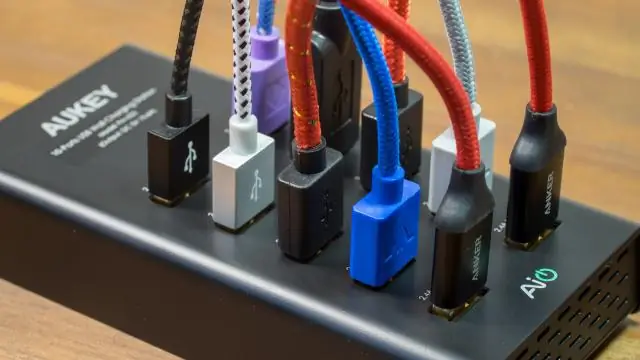

È necessario un cavo del monitor per collegare un display digitale a un PC desktop o laptop. Ci sono quattro tipi comuni di cavi disponibili per questo. Questi sono VGA, DVI, HDMI e DisplayPort. Quello da scegliere dipende dai connettori di uscita disponibili sul computer e dai connettori di ingresso sul monitor del PC. Ultima modifica: 2025-01-22 17:01

Qual è una direttiva corretta per l'utilizzo di una bomboletta di aria compressa per pulire un PC? Usa un flusso d'aria lungo e costante dalla bomboletta. Non spruzzare aria compressa con la bomboletta capovolta. Non utilizzare aria compressa per pulire una ventola della CPU. Ultima modifica: 2025-01-22 17:01

Se sviluppi febbre e brividi, è probabile che sia un segno di una grave infezione batterica. Lascia una spina o una scheggia di legno nel tuo corpo per alcuni mesi ed è probabile che si disintegri e stimoli ulteriormente la risposta immunitaria del tuo corpo. E qualsiasi infezione non trattata può diffondersi e causare setticemia o avvelenamento del sangue. Ultima modifica: 2025-01-22 17:01

Gli impatti positivi di Internet includono quanto segue: Fornisce una comunicazione efficace tramite e-mail e servizi di messaggistica istantanea in qualsiasi parte del mondo. Migliora le interazioni e le transazioni aziendali, risparmiando tempo vitale. Le operazioni bancarie e lo shopping online hanno reso la vita meno complicata. Ultima modifica: 2025-01-22 17:01

Mitologia classica. uno qualsiasi dei tre mostri sorelle comunemente rappresentati con serpenti al posto dei capelli, ali, artigli di bronzo e occhi che trasformavano in pietra chiunque li guardasse. Medusa, l'unica Gorgone mortale, fu decapitata da Perseo. Ultima modifica: 2025-01-22 17:01

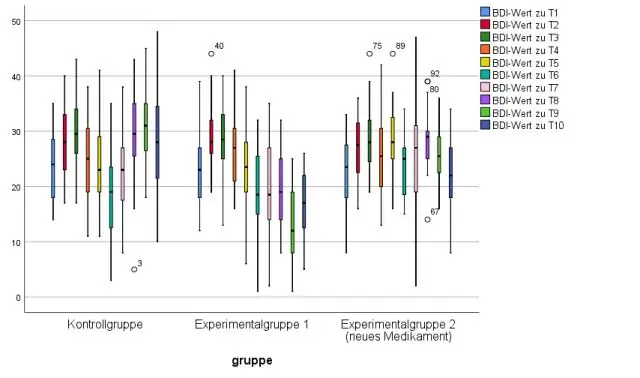

Un outlier multivariato è una combinazione di punteggi insoliti su almeno due variabili. Entrambi i tipi di valori anomali possono influenzare l'esito delle analisi statistiche. Gli outlier esistono per quattro ragioni. L'immissione di dati errati può far sì che i dati contengano casi estremi. Ultima modifica: 2025-01-22 17:01

Piscina di stoccaggio. Con Synology NAS, puoi combinare più unità in un'unica unità di archiviazione chiamata pool di archiviazione. I volumi possono essere creati negli storagepool. I volumi possono essere espansi se un pool di archiviazione dispone di spazio allocabile. Diversi tipi di RAID offrono diversi livelli di protezione dei dati. Ultima modifica: 2025-01-22 17:01

Il codice di errore è HTTP 404 (non trovato) e la descrizione è: Il server di origine non ha trovato una rappresentazione corrente per la risorsa di destinazione o non è disposto a rivelare che esiste. Questo errore significa che il server non è riuscito a trovare la risorsa richiesta (JSP, HTML, immagini…) e restituisce il codice di stato HTTP 404. Ultima modifica: 2025-01-22 17:01

Continua a tenere premuti entrambi i pulsanti finché non vedi il logo Apple apparire sullo schermo. Il logo dovrebbe apparire tra dieci e venti secondi dopo aver iniziato a tenere premuti i pulsanti. Dopo che viene visualizzato il logo Apple, il tuo iPhone o iPad si riavvierà normalmente. Ultima modifica: 2025-01-22 17:01

Sì, puoi memorizzare oggetti di diversi tipi in un ArrayList ma, come menzionato da pst, è una seccatura gestirli in seguito. Se i valori sono correlati in qualche modo, probabilmente è meglio scrivere una lezione per tenerli. Ultima modifica: 2025-01-22 17:01

Le telecomunicazioni sono i mezzi di trasmissione elettronica di informazioni a distanza. Le informazioni possono essere sotto forma di chiamate telefoniche vocali, dati, testo, immagini o video. Oggi le telecomunicazioni vengono utilizzate per organizzare sistemi informatici più o meno remoti in reti di telecomunicazioni. Ultima modifica: 2025-01-22 17:01

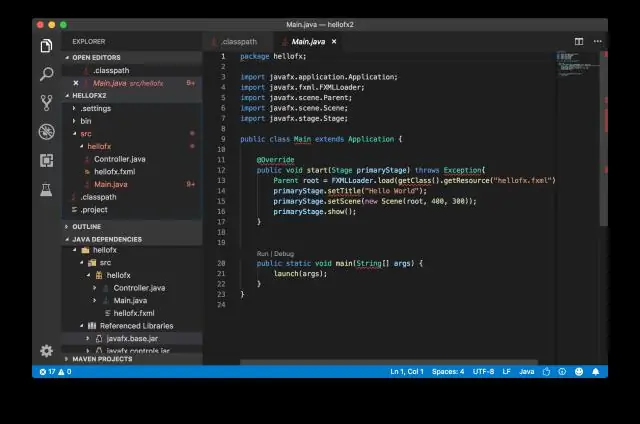

Il JavaFX Software Development Kit (SDK) fornisce gli strumenti e le tecnologie della riga di comando per sviluppare contenuti espressivi per le applicazioni distribuite su browser, desktop e dispositivi mobili. Runtime JavaFX Desktop. JavaFX Mobile Emulatore e runtime (solo Windows). Ultima modifica: 2025-01-22 17:01

Un file CRYPT è un file crittografato creato da WhatsApp Messenger, una popolare applicazione di messaggistica per smartphone. Contiene un archivio di messaggi di cui è stato eseguito il backup dall'applicazione WhatsApp. WhatsApp può decifrare i tuoi file CRYPT salvati se hai effettuato l'accesso con lo stesso account Google che hai utilizzato per creare il backup. Ultima modifica: 2025-01-22 17:01

Gli alberi di mogano possono essere trovati nei seguenti luoghi: Tai Bwo Wannai tree grove - 4 alberi di mogano sono all'interno del boschetto. Giungla Kharazi - 2 alberi si trovano nell'angolo sud-orientale della giungla. Atollo delle scimmie - diversi alberi di mogano si trovano a sud del grande cancello. Ultima modifica: 2025-01-22 17:01

Classi, componenti software e microservizi che hanno una sola responsabilità sono molto più facili da spiegare, comprendere e implementare rispetto a quelli che forniscono una soluzione per tutto. Ciò riduce il numero di bug, migliora la velocità di sviluppo e semplifica notevolmente la tua vita come sviluppatore di software. Ultima modifica: 2025-01-22 17:01