Un DTD definisce i tag e gli attributi utilizzati in un documento XML o HTML. Qualsiasi elemento definito in un DTD può essere utilizzato in questi documenti, insieme ai tag e agli attributi predefiniti che fanno parte di ciascun linguaggio di markup. Il seguente è un esempio di DTD utilizzato per definire un'automobile:. Ultima modifica: 2025-01-22 17:01

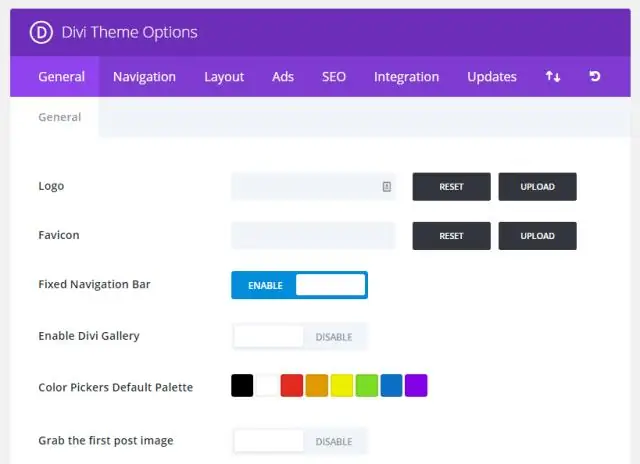

Prezzi. Divi, insieme a 86 altri temi e altri 6 plugin, costa $ 89 all'anno. Pagare $ 89 per un singolo tema può essere considerato costoso da alcuni. Ma per 86 temi e 6 plugin è un ottimo rapporto qualità-prezzo. Ultima modifica: 2025-01-22 17:01

Passaggio 1: esporta i tuoi dati da Chrome Fai clic sul menu Chrome nella barra degli strumenti e scegli Impostazioni. Fare clic su Password. Fare clic sopra l'elenco delle password salvate e selezionare "Esporta password". Fai clic su "Esporta password" e inserisci la password che utilizzi per accedere al tuo computer se richiesto. Salva il file sul desktop. Ultima modifica: 2025-01-22 17:01

BufferedReader è una classe Java che legge il testo da un flusso di input (come un file) memorizzando nel buffer i caratteri che leggono senza problemi caratteri, array o linee. In generale, ogni richiesta di lettura effettuata da un Reader provoca una corrispondente richiesta di lettura del carattere o flusso di byte sottostante. Ultima modifica: 2025-01-22 17:01

A. mat-file è un file binario compresso. Non è possibile aprirlo con un editor di testo (a meno che tu non abbia un plugin speciale come dice Dennis Jaheruddin). Altrimenti dovrai convertirlo in un file di testo (csv per esempio) con uno script. Ultima modifica: 2025-01-22 17:01

Stampante senza impatto - Computer Definition Una stampante che stampa senza sbattere un nastro sulla carta. Le stampanti laser, LED, a getto d'inchiostro, a inchiostro solido, a trasferimento termico di cera e a sublimazione del colore sono esempi di stampanti senza impatto. Vedi stampante. Ultima modifica: 2025-01-22 17:01

1. Abilita l'installazione da fonti sconosciute nelle impostazioni di sicurezza Android di Android. Abilita l'installazione di app da origini sconosciute. Scarica l'APK Mobdro per Android. Sfoglia e seleziona Modbro APK per l'installazione. Installa Mobdro su Android TV Box, Tablet o Smartphone. Apri l'app Mobdro. Accetta i Termini e Condizioni di Mobdro. Ultima modifica: 2025-06-01 05:06

Strutture Syslog. La struttura rappresenta il processo della macchina che ha creato l'evento syslog. Ad esempio, l'evento è creato dal kernel, dal sistema di posta, dai processi di sicurezza/autorizzazione, ecc.?. Ultima modifica: 2025-01-22 17:01

Per visualizzare le statistiche complessive delle tue recensioni, vai a I tuoi contributi su Google Maps per Android o iOS. Quindi tocca RECENSIONI. Nella parte superiore dello schermo, vedrai quante persone hanno apprezzato e visualizzato tutte le tue recensioni. Puoi anche vedere i Mi piace e le visualizzazioni su ogni singola recensione. Ultima modifica: 2025-01-22 17:01

Le videocamere Blink registrano clip solo in base al rilevamento del movimento e inviano un avviso al tuo dispositivo mobile. Puoi anche registrare mentre sei in live view solo sulle telecamere XT2. Puoi impostarlo per registrare tutto il giorno o quando c'è movimento. Ultima modifica: 2025-01-22 17:01

L'area di lavoro di un robot è la sua gamma di movimento. È la forma creata quando un manipolatore raggiunge avanti, indietro, su e giù. Queste distanze sono determinate dalla lunghezza del braccio di un robot e dal design dei suoi assi. Un robot può funzionare solo entro i confini di questo ambito di lavoro. Ultima modifica: 2025-01-22 17:01

Segui questi passaggi per cambiare il colore del carattere della cartella del desktop. un. Fare clic con il tasto destro su uno spazio vuoto del desktop e fare clic su Personalizza. B. Fare clic sul collegamento Colore finestra nella parte inferiore della finestra. C. Fare clic sul collegamento Impostazioni avanzate dell'aspetto. D. Seleziona l'elemento come desktop. e. F. G. h. Ultima modifica: 2025-01-22 17:01

Un'espressione regolare (a volte abbreviata in regex) è una stringa di caratteri utilizzata per creare un modello di ricerca. È simile a un carattere jolly: ti aiuta a essere più mirato nel filtraggio.,Un punto corrisponde a qualsiasi singolo carattere tranne un'interruzione di riga. Ad esempio, filtrando per mega. Ultima modifica: 2025-01-22 17:01

Definizione e tipi di aggregati Gli aggregati sono prodotti combinando informazioni provenienti da più fonti. Quando si aggregano dati, si utilizzano una o più statistiche riepilogative, come media, mediana o modalità, per fornire una descrizione semplice e rapida di alcuni fenomeni di interesse. Ultima modifica: 2025-01-22 17:01

Una prospettiva teorica è un insieme di ipotesi sulla realtà che informano le domande che ci poniamo e il tipo di risposte a cui arriviamo come risultato. Spesso i sociologi usano più prospettive teoriche contemporaneamente mentre inquadrano domande di ricerca, progettano e conducono ricerche e analizzano i loro risultati. Ultima modifica: 2025-01-22 17:01

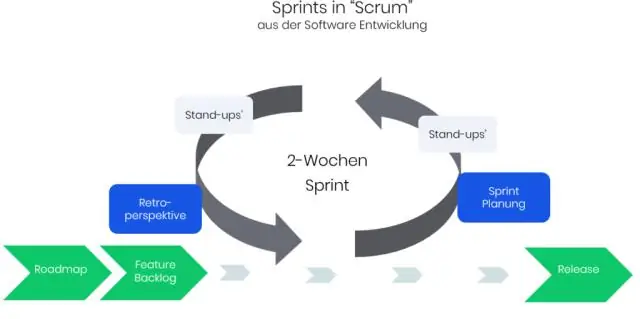

Scrum è una parte dell'Agile che aiuta a completare progetti complessi. È un processo di sviluppo in cui il team lavora insieme per raggiungere l'obiettivo. Molte persone sembrano una metodologia, ma Scrum è in realtà un framework di processo per lo sviluppo agile. Ultima modifica: 2025-01-22 17:01

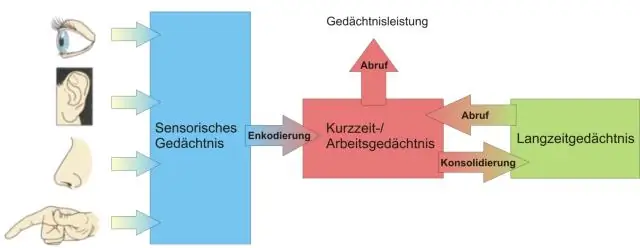

Che cos'è la memoria dipendente dal contesto? La memoria dipendente dal contesto fa venire in mente idee, abilità ed esperienze quando si trovano nello stesso contesto di quando le hai sperimentate prima. Quando impari qualcosa in un contesto, lo ricorderai più facilmente in quello stesso contesto. Ultima modifica: 2025-01-22 17:01

Come avviare una piccola libreria gratuita: cinque semplici passaggi! Fase uno: identificare una posizione e uno steward. Prima decidi dove puoi installare legalmente e in sicurezza la Libreria. Fase due: ottenere una libreria. Terzo passo: registra la tua libreria. Fase quattro: creare supporto. Passaggio cinque: aggiungi la tua libreria alla mappa del mondo. Ultima modifica: 2025-01-22 17:01

Redmi 5A Breve descrizione Lo smartphone è disponibile in più di tre Coloroptions, ovvero Rose Gold, Platinum Silver, Champagne Gold, Lake Blue e offre una serie di opzioni di connettività in termini di funzionalità 3G, 4G, GPS, Wi-Fi Bluetooth. Lo smartphone è alimentato dal processore Snapdragon 425 Quad core da 1,4 GHz. Ultima modifica: 2025-01-22 17:01

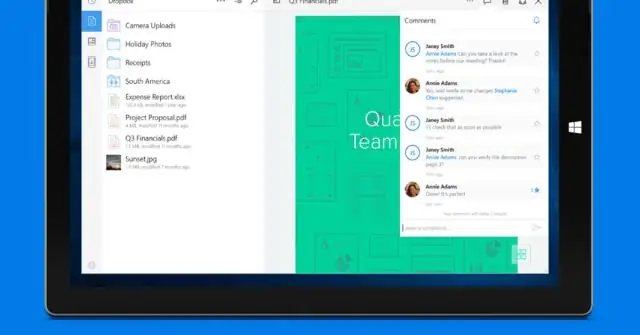

Aprire l'app desktop all'avvio del computer Fare clic su Preferenze. Nella scheda Generale, seleziona Avvia Dropbox all'avvio del sistema per aprire Dropbox nella barra delle applicazioni/barra dei menu e sincronizzare file e cartelle nella cartella Dropbox con il tuo account online, ogni volta che avvii il computer. Ultima modifica: 2025-01-22 17:01

Smart Update (BSU – BEA Smart Update) – è un'utilità (applicazione basata su Java) per applicare patch su WebLogic Server (server J2EE di Oracle in Fusion Middleware 11g). Ultima modifica: 2025-06-01 05:06

Olio Osmo su legno interno, piani di lavoro e mobili È resistente all'acqua, allo sporco, al vino, al caffè, ecc. ed è microporoso, quindi non si screpola, si sbuccia o si gonfia. Ultima modifica: 2025-01-22 17:01

Lo schema di Active Directory è un componente di Active Directory che contiene regole per la creazione di oggetti all'interno di una foresta di Active Directory. Lo schema di Active Directory è un elenco di definizioni sugli oggetti di Active Directory e informazioni su quegli oggetti che sono archiviati in Active Directory. Ultima modifica: 2025-01-22 17:01

Nascondi barra degli strumenti di revisione Per nascondere la barra degli strumenti di revisione, fare clic con il pulsante destro del mouse su qualsiasi barra degli strumenti visibile e scegliere "Revisione" per deselezionarla. Ultima modifica: 2025-01-22 17:01

A: Ci sono alcuni mouse che sono importanti nel business degli eSport FPS. Tra i più popolari ci sono la serie Zowie FK, il Logitech G502, SteelSeries Sensei e il Razer Deathadder. Tutti utilizzati da molti giocatori professionisti ciascuno. Ultima modifica: 2025-01-22 17:01

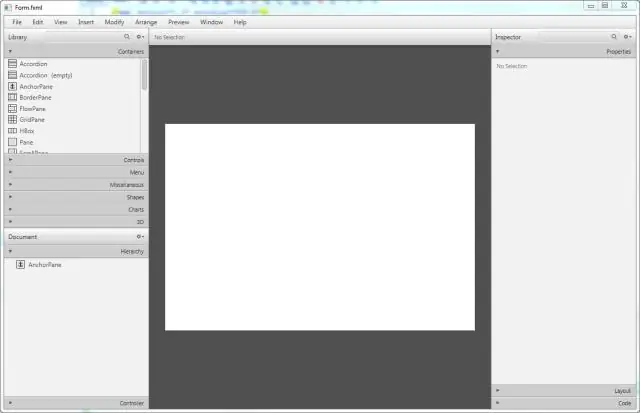

VIDEO Sai anche, come uso JavaFX Scene Builder? Usa NetBeans IDE New Wizard. Usa JavaFX Scene Builder Nuovo comando. Imposta il contenitore radice, CSS e la classe di stile. Ridimensiona la scena e la finestra del generatore di scene.. Ultima modifica: 2025-01-22 17:01

Non c'è modo di salvare i colori personalizzati in Paint in Windows 7. Dovrai inserire il colore per i valori RGB e reinserire il,. Puoi utilizzare il tuo motore di ricerca preferito per cercare qualsiasi soluzione di terze parti per funzionalità più complete. Ultima modifica: 2025-01-22 17:01

Quattro parti di un discorso informativo: Introduzione – Cinque passi: a. Attira l'attenzione del pubblico. • Fare una dichiarazione drammatica. Corpo – Quattro Passi: a. Organizzare le informazioni: alcuni tipi di organizzazione sono appropriati per determinati. Conclusione. Tecniche per le conclusioni: • Riassumi la tua tesi ei principali punti di supporto. Condurre un periodo di domande e risposte. Ultima modifica: 2025-06-01 05:06

HP Active Pen è compatibile con il laptop HP Spectre x2 e il laptop rimovibile HP Pavilion x2. Ultima modifica: 2025-01-22 17:01

La migrazione dei dati è importante perché è un componente necessario per aggiornare o consolidare server e hardware di archiviazione o per aggiungere applicazioni ad alta intensità di dati come database, data warehouse e data lake e progetti di virtualizzazione su larga scala. Ultima modifica: 2025-01-22 17:01

Aggiornamento del database Pacman La configurazione del mirror Pacman è in /etc/pacman. Eseguire il seguente comando per modificare il file /etc/pacman.d/mirrorlist: Digitare la password e premere. Tutti i mirror sono attivi per impostazione predefinita. Ultima modifica: 2025-01-22 17:01

I modificatori di accesso (o identificatori di accesso) sono parole chiave nei linguaggi orientati agli oggetti che impostano l'accessibilità di classi, metodi e altri membri. Questo è l'identificatore più comunemente usato per le classi. Una classe non può essere dichiarata come privata. Ultima modifica: 2025-01-22 17:01

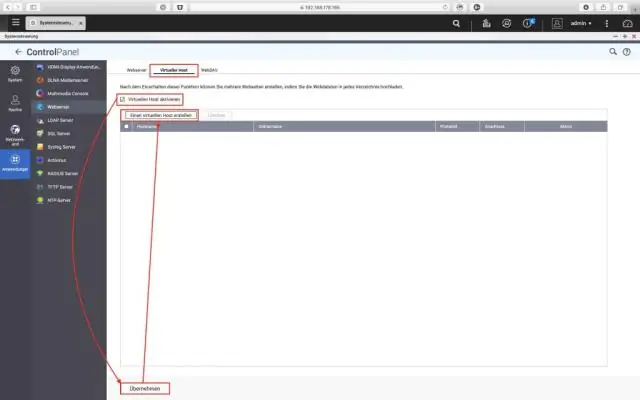

L'intestazione della richiesta Host specifica il nome di dominio del server (per l'hosting virtuale) e (facoltativamente) il numero di porta TCP su cui il server è in ascolto. Se non viene fornita alcuna porta, è implicita la porta predefinita per il servizio richiesto (ad es. '80' per un URL HTTP). Ultima modifica: 2025-01-22 17:01

Installazione di Java 8 Vai al sito Web di Oracle. Scorri verso il basso fino a visualizzare un'intestazione che inizia con "Java SE 8u65/8u66". Sulla destra, vedrai un pulsante Download sotto l'intestazione JDK. Apri la cartella Download e fai doppio clic su jdk-8u65-macosx-x64. Fare doppio clic sull'icona del pacchetto e seguire le istruzioni per l'installazione. Ultima modifica: 2025-01-22 17:01

Maryland Allo stesso modo, si chiede, in quale parte del Maryland vivono i fratelli Dobre? Gaithersburg, Maryland , U.S. Lucas e Marcus Dobre -Mofid (nato il 28 gennaio 1999), noto collettivamente come The Dobre I gemelli, sono un duo di ballerini americani e personalità di YouTube che sono saliti alla ribalta sull'ormai defunta applicazione video Vine.. Ultima modifica: 2025-01-22 17:01

1 risposta. Non è possibile memorizzare un segno con il tipo primitivo intero Java. Lo zero negativo è un artefatto della rappresentazione IEEE-754, che memorizza un segno in un bit separato. Gli interi, d'altra parte, sono memorizzati nella rappresentazione in complemento a due, che ha una rappresentazione unica per zero. Ultima modifica: 2025-01-22 17:01

Se sei titolare di un CCNA Cyber Ops attivo il 24 febbraio 2020, riceverai il nuovo Cisco Certified CyberOps Associate. Se hai già superato uno degli esami in corso, continua, perché questi esami verranno ritirati il 28 maggio 2020. Ultima modifica: 2025-01-22 17:01

Ripetizione controcontrollata. una variabile di controllo (o contatore di loop) il valore iniziale della variabile di controllo. l'incremento (o decremento) di cui la variabile di controllo viene modificata ogni volta attraverso il ciclo (noto anche come ogni iterazione del ciclo). Ultima modifica: 2025-01-22 17:01

Rete: Requisiti Internet della telecamera wireless. Le telecamere IP stand-alone non richiedono una connessione Internet per le funzioni di base, ma è necessaria una connessione Internet per la piena funzionalità. Ultima modifica: 2025-01-22 17:01

The Hololens è la versione di Microsoft della realtà aumentata, che chiamano "realtà mista". Utilizzando più sensori, ottica avanzata ed elaborazione olografica che si fonde perfettamente con il suo ambiente, questi ologrammi possono essere utilizzati per visualizzare informazioni, fondersi con il mondo reale o persino simulare un mondo virtuale. Ultima modifica: 2025-01-22 17:01