I dieci migliori suggerimenti per la ricerca Utilizzare AND per combinare parole chiave e frasi durante la ricerca di articoli di riviste nei database elettronici. Usa il troncamento (un asterisco) e i caratteri jolly (di solito un punto interrogativo o esclamativo). Scopri se il database che stai utilizzando ha un'opzione di "ricerca per argomento". Usa la tua immaginazione. Ultima modifica: 2025-01-22 17:01

Quindi, come funziona l'animazione al computer? L'animatore utilizza un computer per generare una sequenza di immagini fisse, che danno l'illusione del movimento attraverso lo spazio tridimensionale quando le riproduci. Invece di disegnare a mano ogni dettaglio nella cornice, disegna ogni cornice usando un computer. Ultima modifica: 2025-01-22 17:01

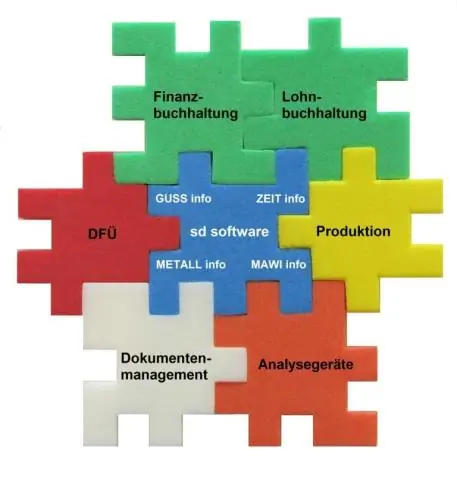

Principalmente, UML è stato utilizzato come linguaggio di modellazione generico nel campo dell'ingegneria del software. Tuttavia, ora ha trovato la sua strada nella documentazione di diversi processi aziendali o flussi di lavoro. Ad esempio, i diagrammi di attività, un tipo di diagramma UML, possono essere utilizzati come posizionamento per i diagrammi di flusso. Ultima modifica: 2025-01-22 17:01

Per farla breve, c'è una grande differenza tra un'API RESTful e un'API HTTP. Un'API RESTful aderisce a TUTTI i vincoli REST stabiliti nella sua documentazione "formato" (nella tesi di Roy Fielding). Un'API HTTP è QUALSIASI API che utilizza HTTP come protocollo di trasferimento. Ultima modifica: 2025-01-22 17:01

Directory di log La posizione SPARK_WORKER_LOG_DIR predefinita è /var/log/spark/worker. La directory di log predefinita per l'avvio del server Spark SQL Thrift è $HOME/spark-thrift-server. Spark Shell e i log dell'applicazione vengono emessi nella console. I file di configurazione del registro si trovano nella stessa directory di spark-env.sh. Ultima modifica: 2025-01-22 17:01

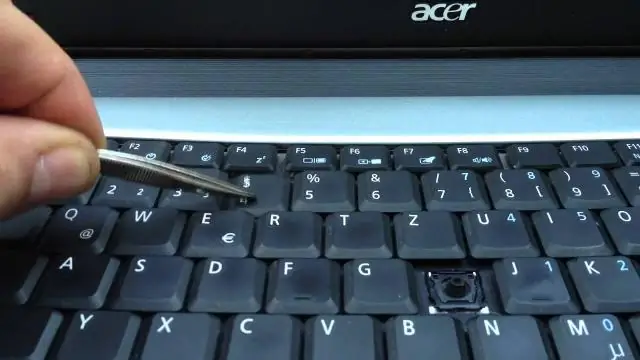

Passaggi Spegnere e scollegare il laptop prima di eseguire qualsiasi operazione di pulizia. Inclinare il laptop a testa in giù e picchiettarlo o scuoterlo delicatamente. Spruzzare tra i tasti con aria compressa per rimuovere la polvere. Pulisci i tasti con un panno in microfibra umido. Rimuovere lo sporco ostinato con un batuffolo di cotone imbevuto di alcol inisopropilico. Ultima modifica: 2025-01-22 17:01

Plugin del browser Okta. Okta Browser Plugin protegge le tue password e ti consente di accedere in modo sicuro a tutte le tue app aziendali e personali. Le più grandi organizzazioni del mondo e oltre 100 milioni di persone si affidano a Okta per connettersi alle app all'interno e all'esterno della loro organizzazione sapendo che le loro credenziali sono protette. Ultima modifica: 2025-01-22 17:01

Ecco il controllo da eseguire: Assicurati che la connessione HDMI non sia scivolata fuori. Scollega e poi ricollega il cavo. Accendi la TV HDMI o l'altoparlante HDMI e solo quindi avvia il PC. Quindi spegni la TV o l'altoparlante, scollega del tutto i dispositivi, attendi un minuto, ricollegali e riaccendili. Ultima modifica: 2025-01-22 17:01

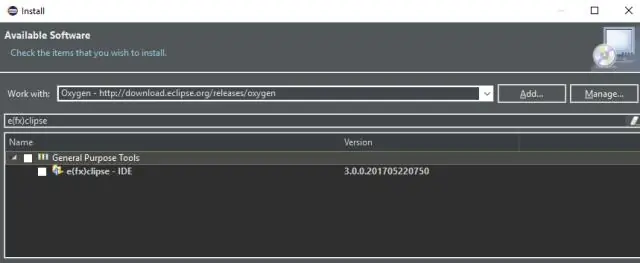

Ciao mondo Inizia l'eclissi. Nella vista Package Explorer fare clic con il pulsante destro del mouse e selezionare Nuovo > Progetto Java. Crea un nuovo progetto JavaTM. Chiamalo MyJavaFXProject e premi il pulsante Fine. Apri il menu a comparsa del progetto e seleziona JavaFX > Aggiungi JavaFX Nature. La prospettiva JavaFX è attivata. Ecco. Ultima modifica: 2025-01-22 17:01

Scarica l'app Hulu sugli ultimi televisori Samsung e lettori Blu-ray seguendo questi passaggi: Premi Home sul telecomando per accedere a SmartHub. Seleziona App, quindi cerca "Hulu" utilizzando l'icona della lente di ingrandimento nell'angolo in alto a destra. Segui le istruzioni sullo schermo per completare il processo di installazione. Ultima modifica: 2025-01-22 17:01

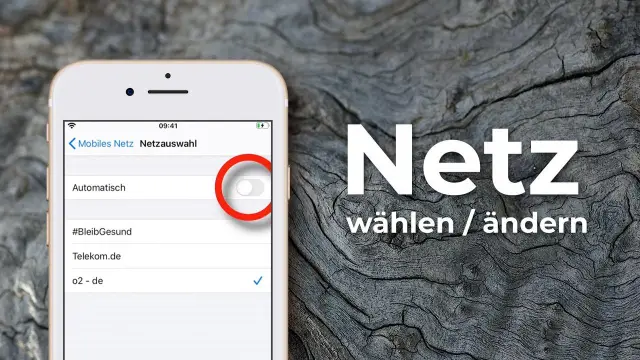

Come creare un punto di accesso per iPhone Tocca "Impostazioni" dalla schermata iniziale dell'iPhone per aprire il menu Impostazioni. Tocca l'opzione "Hotspot personale" per avviare l'app Hotspot personale. Tocca l'interruttore "Hotspot personale" per attivare l'hotspot. Tocca il campo "Password Wi-Fi", quindi imposta una password o modifica quella esistente. Ultima modifica: 2025-01-22 17:01

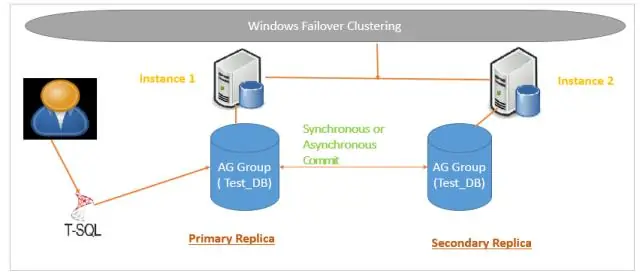

La ridondanza definisce l'implementazione o il provisioning di dispositivi o sistemi duplicati in aree critiche per assumere il funzionamento attivo in caso di guasto del dispositivo o del sistema principale. La resilienza definisce la capacità di recuperare, convergere o auto-ripararsi per ripristinare le normali operazioni dopo un evento dirompente. Ultima modifica: 2025-06-01 05:06

Avvia iBooks dalla schermata Home del tuo iPhone o iPad. Tocca il pulsante Modifica nell'angolo in alto a sinistra della libreria principale. Tocca i titoli che desideri spostare in un'altra raccolta, quindi tocca il pulsante Sposta in alto. Ultima modifica: 2025-01-22 17:01

Golang è un linguaggio molto più semplice persino di Python o JavaScript. Le uniche due aree in cui potresti avere problemi con il golang sono le interfacce e le funzionalità di concorrenza: goroutine e canali. Molti principianti trovano difficile comprendere la concorrenza. Ho trovato il golang molto facile da imparare. Ultima modifica: 2025-01-22 17:01

Mentre anche i cavi UTP non schermati riducono alcune EMI, i cavi STP schermati bloccano in modo più efficace le interferenze. I cavi schermati Cat5 e Cat6 sono aumentati con una sottile lamina che serve a bloccare le interferenze elettromagnetiche. Tuttavia, il cavo sarà messo a terra solo se anche i jack e gli accoppiatori utilizzati nell'installazione sono schermati. Ultima modifica: 2025-01-22 17:01

I diagrammi di flusso dell'interfaccia utente vengono in genere utilizzati per uno dei due scopi. Innanzitutto, vengono utilizzati per modellare le interazioni che gli utenti hanno con il software, come definito in un singolo caso d'uso. Ad esempio, un caso d'uso può fare riferimento a diverse schermate e fornisce informazioni su come vengono utilizzate. Ultima modifica: 2025-01-22 17:01

Quindi, tocca Impostazioni passcode. Questo codice o blocco dell'impronta digitale garantisce che solo tu possa attivare e disattivare l'Accesso guidato. 4. Ora, torna indietro di una schermata e attiva Accesso facilitato, che ti consente di accedere alla modalità Accesso guidato toccando tre volte il pulsante Home. Ultima modifica: 2025-01-22 17:01

Esistono diversi modi per importare i dati in R e sono disponibili diversi formati, da Excel a R. Apri i dati di Excel. Vai su File > Salva con nome o premi Ctrl+Maiusc+S. Nominalo con quello che vuoi, dì Data. Una volta salvato, questo file avrà un nome Data. Ultima modifica: 2025-01-22 17:01

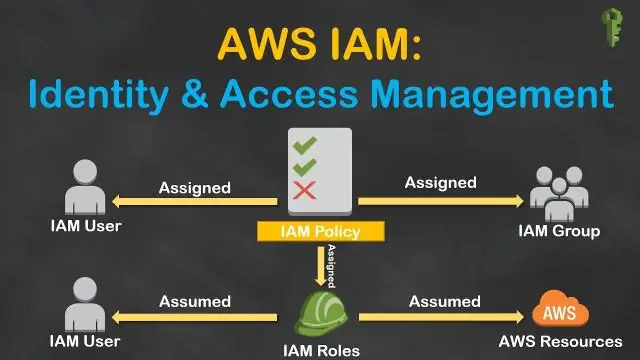

AWS Identity and Access Management (IAM) ti consente di gestire l'accesso ai servizi e alle risorse AWS in modo sicuro. Utilizzando IAM, puoi creare e gestire utenti e gruppi AWS e utilizzare le autorizzazioni per consentire e negare il loro accesso alle risorse AWS. IAM è una funzionalità del tuo account AWS offerta senza costi aggiuntivi. Ultima modifica: 2025-01-22 17:01

RSS (originariamente RDF Site Summary; in seguito sono emersi due approcci concorrenti, che utilizzavano rispettivamente i backronym Rich SiteSummary e Really Simple Syndication) è un tipo di feed Web che consente agli utenti e alle applicazioni di accedere agli aggiornamenti dei siti Web in un formato standardizzato leggibile dal computer. Ultima modifica: 2025-01-22 17:01

Un terminale è il punto in cui termina un conduttore di un componente, dispositivo o rete. Il terminale può anche fare riferimento a un connettore elettrico a questo punto finale, che funge da interfaccia riutilizzabile per un conduttore e crea un punto in cui è possibile collegare circuiti esterni. Ultima modifica: 2025-01-22 17:01

Un relè è un semplice dispositivo di commutazione che utilizza un piccolo segnale per controllare un segnale più grande. In questo caso gli impulsi a bassa tensione aprono o chiudono un circuito a tensione più alta. Pensa a un relè come a un interruttore telecomandato. Quindi un pannello relè aggiunge il controllo on/off a un circuito, ma deve comunque essere alimentato da un pannello interruttore. Ultima modifica: 2025-01-22 17:01

Un MBean è un oggetto Java gestito, simile a un componente JavaBeans, che segue i modelli di progettazione stabiliti nella specifica JMX. Un MBean può rappresentare un dispositivo, un'applicazione o qualsiasi risorsa che deve essere gestita. Ultima modifica: 2025-01-22 17:01

La rete solo host fornisce una connessione di rete tra la macchina virtuale e il computer host, utilizzando un adattatore Ethernet virtuale visibile al sistema operativo host. Gli indirizzi su questa rete sono forniti dal server DHCP VMware. Ultima modifica: 2025-01-22 17:01

L'etica informatica riguarda il codice di comportamento responsabile su Internet. Così come ci viene insegnato ad agire responsabilmente nella vita di tutti i giorni. Non è sempre vero; browser, computer e fornitori di servizi Internet possono tenere registri delle loro attività che possono essere utilizzati per individuare comportamenti illegali o inappropriati. Ultima modifica: 2025-01-22 17:01

T-Mobile su Twitter: "Siamo spiacenti, i clienti DavidMetroPCS non sono idonei per T-Mobile Tuesdays. Ultima modifica: 2025-01-22 17:01

Lo smartphone non è principalmente un telefono robusto perché il colosso sudcoreano ha in arrivo il Galaxy S6 Active, robusto e impermeabile. A differenza del modello Galaxy S5, sia il Galaxy S6 che il Galaxy S6 edge non sono ufficialmente impermeabili/resistenti all'acqua, ma questo test dell'acqua dimostra il contrario, una specie di. Ultima modifica: 2025-01-22 17:01

Aggiungi i tuoi amici di Facebook al file CSV dei contatti di Gmail all'elenco dei contatti di Gmail, apri la pagina dei contatti di Gmail e fai clic su Importa nell'angolo in alto a destra. Fare clic su Sfoglia, individuare e selezionare il file Export Friends.csv, selezionare "Aggiungi anche questi contatti importati a", scegliere Nuovo gruppo e fare clic su Importa. Ultima modifica: 2025-01-22 17:01

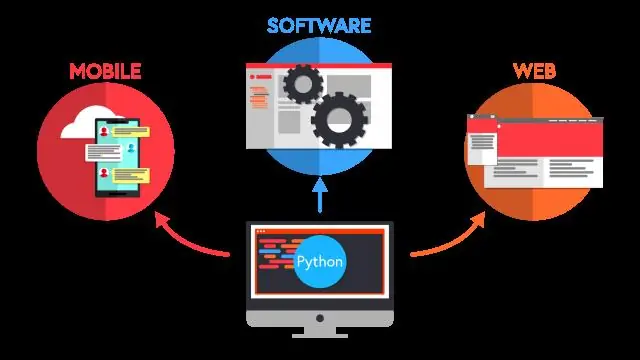

Python è il secondo linguaggio utilizzato nella scienza dei dati dopo R. una volta che impari python, farai alcuni progetti su python usando le librerie di puoi anche imparare ML usando python. se lo fai al 99% sicuramente otterrai lavoro. Ultima modifica: 2025-01-22 17:01

Utilizzo di SQL Server Management Studio Fare clic con il pulsante destro del mouse sulla cartella Protezione, scegliere Nuovo e selezionare Schema. Nella finestra di dialogo Schema - Nuovo, nella pagina Generale, immettere un nome per il nuovo schema nella casella Nome schema. Nella casella Proprietario dello schema, inserisci il nome di un utente del database o un ruolo a cui appartiene lo schema. Ultima modifica: 2025-01-22 17:01

Fare clic con il pulsante destro del mouse sulla voce TCP/IP e selezionare Abilita. Mentre sei ancora in Gestione configurazione SQL Server, fai clic con il pulsante destro del mouse su Servizi SQL Server per aprire la finestra di dialogo Proprietà. Passare alla scheda Disponibilità elevata AlwaysOn e selezionare la casella di controllo Abilita gruppi di disponibilità AlwaysOn. Ultima modifica: 2025-01-22 17:01

Vai a Finestra -> Dispositivi e simulatori. Si aprirà una nuova finestra con tutti i dispositivi che usi in Xcode. In alto, tocca Simulatori e vedrai un elenco sul lato sinistro. Da lì, trova il simulatore che desideri eliminare e fai clic con Cntl (o fai clic con il pulsante destro del mouse) e seleziona Elimina. Ultima modifica: 2025-01-22 17:01

L'iPhone 6 e l'iPhone 6 Plus sono entrambi dotati di un mini jack per cuffie stereo standard da 3,5 mm. Entrambi gli iPhone vengono forniti con un set di Apple EarPods, cuffie in-ear con microfono in linea. Le voci su Apple che richiede agli utenti di acquistare cuffie proprietarie compatibili con Lightning sono false. Ultima modifica: 2025-01-22 17:01

Https://contoso.com/federationmetadata/2007-06/federationmetadata.xml. Contiene informazioni sul servizio federativo utilizzato per creare trust, identificare certificati per la firma di token e molte altre cose. Quindi deve essere pubblicamente disponibile in modo che altre parti possano accedervi e consumarlo. Ultima modifica: 2025-01-22 17:01

Prerequisiti per la migrazione P2V / V2V per Windows Assicurarsi che la macchina server Converter Standalone disponga dell'accesso di rete alla macchina di origine Windows. Disattiva le applicazioni firewall e Defender Antivirus in esecuzione sul computer di origine. Disabilita la condivisione di file semplice sulla macchina Windows di origine. Arresta o disabilita il software antivirus in esecuzione sul computer di origine. Ultima modifica: 2025-01-22 17:01

Per iniziare la nostra avventura di ricerca, diamo un'occhiata ad alcuni motori di ricerca generali oltre i primi tre. DuckDuckGo. Preoccupato per la privacy online? Cerca Crittografa. Cerchi un'alternativa a DuckDuckGo? Ecosia. Vuoi che vengano piantati alberi mentre cerchi? Caniolo. Blekko. Wolfram Alpha. Gigablast. Ricerca Facebook. Ultima modifica: 2025-01-22 17:01

Collega l'auricolare mono al jack dell'auricolare stereo sul controller. Quando usi il microfono, dovresti attaccare la clip ai tuoi vestiti. Per regolare il livello del microfono o configurare altre impostazioni audio, seleziona (Impostazioni) > [Dispositivi] > [Dispositivi audio]. Ultima modifica: 2025-01-22 17:01

VIDEO Tenendo conto di questo, cosa fa un router cordless? Vantaggi di a Router cordless Come falegname, uso una compatta router per creare i miei davanzali durante la rifilatura delle finestre, allentare i bordi del piano di calpestio e rifinire, creare smussi, installare incorporati, cardini da infilare e talvolta per realizzare modanature sul posto.. Ultima modifica: 2025-01-22 17:01

Definisci SAAS. SAAS per definizione è l'acronimo di "Software as a Service". L'idea di SAAS è che gli utenti possono accedere al software con un abbonamento, piuttosto che un acquisto una tantum. Per i consumatori, un singolo grande acquisto di centinaia o migliaia di dollari è spesso difficile da gestire. Ultima modifica: 2025-01-22 17:01

Utilizzo della tastiera Selezionare l'oggetto o gli oggetti che si desidera copiare e incollare. Tieni premuto il tasto "Comando". Premi il tasto "C" mentre tieni ancora premuto il tasto "Comando", quindi rilascia entrambi. Tieni premuto di nuovo il tasto "Comando". Premi il tasto "V" mentre tieni ancora premuto il tasto "Comando", quindi rilascia entrambi. Ultima modifica: 2025-01-22 17:01