Core i5: il medio-basso Una scheda madre ATX compatibile con Intel. Un passo avanti rispetto al Core i3 è il Core i5. Un i5 in genere manca di Hyper-Threading, ma ha più core (attualmente sei, anziché quattro) rispetto al Core i3. Le parti i5 hanno anche generalmente velocità di clock più elevate, una cache più grande e possono gestire più memoria. Ultima modifica: 2025-01-22 17:01

Avrai bisogno di un Magic Jack aggiuntivo se desideri utilizzarlo con un numero di telefono diverso. No, al tuo dispositivo Magic Jack è assegnato un solo numero di telefono. Ultima modifica: 2025-01-22 17:01

La ridondanza dei dati garantisce che i dati contenuti nel database siano accurati e affidabili. Piccole porzioni di un data mart sono chiamate data warehouse. Un gruppo di record correlati è chiamato tabella. Ultima modifica: 2025-01-22 17:01

Segui questi passaggi per creare Redis dall'origine e avviare il server. Scarica il codice sorgente Redis dalla pagina dei download. Decomprimi il file. tar -xzf redis-VERSION.tar.gz. Compila e crea Redis. cd redis-VERSIONE. fare. Avvia Redis. cd src../redis-server. Ultima modifica: 2025-01-22 17:01

Per accenderli, tieni premuto il pulsante centrale del telecomando. Per accoppiarli con il tuo dispositivo, tieni premuto il pulsante centrale un po' più a lungo, quindi cerca "iSport Wireless Superslim" nell'elenco Bluetooth del tuo dispositivo. Ultima modifica: 2025-01-22 17:01

COME INSTALLARE UNA MAILBOX POST-MONTATA. SCAVA IL FORO DEL PALO. I requisiti USPS stabiliscono che una cassetta postale non può essere più alta di 45 pollici sopra il livello della strada. INSERIRE POST DELLA MAILBOX. VERSA IL CALCESTRUZZO. CONSENTIRE AL CALCESTRUZZO DI IMPARARE. ALLEGARE LA MAILBOX PER LE ISTRUZIONI DEL PRODUTTORE. AGGIUNGI I NUMERI DELLA STRADA. VESTILO. Ultima modifica: 2025-01-22 17:01

Diversi tipi di dispositivi di rete/internetworking Ripetitore: chiamato anche rigeneratore, è un dispositivo elettronico che opera solo a livello fisico. Bridge: operano sia a livello fisico che a livello di collegamento dati delle LAN dello stesso tipo. Router: Trasmettono pacchetti tra più reti interconnesse (cioè LAN di diverso tipo). Gateway:. Ultima modifica: 2025-01-22 17:01

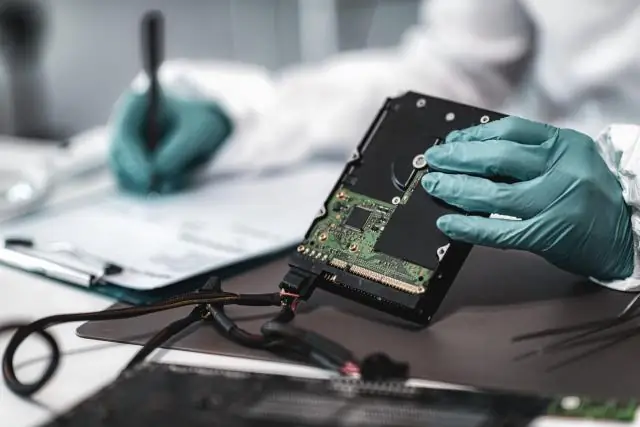

Sebbene entrambi si concentrino sulla protezione delle risorse digitali, arrivano da due diverse angolazioni. La Digital Forensics si occupa delle conseguenze dell'incidente in un ruolo investigativo, mentre la sicurezza informatica è più focalizzata sulla prevenzione e sul rilevamento di attacchi e sulla progettazione di sistemi sicuri. Ultima modifica: 2025-01-22 17:01

Crea il taccuino Seleziona la scheda Da URL: inserisci il nome del taccuino (ad esempio, 'customer-churn-kaggle'). Seleziona il sistema runtime Python 3.6. Fare clic su Crea blocco appunti. Questo avvia il caricamento e l'esecuzione del notebook all'interno di IBM Watson Studio. Ultima modifica: 2025-01-22 17:01

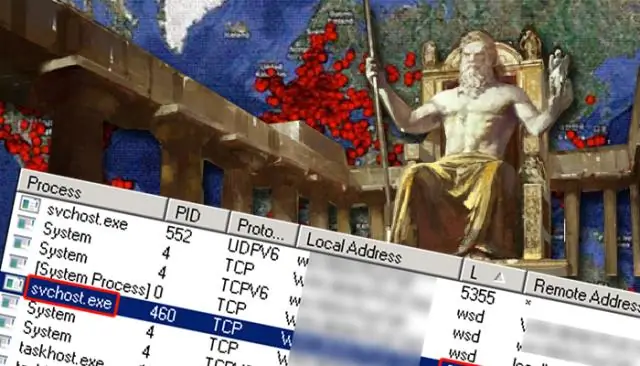

Funziona impedendo a un computer infetto di parlare con i server DGA o di parlare con siti Web o indirizzi infetti noti. Ciò significa che puoi persino installare Heimdal su un computer infetto e bloccherebbe i dati che tentano di essere inviati dal tuo computer. Ultima modifica: 2025-01-22 17:01

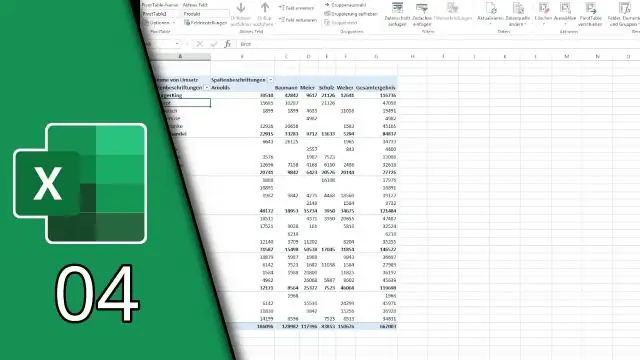

Per configurarlo: fai clic con il pulsante destro del mouse su qualsiasi cella nella tabella pivot. Fare clic su Opzioni tabella pivot. Nella finestra Opzioni tabella pivot, fare clic sulla scheda Dati. Nella sezione Dati tabella pivot, aggiungere un segno di spunta a Aggiorna dati all'apertura del file. Fare clic su OK per chiudere la finestra di dialogo. Ultima modifica: 2025-01-22 17:01

Esistono due modi per accedere alla finestra di dialogo di stampa del sistema da Chrome. Se hai già premuto la scorciatoia da tastiera Ctrl+P, cerca l'opzione "Stampa utilizzando la finestra di dialogo di sistema" nella parte inferiore della colonna di sinistra. Per passare direttamente alla finestra di dialogo di stampa del sistema, puoi utilizzare la scorciatoia da tastiera Ctrl+Shift+P. Ultima modifica: 2025-01-22 17:01

Libro di Microsoft Surface. I migliori ultrabook per studenti di architettura. Workstation mobile aziendale HP ZBook 17 G2. MSI GE72 APACHE PRO-242 17,3 pollici. Lenovo ThinkPad W541. Acer Aspire V15 Nitro Black Edition. Dell Inspiron i7559-763BLK Gaming Laptop Full HD da 15,6 pollici. Acer Aspire E 15. Toshiba Satellite C55-C5241 15,6 pollici. Ultima modifica: 2025-01-22 17:01

Reindirizzamento stampante è una funzione che consente di mappare una stampante locale su una macchina remota e di stampare in rete. Le stampanti reindirizzate non valide e inutilizzabili possono apparire in una sessione di Servizi Desktop remoto causando lentezza. Ultima modifica: 2025-01-22 17:01

Il valore impostato come polarizzazione orizzontale o verticale è un numero compreso tra 0 e 1, che rappresenta una percentuale, dove il più vicino a 0 significa il più distorto a sinistra (orizzontale) o il vincolo superiore (verticale) e il più vicino a 1 significa il più sbilanciato a destra (orizzontale) o il vincolo in basso (verticale). Ultima modifica: 2025-01-22 17:01

Un server proxy verifica e inoltra le richieste dei client in entrata ad altri server per ulteriori comunicazioni. Un server proxy si trova tra un client e un server dove funge da intermediario tra i due, come un browser Web e un server Web. Il ruolo più importante del server proxy è fornire sicurezza. Ultima modifica: 2025-01-22 17:01

In termini pratici, il limite è solitamente determinato dallo spazio dello stack. Se ogni thread ottiene uno stack da 1 MB (non ricordo se è l'impostazione predefinita su Linux), allora un sistema a 32 bit esaurirà lo spazio degli indirizzi dopo 3000 thread (supponendo che l'ultimo gb sia riservato al kernel). Ultima modifica: 2025-01-22 17:01

1 risposta Fare clic con il pulsante destro del mouse su File di risorse. Scegli Apri con. Selezionare Editor XML (testo) o Editor XML (testo) con codifica. Sul lato destro della finestra di dialogo, fare clic su Imposta come predefinito. Ultima modifica: 2025-01-22 17:01

Il profilo Firefox è la raccolta di impostazioni, personalizzazione, componenti aggiuntivi e altre impostazioni di personalizzazione che possono essere eseguite sul browser Firefox. Puoi personalizzare il profilo di Firefox in base alle tue esigenze di automazione di Selenium. Quindi automatizzarli ha molto senso insieme al codice di esecuzione del test. Ultima modifica: 2025-01-22 17:01

Adobe Audition è una Digital Audio Workstation (DAW) utilizzata per la registrazione di musica e molti altri tipi di produzione audio e fa parte di Adobe Creative Cloud.Adobe Creative Cloud ti offre le migliori app creative del mondo in modo che tu possa trasformare le tue idee più brillanti nel tuo più grande lavoro desktop e dispositivi mobili. Ultima modifica: 2025-01-22 17:01

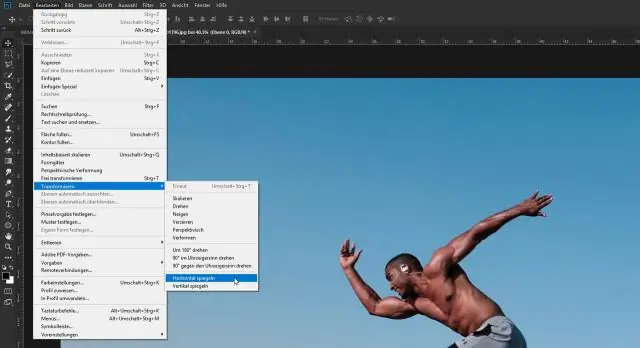

Per trasformare l'immagine in basso in un riflesso speculare di quella in alto, vai al menu Modifica, scegli Trasforma, quindi scegli Capovolgi verticale: andando su Modifica > Trasforma > Capovolgi verticale. Ora abbiamo il nostro secondo specchio riflesso, questa volta in verticale. Ultima modifica: 2025-01-22 17:01

La gestione dei test si riferisce più comunemente all'attività di gestione di un processo di test. Uno strumento di gestione dei test è un software utilizzato per gestire i test (automatici o manuali) che sono stati precedentemente specificati da una procedura di test. È spesso associato a software di automazione. Ultima modifica: 2025-01-22 17:01

Inquadratura nel livello di collegamento dati. Il framing è una funzione del livello di collegamento dati. Fornisce un modo per un mittente di trasmettere un insieme di bit che sono significativi per il destinatario. Ethernet, token ring, frame relay e altre tecnologie a livello di collegamento dati hanno le proprie strutture di frame. Ultima modifica: 2025-01-22 17:01

Un problema sorprendentemente complesso È inoltre possibile ridurre il carico della CPU aggiungendo più RAM, che consente al computer di memorizzare più dati dell'applicazione. Ciò riduce la frequenza dei trasferimenti di dati interni e le nuove allocazioni di memoria, che possono dare alla tua CPU una pausa tanto necessaria. Ultima modifica: 2025-01-22 17:01

Java in sé non è una falla di sicurezza. I problemi di sicurezza possono essere sollevati dalle applet Java nel tuo browser. DBeaver è un'applicazione desktop e non ha alcuna relazione con i browser web. Quindi non ci saranno problemi di sicurezza, non importa quale versione di JRE usi. Ultima modifica: 2025-01-22 17:01

Un lucchetto cifrato è un lucchetto che viene aperto con una tastiera programmabile che viene utilizzata per limitare e controllare l'accesso a un'area altamente sensibile. Molte organizzazioni utilizzano i blocchi cifrati per controllare l'accesso alle sale server, ai laboratori di sviluppo o ai magazzini. Ultima modifica: 2025-01-22 17:01

Come decomprimere i file su Android Vai su Google Play Store e installa Files by Google. Apri File di Google e individua il file ZIP che desideri decomprimere. Tocca il file che desideri decomprimere. Tocca Estrai per decomprimere il file. Tocca Fatto. Tutti i file estratti vengono copiati nella stessa posizione del file ZIP originale. Ultima modifica: 2025-06-01 05:06

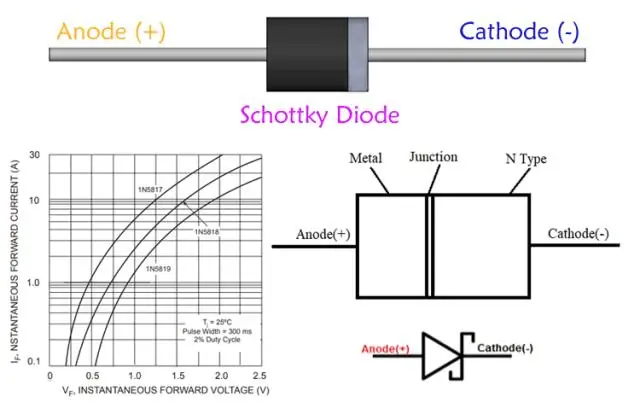

Applicazioni del diodo Schottky. Raddrizzatore di potenza: i diodi Schottky sono utilizzati anche come raddrizzatori ad alta potenza. La loro elevata densità di corrente e la bassa caduta di tensione diretta significano che viene sprecata meno energia rispetto all'uso dei normali diodi a giunzione PN. I diodi Schottky tendono ad avere un'elevata corrente di dispersione inversa. Ultima modifica: 2025-01-22 17:01

Abilitare la deduplicazione dati utilizzando Server Manager Selezionare Servizi file e archiviazione in Server Manager. Seleziona Volumi da Servizi file e archiviazione. Fare clic con il pulsante destro del mouse sul volume desiderato e selezionare Configura deduplicazione dati. Seleziona il tipo di utilizzo desiderato dalla casella a discesa e seleziona OK. Ultima modifica: 2025-01-22 17:01

La direttiva ng-submit in AngularJS viene utilizzata per specificare le funzioni da eseguire sugli eventi di invio. Può essere utilizzato per impedire l'invio del modulo se non contiene un'azione. È supportato da elemento. Ultima modifica: 2025-01-22 17:01

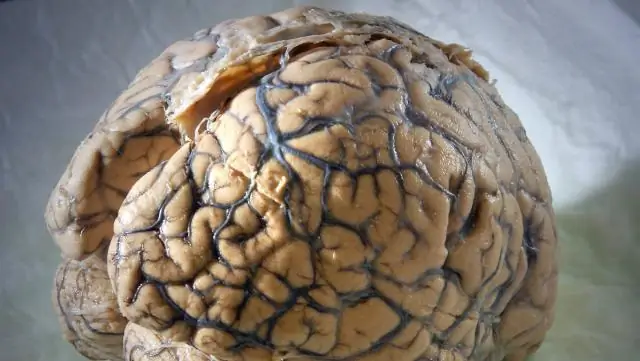

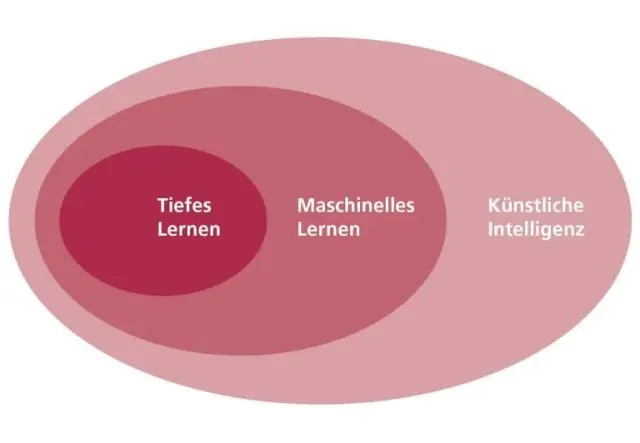

Le tecnologie esponenziali includono intelligenza artificiale (AI), realtà aumentata e virtuale (AR, VR), scienza dei dati, biologia digitale e biotecnologia, medicina, nanotecnologia e fabbricazione digitale, reti e sistemi informatici, robotica e veicoli autonomi. Ultima modifica: 2025-06-01 05:06

Come configurare il mio Apple iPhone 4S con iTunes Scorri a destra per avviare la configurazione. Toccare la lingua desiderata. Toccare il paese o la regione desiderati. Tocca la rete Wi-Fi desiderata. Inserisci la password di rete. Tocca Partecipa. Tocca Abilita servizi di localizzazione. Inserisci un codice di quattro cifre. Ultima modifica: 2025-01-22 17:01

MQTT, o trasporto di telemetria della coda dei messaggi, è un protocollo per la comunicazione del dispositivo supportato da Adafruit IO. js e Arduino puoi utilizzare le librerie client IO di Adafruit poiché includono il supporto per MQTT (vedi la sezione delle librerie client). Ultima modifica: 2025-01-22 17:01

Modo rapido per farlo: avvia una partita del sistema che desideri rimappare i pulsanti. Richiama RGUI (Select+X con il giocatore 1) Vai a Menu rapido e poi Controlli. Configura i pulsanti nel modo desiderato. Seleziona Salva file di rimappatura principale. OPPURE, se vuoi salvare questa rimappatura solo per la partita corrente, seleziona Salva file di rimappatura partita. Ultima modifica: 2025-01-22 17:01

Sarebbe meglio se impari di più sul seguente argomento in dettaglio prima di iniziare ad apprendere l'apprendimento automatico. Teoria della probabilità. Algebra lineare. Teoria dei grafi. Teoria dell'ottimizzazione. Metodi bayesiani. Calcolo. Calcolo multivariato. E linguaggi di programmazione e database come:. Ultima modifica: 2025-01-22 17:01

L'Apple iPhone 8 è stato ora configurato per l'uso di reti 4G. Ultima modifica: 2025-01-22 17:01

1) spingere i parametri sullo stack. 2) invocare la chiamata di sistema. 3) inserire il codice per la chiamata di sistema sul registro. 4) intrappolare il kernel. 5) poiché un numero è associato a ciascuna chiamata di sistema, l'interfaccia della chiamata di sistema richiama/invia la chiamata di sistema prevista nel kernel del sistema operativo e restituisce lo stato della chiamata di sistema e qualsiasi valore restituito. Ultima modifica: 2025-01-22 17:01

Il database più popolare al mondo è Oracle secondo la classifica DB-Engine. Oracle è seguito da MySQL, SQL Server, PostgreSQL e MongoDB nella classifica. Ultima modifica: 2025-01-22 17:01

Qual è il compenso per un Reader in loco? I lettori che si recano alla Lettura ricevono una tariffa oraria regolare, che, con gli straordinari applicabili, ammonterà a $ 1.639 se il numero previsto di ore viene lavorato durante l'evento di Lettura. Ultima modifica: 2025-01-22 17:01

L'autenticazione SFTP tramite chiavi private è generalmente nota come autenticazione con chiave pubblica SFTP, che comporta l'uso di una chiave pubblica e di una coppia di chiavi private. Le due chiavi sono associate in modo univoco l'una all'altra in modo tale che nessuna chiave privata possa funzionare con la stessa chiave pubblica. Ultima modifica: 2025-01-22 17:01