WITH NOCHECK lo fa senza controllare i dati esistenti. Quindi la sintassi confusa WITH NOCHECK CHECK CONSTRAINT abilita un vincolo senza controllare i dati esistenti. Specifica se i dati nella tabella sono o meno convalidati rispetto a un vincolo FOREIGN KEY o CHECK appena aggiunto o riabilitato. Ultima modifica: 2025-01-22 17:01

L'associazione è semplicissima: tieni premuto il pulsante di accensione (logo Aukey sulla cuffia destra) per circa 5 secondi o finché non lo vedi lampeggiare in rosso e blu. Passa alle impostazioni Bluetooth sul tuo dispositivo mobile e trovalo elencato come Aukey EP-B4. Ultima modifica: 2025-01-22 17:01

In WPF possiamo usare il controllo Frame per visualizzare il contenuto di un'altra finestra con la stessa finestra. Il controllo frame in WPF supporta la navigazione all'interno del contenuto. A-frame può essere ospitato all'interno di una finestra, finestra di navigazione o controllo utente, ecc. In XAML l'elemento viene utilizzato per creare un controllo frame. Ultima modifica: 2025-01-22 17:01

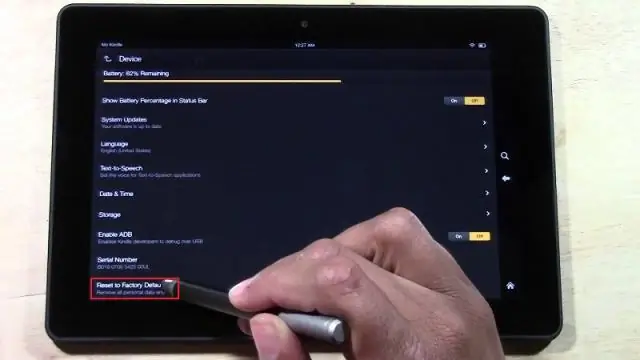

Attiva o disattiva i dati mobili: Amazon Kindle Fire HDX 8.9 Trova "Rete mobile" Fai scorrere il dito lungo il display partendo dal bordo superiore del tablet. Attiva o disattiva i dati mobili. Premere Dati abilitati per attivare o disattivare la funzione. Torna alla schermata principale. Premi l'icona Home per tornare alla schermata principale. Ultima modifica: 2025-01-22 17:01

Fare clic sul pulsante Windows, quindi accedere a Impostazioni > Rete e Internet > VPN. Fare clic su Aggiungi una connessione VPN. Nei campi della pagina, seleziona Windows (integrato) per il tuo provider VPN. Dai un nome alla tua VPN sotto Nome connessione. Ultima modifica: 2025-01-22 17:01

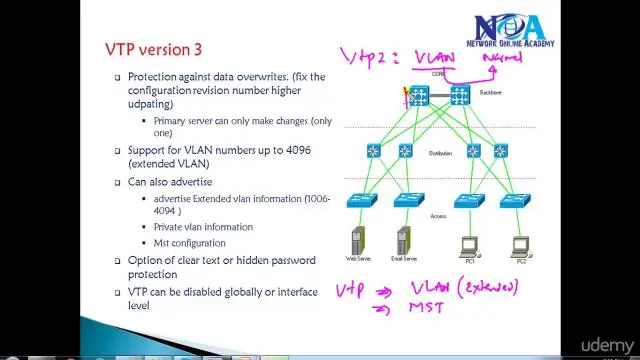

PROCEDURA 1 Passaggio 1 – mostra il comando di stato vtp su Cisco Switch per verificare il numero di revisione della configurazione VTP. Passaggio 2: vai alla modalità di configurazione globale e modifica il nome del dominio VTP su Cisco Switch. Passaggio 3: modificare nuovamente il nome di dominio VTP sul nome di dominio iniziale. Passaggio 4 –. Ultima modifica: 2025-06-01 05:06

In sostanza, ciò che MightyText ha creato è l'impianto idraulico e il cablaggio per una piattaforma di condivisione dei dati personali, che può quindi aprire un'API per qualsiasi altra app che desidera comunicare con il desktop o inviare dati e documenti ad altri dispositivi di un utente. Ultima modifica: 2025-01-22 17:01

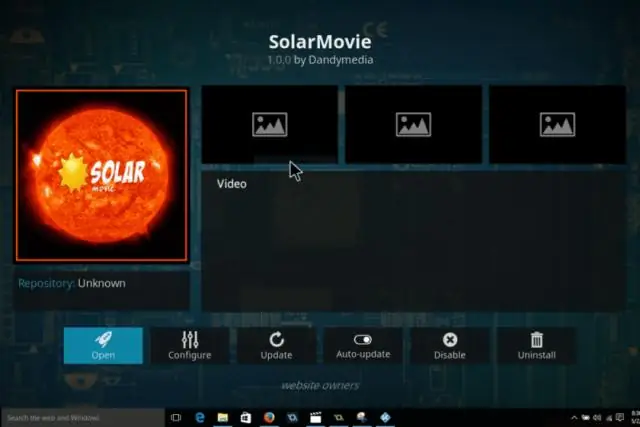

Usa Kodi per guardare i film scaricati su Amazon Fire TVStick Seleziona Impostazioni nella schermata Home di Fire TV Stick. Vai a Opzioni dispositivo e sviluppatore. Attiva Consenti app da fonti sconosciute. Torna alla schermata Home di Fire TV. Usa Cerca per trovare Downloader e seleziona per installarlo. Ultima modifica: 2025-01-22 17:01

Poiché tutti i PC Windows utilizzano lo stesso filesystem, possono condividere un'unica grande partizione per backup standard e immagini di sistema. Inizia collegando il tuo disco rigido esterno, quindi accendilo (se non è già stato fatto). Premi il tasto Windows + X quindi fai clic su Gestione disco. Ultima modifica: 2025-01-22 17:01

Prima di iniziare, puoi controllare quando la password del tuo account di dominio sta per scadere. Basta aprire il prompt dei comandi come amministratore, digitare il seguente comando e premere Invio. Verranno visualizzate le informazioni del tuo account, inclusa l'ultima modifica della password e la sua scadenza. Ultima modifica: 2025-01-22 17:01

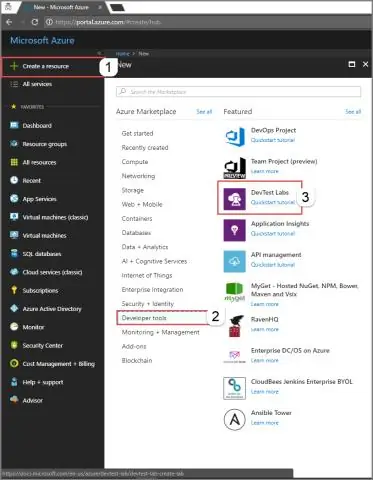

L'emulatore di archiviazione viene installato per impostazione predefinita in C:Program Files (x86)Microsoft SDKsAzureStorage Emulator. Per avviare l'emulatore di archiviazione di Azure: selezionare il pulsante Start o premere il tasto Windows. Inizia a digitare l'emulatore di archiviazione di Azure. Seleziona l'emulatore dall'elenco delle applicazioni visualizzate. Ultima modifica: 2025-01-22 17:01

Come convertire un file audio in formato video Apri Windows Movie Maker. Vai al menu "File" e seleziona "Importa in collezioni". Apparirà una finestra di navigazione. Fare doppio clic sul file audio per aggiungerlo alla casella "Collezioni". Fai clic sul tuo file MP3 nella casella delle raccolte e trascinalo verso il basso dove dice "Audio". Trascina la tua immagine in basso dove dice "Video". Ultima modifica: 2025-01-22 17:01

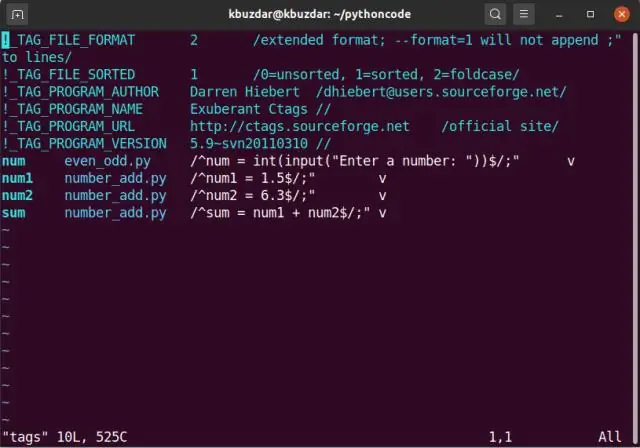

Per aiutare, Vim usa un file di tag che elenca ogni parola che probabilmente vorrai e le loro posizioni (percorso del file e numero di riga). Ogni parola ricercata è nota come "tag", ad esempio, ogni nome di funzione o variabile globale può essere un tag. Ultima modifica: 2025-01-22 17:01

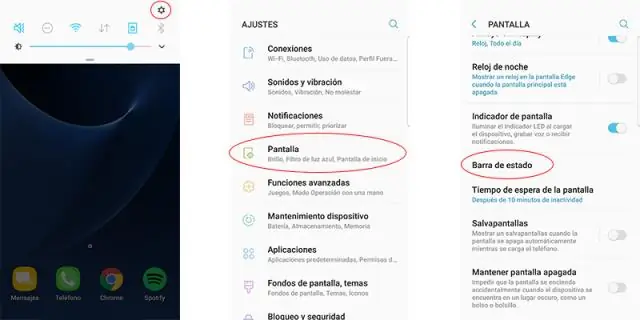

Vai su Impostazioni quindi seleziona Blocca schermo e sicurezza. Tocca l'opzione Orologio e FaceWidgets, quindi seleziona Stile orologio. Nelle opzioni, Stile orologio mostrerà tutte le opzioni predefinite. Alla fine dell'elenco, vedrai una nuova icona (nella foto sotto). Ultima modifica: 2025-01-22 17:01

L'esploratore di FrontPage. MicrosoftFrontPage Explorer è uno strumento per la creazione, l'organizzazione, l'amministrazione e la pubblicazione di siti Web di FrontPage. AFrontPage web è una raccolta di pagine HTML, immagini, documenti e altri file e cartelle che compongono un sito web. Ultima modifica: 2025-01-22 17:01

Per creare un set di pulsanti di opzione orizzontale, aggiungi data-type='horizontal' al set di campi. Il framework farà fluttuare le etichette in modo che si trovino fianco a fianco su una linea, nasconde le icone dei pulsanti di opzione e arrotonda solo i bordi sinistro e destro del gruppo. Ultima modifica: 2025-01-22 17:01

Il CSWA è un test pratico (come tutti gli esami di certificazione professionale SOLIDWORKS) che copre la modellazione 3D, i concetti di design e la progettazione sostenibile nel corso di tre ore. Ultima modifica: 2025-01-22 17:01

Slang degli anni '30 Slang degli anni '30 Abercrombie Un'Abissinia che sa tutto Ci vediamo Assi, sgargiante, caldo, nobile, liscio, dolce, gonfio, acuto, fresco Molto buono Fino in fondo Torta al cioccolato o fondente con ghiaccio crema. Ultima modifica: 2025-01-22 17:01

Il nuovo assistente personale di Samsung, Bixby, fa il suo debutto sui Galaxy S8 e S8+. Hello Bixby richiede un dispositivo Samsung con Android Nougat, quindi i due telefoni principali in grado di utilizzare questa versione trapelata sono il GalaxyS7 e l'S7 Edge, che hanno ricevuto l'aggiornamento su tutti i vettori americani. Ultima modifica: 2025-01-22 17:01

Corsi di informatica online gratuiti Massachusetts Institute of Technology (MIT) edX. L'Università Aperta - OpenLearn. Carnegie Mellon University - Iniziativa di apprendimento aperto. Video tutorial di programmazione online. Introduzione alla programmazione tramite Java. LandofCode.com. Sviluppatori Google - Corso Python di Google. Ultima modifica: 2025-06-01 05:06

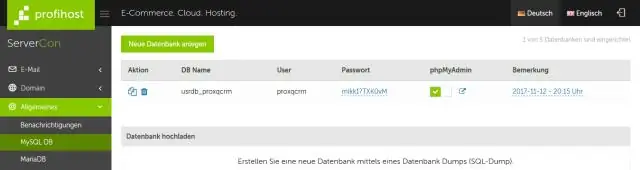

MariaDB [(nessuno)]> mostra database; Vedrai un elenco di database assegnati al nome utente che stai utilizzando. A questo punto devi selezionare il tuo database. Nota che quando hai selezionato il database il tuo prompt cambierà per scegliere il database che hai selezionato. Ultima modifica: 2025-06-01 05:06

La versione 5010 HIPAA ASC X12 è un insieme di standard che regola la trasmissione elettronica di transazioni sanitarie specifiche, inclusa l'idoneità, lo stato della richiesta, i rinvii e le richieste. Gli operatori sanitari sono tenuti a conformarsi ai nuovi standard stabiliti per le transazioni. Ultima modifica: 2025-01-22 17:01

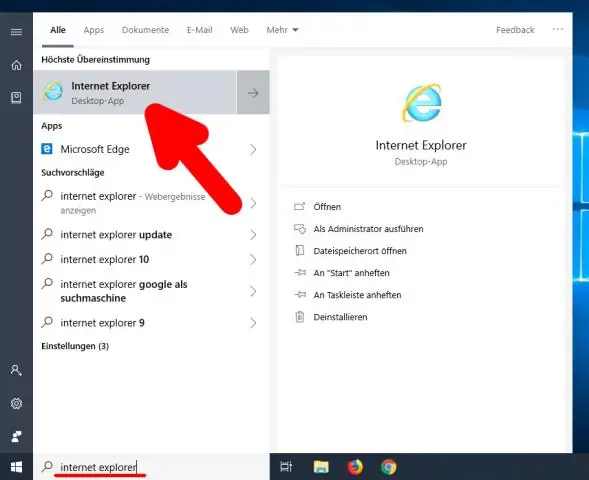

Fare clic sulla scheda "Cerca". 6. Selezionare i motori di ricerca che si desidera eliminare e fare clic sul pulsante "elimina". Ultima modifica: 2025-01-22 17:01

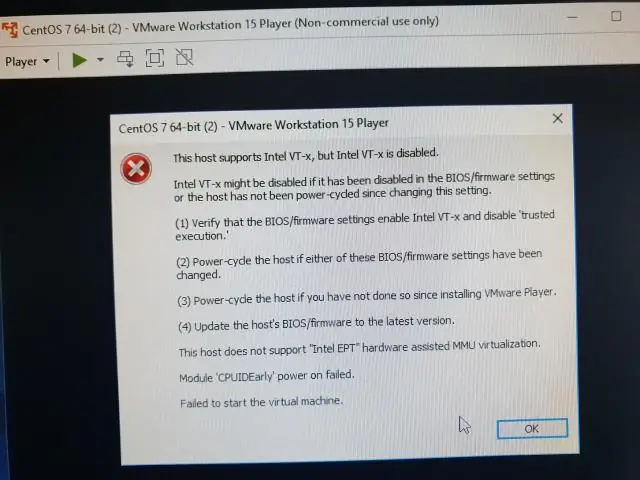

Domanda 2 Quali opzioni hardware devono essere abilitate per eseguire Hyper-V? L'opzione di virtualizzazione hardware hardware (Intel VT/AMD-V) e Data Execution Prevention (Intel DX/AMD NX) devono essere abilitate per eseguire Hyper-V. Ultima modifica: 2025-06-01 05:06

Video Pass: include Netflix, YouTube, AmazonPrime Video, DisneyLife, My5, TVPlayer e UKTV Play. Pass musicale: include app come Spotify, TIDAL, Deezer, AmazonMusic, SoundCloud e Napster. Social Pass: include Facebook, Twitter, Instagram e Pinterest. Chat Pass: include WhatsApp, Facebook Messenger e. Ultima modifica: 2025-01-22 17:01

Assicurati che la tua PS4 sia accesa, quindi collega il controller DualShock 4 al tuo Mac tramite un cavo di ricarica USB: sì, deve essere cablato per la riproduzione remota. Fai clic sul pulsante per connetterti alla PlayStation 4 su Internet e voilà, dovresti avere l'interfaccia PS4 sullo schermo in pochi istanti. Ultima modifica: 2025-01-22 17:01

12 siti Web di giochi di programmazione gratuiti per insegnare le abilità di programmazione Khan Academy. Combattimento in codice. Graffio. Codice mostro. Blocco. Tynker. CodiceMoji. Codice.Org. Ultima modifica: 2025-01-22 17:01

'Un motivo molto comune per cui il tuo iPhone presenta problemi di prestazioni come il problema di ritardo del touchscreen dopo l'aggiornamento di aniOS è dovuto a spazio di archiviazione insufficiente. In genere, il dispositivo ti chiederà che la memoria interna è in esaurimento o qualcosa di simile. Quando ciò accade, il dispositivo rallenta e inizia a comportarsi male. Ultima modifica: 2025-01-22 17:01

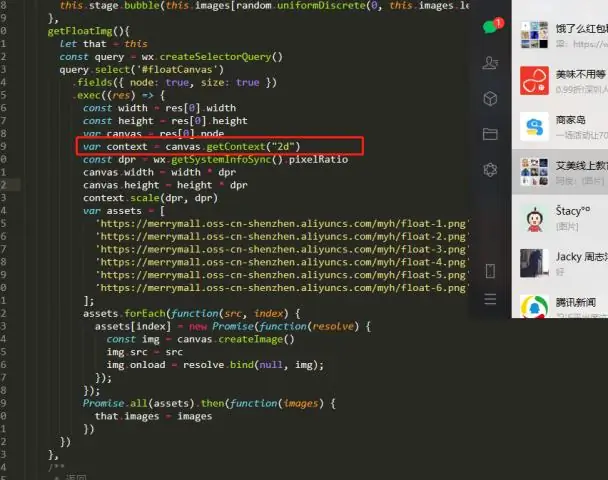

Il metodo getContext() restituisce un oggetto che fornisce metodi e proprietà per disegnare sull'area di disegno. Questo riferimento coprirà le proprietà e i metodi dell'oggetto getContext('2d'), che può essere utilizzato per disegnare testo, linee, riquadri, cerchi e altro - sulla tela. Ultima modifica: 2025-01-22 17:01

Abilita o disabilita la modalità di guida su Verizon GalaxyS7: apri l'app di messaggistica sul tuo smartphone Galaxy S7; Tocca l'icona del menu che si trova nell'angolo in alto a sinistra dello schermo; Tocca Modalità di guida; Ora, se vuoi disabilitare la guida, devi solo deselezionare l'opzione Risposta automatica modalità di guida. Ultima modifica: 2025-01-22 17:01

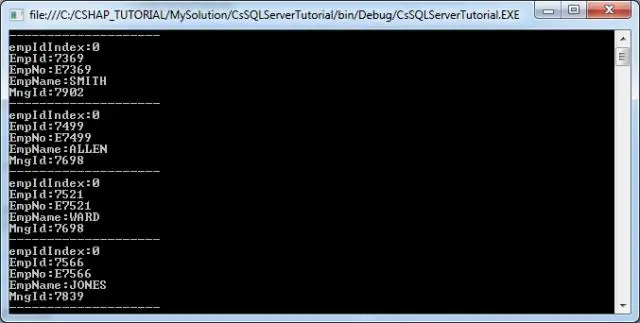

Indice cluster. Un indice cluster definisce l'ordine in cui i dati vengono archiviati fisicamente in una tabella. I dati della tabella possono essere ordinati in un unico modo, quindi può esserci un solo indice cluster per tabella. In SQL Server, il vincolo della chiave primaria crea automaticamente un indice cluster su quella particolare colonna. Ultima modifica: 2025-01-22 17:01

In sintesi, async/await è una sintassi più pulita per scrivere codice Javascript asincrono. Migliora la leggibilità e il flusso del codice. Aspetti da tenere a mente durante l'utilizzo di async/await: le funzioni asincrone restituiscono una promessa. Await può essere utilizzato solo all'interno di un blocco asincrono. Ultima modifica: 2025-01-22 17:01

Le aziende che utilizzano JMP si trovano più spesso negli Stati Uniti e nel settore dell'istruzione superiore. JMP è più spesso utilizzato da aziende con > 10.000 dipendenti e > 1000 milioni di dollari di entrate. Ultima modifica: 2025-01-22 17:01

Nella prima riga, digita il percorso completo dello strumento svcutil.exe. Per impostazione predefinita, è installato in C:ProgrammiMicrosoft SDKsWindowsv6. 0Bin. Ultima modifica: 2025-01-22 17:01

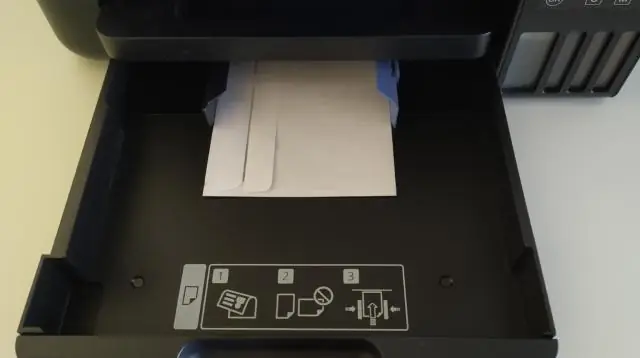

Aprire il coperchio della stampante e posizionare un foglio di cartoncino contro il lato sinistro della fessura di alimentazione manuale, con il lato su cui si desidera stampare rivolto verso l'alto. Far scorrere il cartoncino nella stampante finché il bordo anteriore non si trova a 1 cm (0,4 pollici) dai rulli grigi. Far scorrere la guida laterale contro il cartoncino. Ultima modifica: 2025-01-22 17:01

Modifica l'applicazione predefinita per i tipi di file in AndroidPhone Apri le impostazioni delle app Android. Ora cerca l'app per cui desideri modificare le impostazioni predefinite e tocca le impostazioni dell'app per aprire la pagina delle informazioni di quell'applicazione. Scorri la pagina verso il basso per trovare il pulsante Cancella impostazioni predefinite. Ultima modifica: 2025-01-22 17:01

La Security Rule richiede alle entità di valutare i rischi e le vulnerabilità nei loro ambienti e di implementare misure di sicurezza ragionevoli e appropriate per proteggere da minacce o pericoli ragionevolmente previsti per la sicurezza o l'integrità di e-PHI. L'analisi del rischio è il primo passo in questo processo. Ultima modifica: 2025-01-22 17:01

Il processo di inserimento dei dati in blocchi è chiamato blocco, mentre il deblock è il processo di estrazione dei dati dai blocchi. Altri file system come ZFS supportano dimensioni di blocco variabili. L'archiviazione a blocchi è normalmente astratta da un file system o un sistema di gestione di database (DBMS) per l'utilizzo da parte di applicazioni e utenti finali. Ultima modifica: 2025-01-22 17:01

Il client web di Twitter è un elenco di importanti servizi e applicazioni di Twitter. Alcune applicazioni consentono agli utenti di inviare messaggi (chiamati tweet) direttamente mentre altri danno agli utenti la possibilità di creare tweet più complessi che devono poi pubblicare manualmente tramite Twitter stesso. Ultima modifica: 2025-01-22 17:01

2 risposte. Apri il file edmx, fai clic con il pulsante destro del mouse in qualsiasi punto della modale e seleziona "Aggiorna modello dal database" e segui le istruzioni e scegli le tabelle e gli SP desiderati. A volte, anche dopo aver seguito questi passaggi, il tuo modello non verrà aggiornato, chiudi Visual Studio e riavvialo di nuovo. Ultima modifica: 2025-01-22 17:01